Badacze cyberbezpieczeństwa ujawnili nowy wariant ransomware AvosLocker, który wyłącza rozwiązania antywirusowe w celu uniknięcia wykrycia, wykorzystując do tego niezałatane luki w zabezpieczeniach.

Specjaliści z Trend Micro przeprowadzili szczegółową analizę tego malware i oznajmili, że jest to pierwsza próbka, którą zaobserwowali mogąca wyłączyć systemy obronne za pomocą legalnego pliku Avast Anti-Rootkit Driver (asWarPot.sys).

Ponadto ransomware jest w stanie skanować wiele punktów końcowych w poszukiwaniu luki Log4j (Log4shell) za pomocą skryptu Nmap.

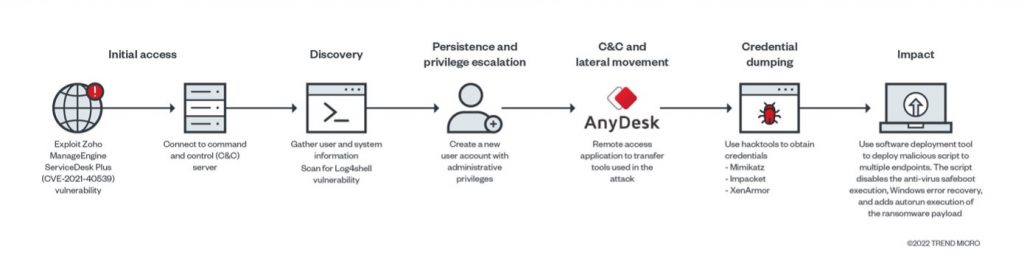

Poniżej łańcuch infekcji ransomware AvosLocker:

AvosLocker jest jedną z nowszych rodzin oprogramowania ransomware, które wypełniają pustkę pozostawioną przez REvil. Rodzina została powiązana z szeregiem ataków wymierzonych w infrastrukturę krytyczną w USA, w tym usługi finansowe i obiekty rządowe. Malware sprzedawany jest na czarnym rynku w postaci RaaS (ang. Ransomware as a Service), a skradzione dane podlegają podwójnemu wyłudzeniu. Oznacza to, że jeśli zaatakowane podmioty odmówią zapłaty okupu to dane wystawiane są na publiczną licytacje.

Ofiary atakowane przez ten szczep malware znajdują się w Syrii, Arabii Saudyjskiej, Niemczech, Hiszpanii, Belgii, Turcji, Zjednoczonych Emiratach Arabskich, Wielkiej Brytanii, Kanadzie, Chinach i na Tajwanie, zgodnie z informacją wydaną przez Biuro Federalne USA (FBI) w marcu 2022 r.

Z kolei dane telemetryczne zebrane przez Trend Micro pokazują, że sektor spożywczy był najbardziej dotknięty atakami, następnie branże technologiczna, finansowa, telekomunikacyjna i media.

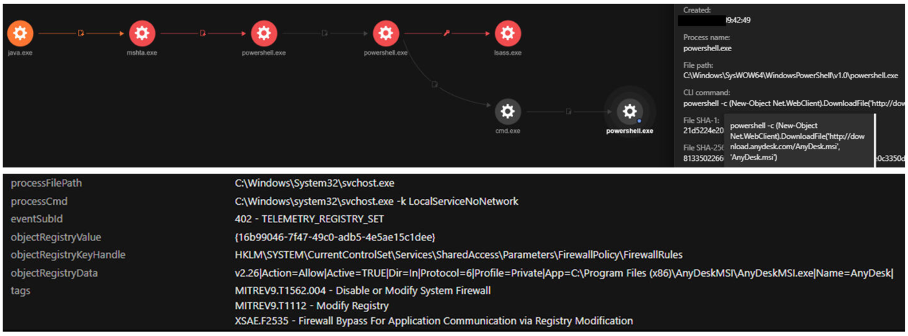

Uważa się, że punkt wejścia do sieci zostaje ułatwiony dzięki wykorzystaniu luki w zdalnym wykonaniu kodu w oprogramowaniu Zoho ManageEngine ADSelfService Plus (CVE-2021-40539) w celu uruchomienia aplikacji HTML (HTA) hostowanej na zdalnym serwerze. HTA wykonuje zaciemniony skrypt PowerShell, który zawiera shellcode, a ten jest w stanie połączyć się z serwerem C2 w celu wykonania dowolnych poleceń.

Te komendy to na przykład pobieranie powłoki internetowej ASPX, a także instalatora oprogramowania zdalnego pulpitu AnyDesk. Ten ostatni służy do wdrażania dodatkowych narzędzi do skanowania sieci lokalnej, zabijania oprogramowania zabezpieczającego i usuwania ładunku ransomware.

Narzędzie pobierane i instalowane w kolejnym kroku to:

- Netscan: skanowanie w poszukiwaniu innych punktów końcowych

- Nmap (log4shell.nse): Skanowanie w poszukiwaniu punktów końcowych podatnych na ataki Log4shell

- Narzędzia hakerskie Mimikatz i Imppacket: Do ruchu bocznego

- Wdrożenie PDQ: do masowej implementacji złośliwego skryptu dla wielu punktów końcowych

- Aswarpot.sys: do wyłączania rozwiązań obronnych. Może wyłączyć ponad 15 różnych, znanych produktów antywirusowych! Jest to legalny sterownik antyrootkit Avast, do zabijania procesów związanych z różnymi rozwiązaniami bezpieczeństwa poprzez wykorzystanie naprawionej luki w sterowniku, który czeska firma rozwiązała w czerwcu 2021 roku.

Skrypt wsadowy wyposażony w szeroki zakres możliwości, które pozwalają mu wyłączyć Windows Update, Windows Defender i Windows Error Recovery, a także zapobiegać bezpiecznemu uruchamianiu produktów zabezpieczających. Poza tym tworzy on nowe konto administratora i uruchamia przy starcie systemu złośliwy proces.

Podsumowanie

Chociaż AvosLocker został udokumentowany z powodu nadużywania AnyDesk do ruchu bocznego jako preferowanej aplikacji, zauważono że inne aplikacje dostępu zdalnego mogą być również wykorzystywane. To samo można powiedzieć o narzędziu do wdrażania oprogramowania, w którym złośliwi aktorzy mogą następnie zdecydować o zastąpieniu go innymi dostępnymi na rynku. Ponadto, poza jego dostępnością, decyzja o wyborze konkretnego pliku sterownika rootkita dotyczy jego możliwości wykonywania w trybie jądra (a więc działania z wysokimi uprawnieniami).

Podobnie jak w przypadku wcześniej udokumentowanych grup złośliwego oprogramowania i oprogramowania ransomware, AvosLocker wykorzystuje różne luki w zabezpieczeniach, które nie zostały jeszcze załatane, aby dostać się do sieci organizacji. W tym przypadku osoby atakujące były w stanie przestudiować i wykorzystać sterownik Avast w ramach swojego arsenału, aby wyłączyć produkty zabezpieczające innych dostawców.

Warto mieć na uwadze, że to kolejny przykład, gdzie antywirus to za mało, aby zabezpieczyć się przed zaawansowanymi zagrożeniami. Bez dodatkowej analizy sieciowej czy badania anomalii w środowisku taki ransomware jest nie do wykrycia i nie do zatrzymania.