Wraz z każdym nowym cyberatakiem, liczba i zakres ryzykownych ustawień bezpieczeństwa w Active Directory stają się coraz bardziej znane. Choć prawdą jest, że wiele z tych luk można przypisać ryzykownym konfiguracjom, które z czasem nagromadziły się w starszych środowiskach, zespoły IT nadal muszą uważać na problematyczne ustawienia.

Jednym z ustawień, z którym każdy zespół IT powinien natychmiast się zająć, jest wstępnie wypełniona „grupa dostępu zgodna z systemem Windows 2000” z zasadą bezpieczeństwa „Użytkownicy uwierzytelnieni”. To ustawienie może pozostawić otwarte drzwi dla intruzów.

Czy warto być kompatybilnym z Windows NT?

Kluczową zmianą w Windows 2000 było zastąpienie koncepcji domeny Windows NT – która była płaskim katalogiem służącym do uwierzytelniania użytkowników i maszyn w sieci firmowej – znacznie bardziej skalowalnym i bezpiecznym Active Directory. Obok koncepcji domen, AD wprowadził drzewa i lasy oraz umożliwił tworzenie hierarchicznej struktury jednostek organizacyjnych (OU) dla obiektów w domenie, które były przydatne do delegowania uprawnień i przypisywania określonych polityk.

AD wprowadził możliwość ustawiania uprawnień nie tylko na poziomie obiektów np. użytkowników, grup, komputerów itp.), ale także na poziomie atrybutów każdego obiektu (np. działu, numeru telefonu, przynależności do grupy itp.), a także na poziomie atrybutów każdego obiektu np. wydział, numer telefonu, przynależność do grupy itp.

Ta możliwość była kluczowa dla firm, które dążyły do modelu „least privilege”. Przyznaj swoim użytkownikom tylko tyle uprawnień, ile potrzebują do wykonania swojej pracy. W przeciwnym razie, użytkownik – zwłaszcza skompromitowany – może nadużywać tych uprawnień i zaszkodzić firmie.

W każdym serwerze plików lub strukturze SharePoint, gdzie współdzielone są dokumenty dla użytkowników całej firmy, najbardziej naturalną rzeczą jest przestrzeganie zasady „najniższego uprawnienia”. Na przykład, użytkownicy muszą być członkami odpowiedniej grupy, aby umożliwić przeglądanie dokumentów zawierających dane finansowe lub w inny sposób wrażliwe dane firmy. Można jednak zdecydować się na udostępnienie określonych, niewrażliwych danych wszystkim użytkownikom poprzez publiczny udział w dokumentach, do którego wszyscy użytkownicy mają dostęp, bez konieczności dodawania ich do specjalnej grupy. Dostęp ten byłby zazwyczaj przyznawany grupie „Użytkownicy domeny”, „Użytkownicy uwierzytelnieni” lub „Wszyscy”.

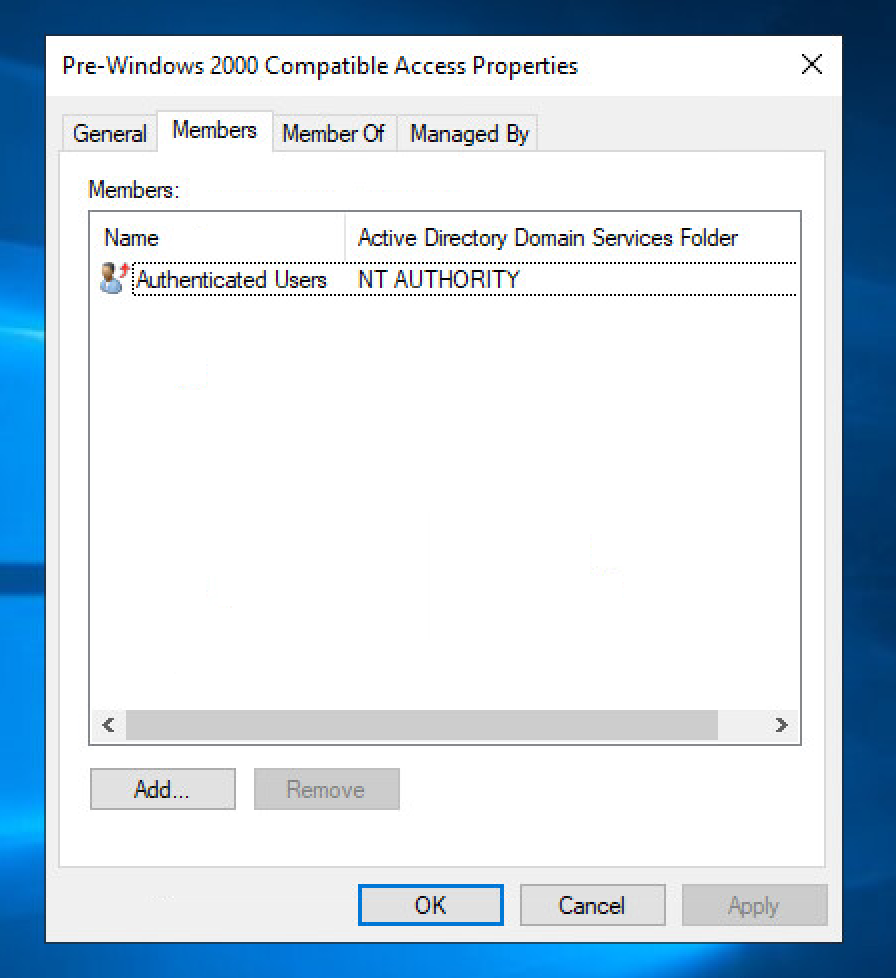

Niestety, większość firm nie traktuje swojego AD w ten sam sposób. Częściowo przyczyną są domyślne uprawnienia, z jakimi Microsoft wdrażał – i nadal wdraża – nowe domeny. Microsoft zdecydował się wprowadzić grupę „Dostęp zgodny z systemem Pre-Windows 2000” w momencie wydania systemu Windows 2000. Problem jaki się za tym wiąże to, że nawet w nowych wdrożeniach na serwerach Windows Server 2022, Microsoft zdecydował się wstępnie wypełnić grupę „Pre-Windows 2000 compatible access” zasadą bezpieczeństwa „Authenticated Users”.

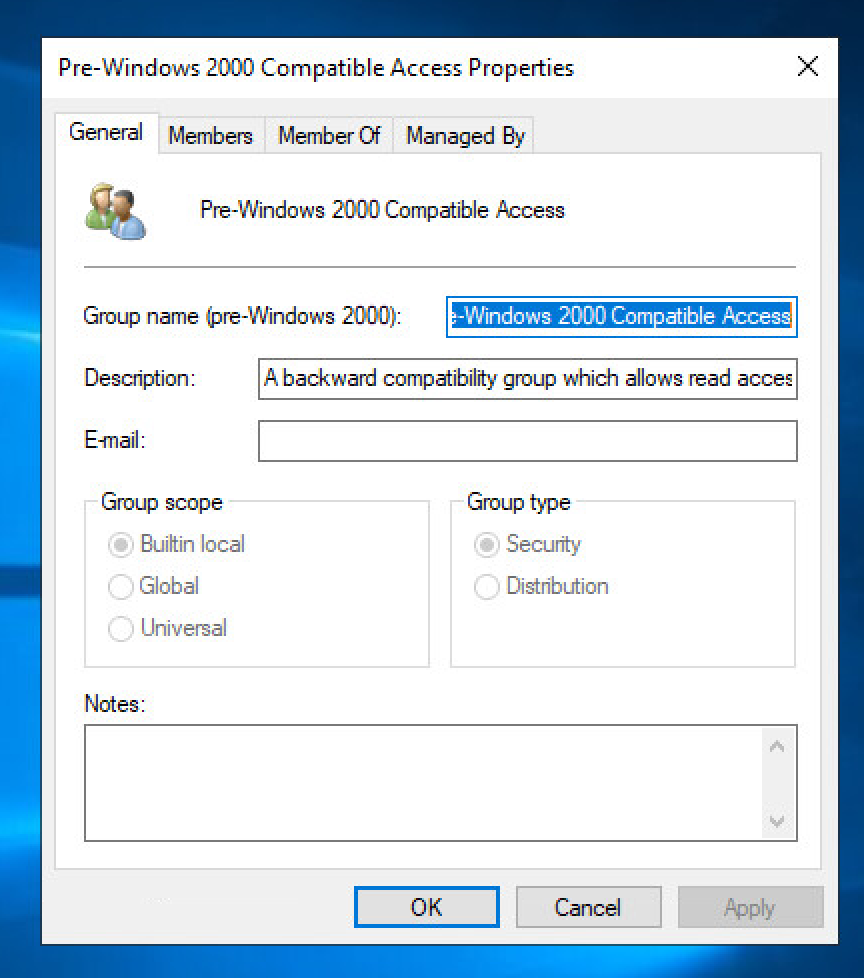

Jak sama nazwa wskazuje, grupa „Pre-Windows 2000 compatible access” została stworzona właśnie po to, aby być kompatybilną z Windows NT, tzn. aby przyznać uprawnienia na poziomie obiektu w Active Directory, które są kompatybilne z mniej bezpiecznym Windows NT.

Microsoft nie ukrywa potencjalnego ryzyka tej grupy pisząc w opisie „Grupa kompatybilności wstecznej, która umożliwia dostęp do odczytu na wszystkich użytkownikach i grupach w domenie.”

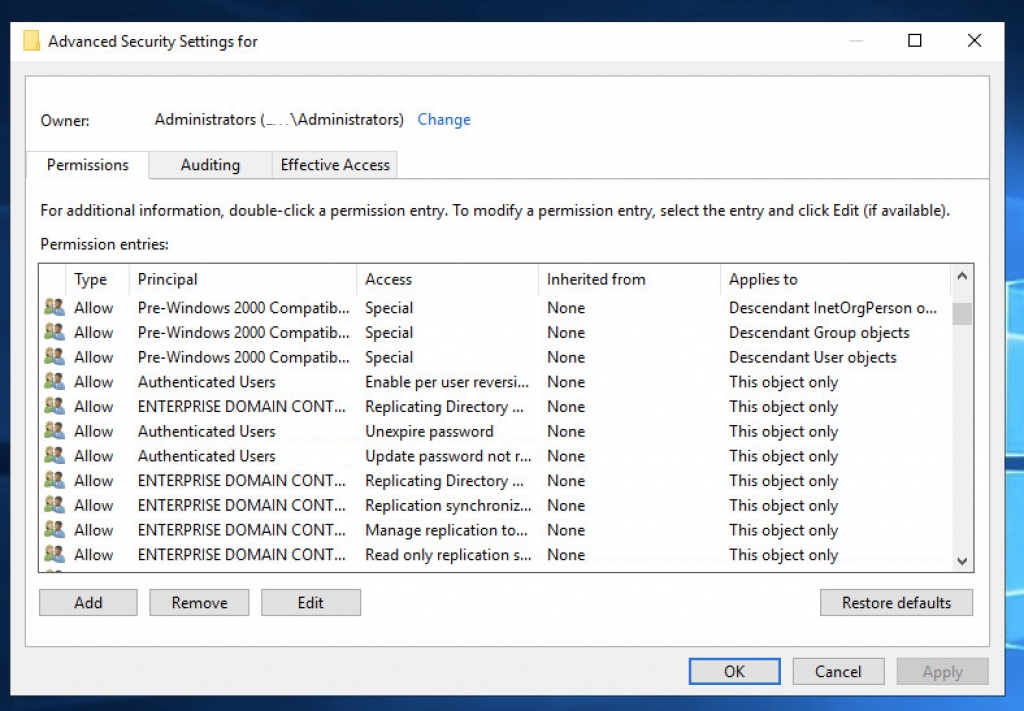

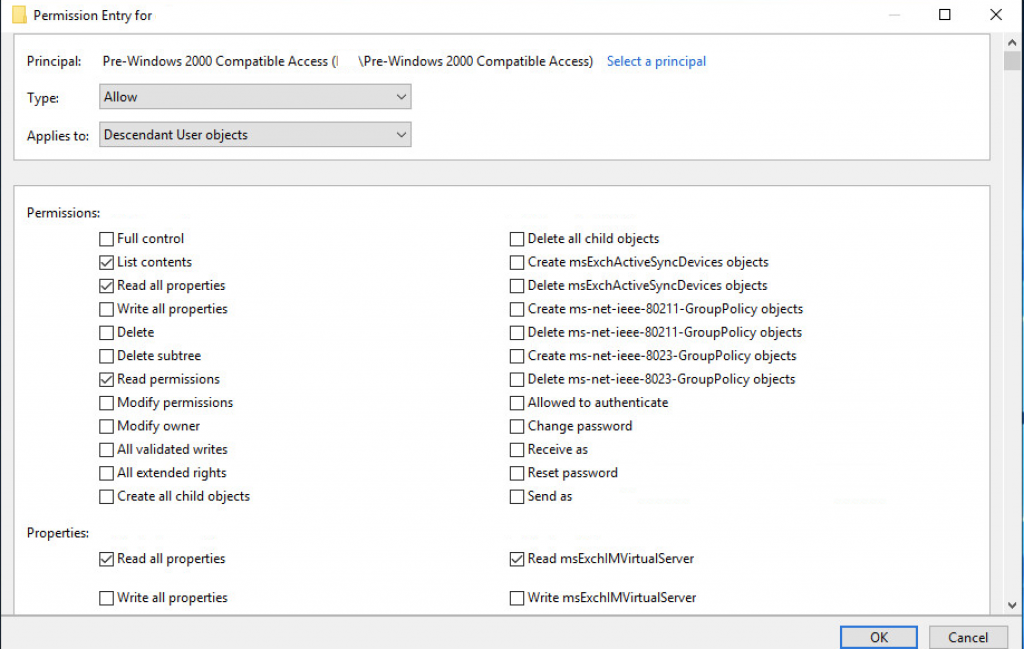

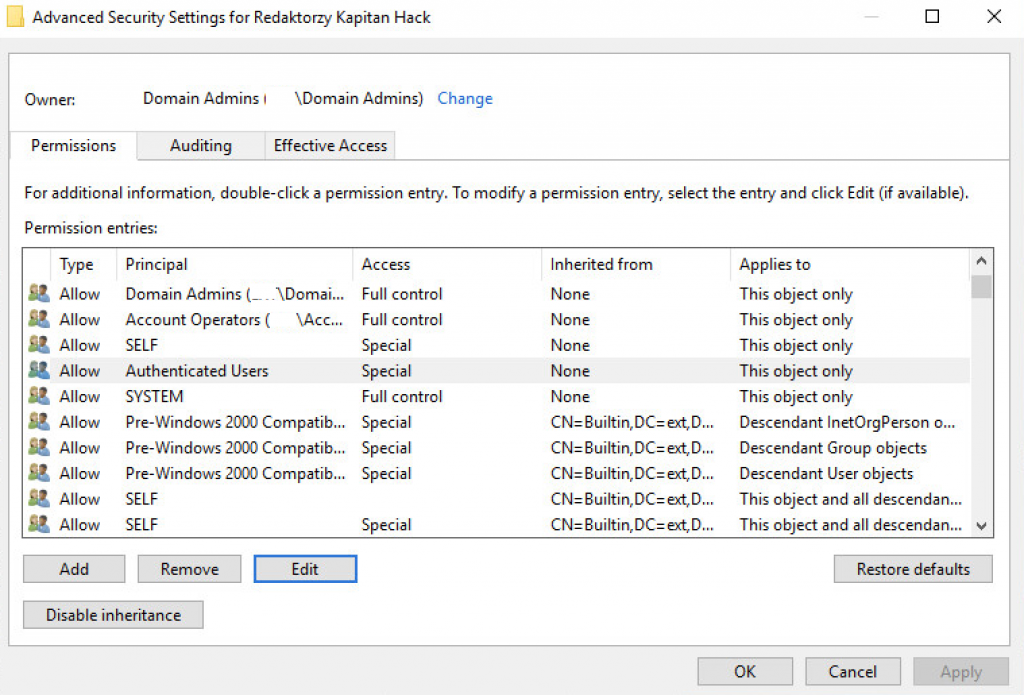

A ponieważ Microsoft bardzo zależy na wstecznej kompatybilności, przyznaje pełne uprawnienia READ dla obiektów (użytkowników i grup) na samym szczycie każdej domeny, pozwalając dziedziczyć uprawienia w dół całej hierarchii OU.

Kilka lat temu, można było nawet dodać „Anonimowych użytkowników” i „Wszyscy” do grupy Pre-Win2K i w ten sposób przyznać im potężny dostęp do odczytu do twojego AD – tj. użytkownicy nie musieliby nawet uwierzytelniać się, aby czytać cały AD. Ta opcja na szczęście została już usunięta.

Czy pozostawić „Authenticated Users” w grupie Pre-Win2000?

Przyznajemy „pełne uprawnienia READ” na użytkownikach i grupach z tą konfiguracją, co oznacza, że każdy użytkownik i komputer połączony z domeną może odczytać dane na dowolnym obiekcie. Każdy komputer połączony z domeną jest również Uwierzytelnionym Użytkownikiem w AD. Oznacza to, że nawet jeśli żaden użytkownik nie jest zalogowany na tych komputerach, proces – być może malware – uruchomiony w kontekście komputera systemowego połączonego z domeną ma taki sam dostęp do AD jak użytkownicy.

Konfiguracja oznacza również, że te domyślne uprawnienia mają wyższy priorytet niż odziedziczone uprawnienia. Dla obiektów grupowych, uprawnienia Pre-Win2K nie robią różnicy, ponieważ Użytkownicy Uwierzytelnieni i tak mają pełne uprawnienia READ na każdym obiekcie grupowym.

Oznacza to, że nawet jeśli usuniesz Authenticated Users z Pre-Win2000, wszyscy twoi użytkownicy nadal będą mogli czytać członków wszystkich grup w lesie AD. Jeśli nie usuniemy tego uprawnienia z wybranych grup, każdy użytkownik w lesie – w tym potencjalny intruz – może łatwo określić, kto jest członkiem dowolnej grupy w domenie. W przypadku najbardziej wrażliwych grup AD, takich jak administratorzy domeny lub administratorzy, należy wykonać kilka dodatkowych kroków, aby usunąć to uprawnienie.

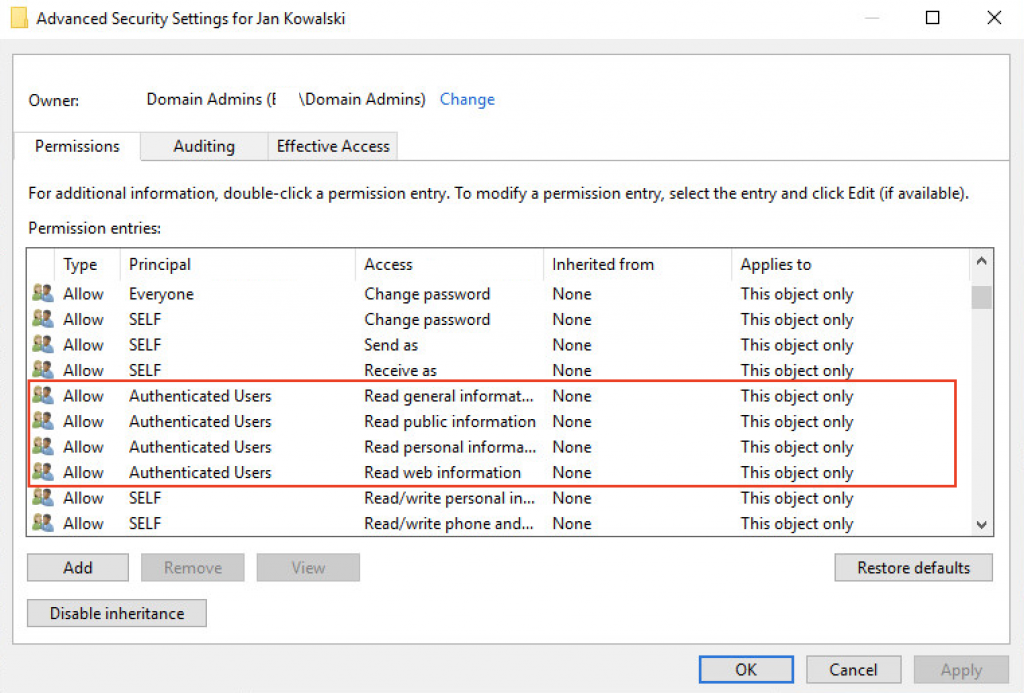

Jednak w przypadku obiektów użytkowników sytuacja wygląda zupełnie inaczej. Podczas gdy domyślne uprawnienia przyznane Authenticated Users na obiektach użytkowników są również dość obszerne, takie jak czytanie wszystkich atrybutów informacji ogólnych i osobistych, są one mniejsze niż zezwolenie na czytanie wszystkich atrybutów użytkowników.

Czy należy usunąć użytkowników uwierzytelnionych z grup dostępu sprzed systemu Windows Server 2022?

Zalecamy usunąć Authenticated Users z grup dostępu zgodnych z systemem pre-Windows 2000 w każdej domenie – nawet jeśli Microsoft nadal dodaje je jako domyślne dla nowych wdrożeń. Jest to tylko jeden z wielu ważnych kroków w zwiększaniu bezpieczeństwa Active Directory.

Użytkownicy nie potrzebują uprawnień nadawanych przez grupę sprzed Win2000. Wciąż mogą się zalogować. Komputery i serwery połączone z domeną również nie potrzebują uprawnień, nadal będą pracować tak samo dobrze. Zmiana ta nie ma również wpływu na przetwarzanie zasad grupy. Administratorzy również nie potrzebują tych uprawnień, ponieważ otrzymują takie same i większe uprawnienia.

Niemniej jednak, usunięcie Authenticated Users z Pre-Win2000 nie jest zmianą, którą można po prostu szybko wykonać w AD. Najpierw należy przetestować potencjalny wpływ tej zmiany we własnym środowisku, ponieważ być może używasz narzędzi lub rozwiązań, które oczekują, że te uprawnienia Pre-Win2000 będą skonfigurowane i używają ich z uzasadnionych powodów.

Dodatkową korzyścią z opróżnienia grupy Pre-Win2k jest to, że uchroniłoby Cię to nawet przed luką PrintNightmare.

Podsumowanie

Active Directory jest pełne pól minowych, które mogą być wykorzystane przez cyberprzestępców. Należy samemu zdecydować czy usunąć grupę Authenticated Users, aby zwiększyć bezpieczeństwo AD. Możesz zaakceptować ryzyko i nadal żyć z tymi starymi, podobnymi do Windows NT uprawnieniami w Active Directory. Warto jednak zapoznać się z potencjalnym niebezpieczeństwem jakie za tym stoi.

Dla firm chcących zwiększyć poziom bezpieczeństwa Active Directory polecamy kontakt i zapoznanie się z artykułem Jak zabezpieczyłeś Active Directory na wypadek ataku?