17 sierpnia badacze z Cybereason opublikowali raport opisujący nowy wariant malware o nazwie Bumblebee, który jest coraz częściej używany w złośliwych kampaniach. Stanowi dodatkowy modułu do oprogramowania BazarLoader, TrickBot i IcedID.

Hakerzy wykorzystują go w fazie post-exploitacyjnej do penetracji sieci w firmach. Liczą na przeprowadzenie dalszych włamań i w konsekwencji przejęcie całkowitej kontroli nad środowiskiem IT.

Meroujan Antonyan i Alon Laufer, badacze z Cybereason, wyjaśnili sytuację w następujący sposób:

„Operatorzy Bumblebee prowadzą intensywne działania rozpoznawcze i przekierowują dane wyjściowe wykonanych poleceń do plików w celu ich eksfiltracji.”

Warto wspomnieć, że Bumblebee po raz pierwszy został odkryty w marcu 2022 r., kiedy grupa Google Threat Analysis Group (TAG) zdemaskowała działalność brokera początkowego dostępu o nazwie Exotic Lily, który ma powiązania z TrickBotem i Conti. Pisaliśmy o tym na hacku tutaj.

Jak działa Bumblebee?

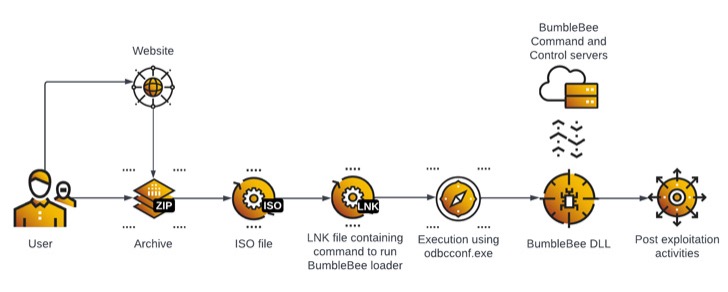

Infekcja złośliwego oprogramowania Bumblebee rozpoczyna się od uruchomienia przez użytkownika pliku z poszerzeniem *.LNK (pisaliśmy o tej formie ataku ostatnio tutaj), który jest ładowany do systemu (wgrywana jest jego biblioteka DLL) w tle poprzez wbudowany w system plik binarny „odbcconf.exe”.

Plik LNK pochodzi z archiwum pobieranego najczęściej przez użytkowników w kampaniach phishingowych. Informowaliśmy na naszych skromnych łamach, że w związku z decyzją Microsoft o blokowaniu makr hakerzy zmienili sposób atakowania na użytkowników i zamiast dokumentów z makrami używają specjalnie przygotowanych plików o rozszerzeń LNK.

W przypadku opisywanego malware tak właśnie jest. Użytkownik końcowy otwierając złośliwy załącznik musi wyodrębnić archiwum, zamontować plik obrazu ISO i kliknąć w nim plik skrótu Windows (LNK)”. Przez świadomych użytkowników na pewno ten typ ataku zostanie zauważony i nie powinni się dać na niego złapać.

Istotne jest, że uruchomienie pliku LNK spowoduje uruchomienie programu ładującego Bumblebee, który jest następnie używany jako kanał dla działań następnego etapu, takich jak utrwalenie (persistance), eskalacja uprawnień, rekonesans i kradzież poświadczeń w domenie Active Directory.

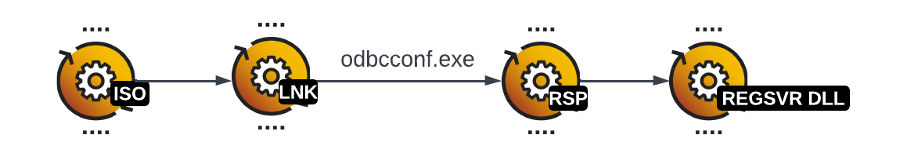

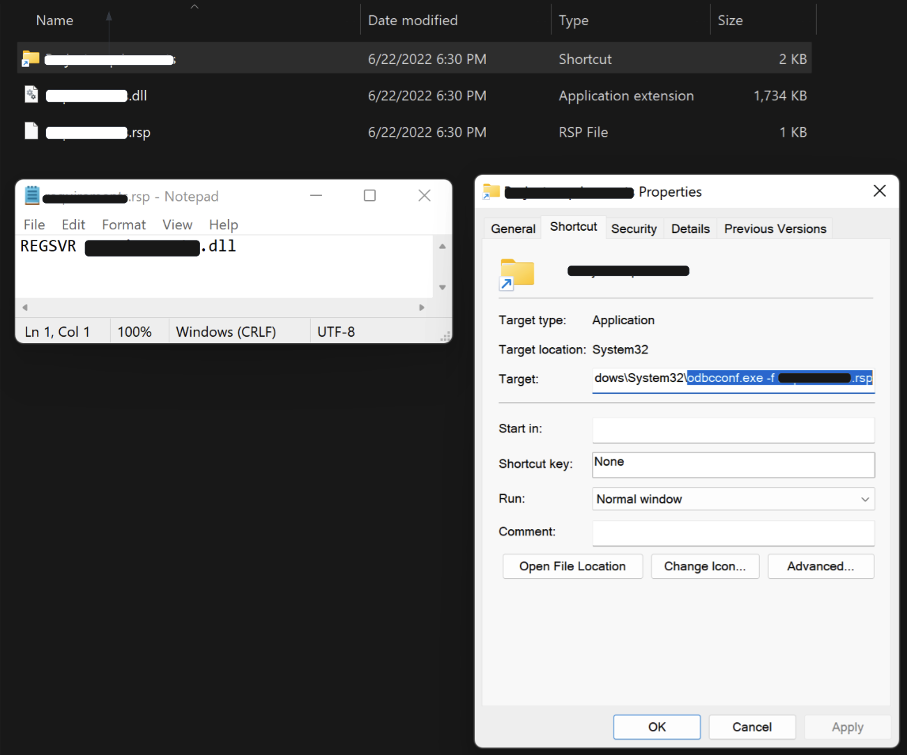

W pliku LNK znajduje się osadzone polecenie, które uruchamia Bumblebee DLL przy użyciu następujących plików:

- odbcconf.exe (LOLBIN)

- fodhelper.exe (LOLBIN)

- .rsp

Odniesienie do Bumblebee DLL można znaleźć w pliku .rsp.

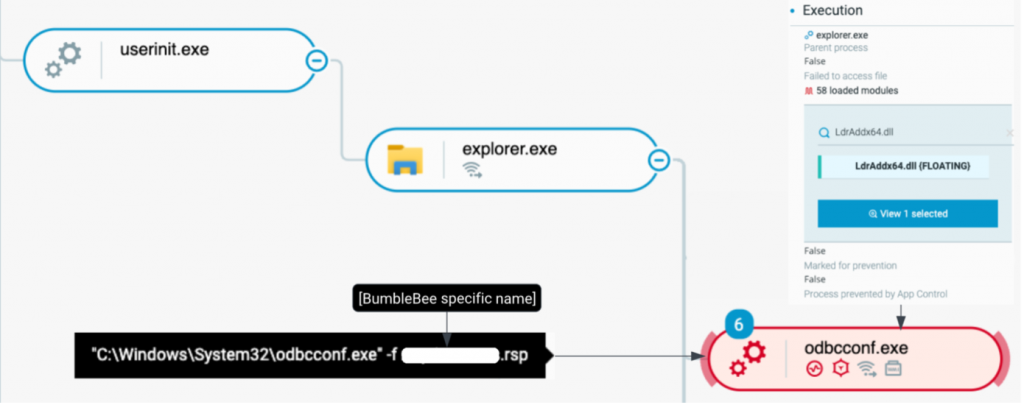

Odbcconf.exe ładuje Bumblebee DLL z wewnętrzną nazwą „LdrAddx64.dll”. Poniższy rysunek ilustruje zawartość obrazu ISO (pliki DLL, RSP i LNK) dla Bumblebee:

W następnej fazie Bumblebee dokonuje eskalacji uprawnień, ładując exploit dla CVE-2020-1472 (ZeroLogon) poprzez polecenie rundll32.exe:

W swoim działaniu Bumblebee wykorzystuje także technikę obejścia kontroli konta użytkownika (UAC) do wdrażania narzędzi post-exploitacyjnych z podwyższonymi uprawnieniami na zainfekowanych maszynach. Metoda wykorzystuje plik„fodhelper.exe”, który jest zaufanym plikiem binarnym, co oznacza, że system Windows 10 nie wyświetli okna UAC po jego uruchomieniu.

Po uzyskaniu uprawnień systemowych na zainfekowanej maszynie Bumblebee dokonuje kradzieży poświadczeń (w szczególności użytkowników uprzywilejowanych), a następnie dokonuje exfiltracji danych ze środowiska.

Skutki działania Bumblebee

W incydencie analizowanym przez Cybereason skradzione dane uwierzytelniające dotyczyły głównie kont wysoce uprzywilejowanych użytkowników. Te zaś zostały następnie wykorzystane do przejęcia kontroli nad Active Directory, nie wspominając o utworzeniu lokalnego konta użytkownika w celu eksfiltracji danych.

„Czas między początkowym dostępem a włamaniem do Active Directory wyniósł mniej niż dwa dni” – podała firma zajmująca się cyberbezpieczeństwem. „Ataki z udziałem Bumblebee muszą być traktowane jako krytyczne, […] a ten program ładujący jest znany z dostarczania ransomware”.

Jak się chronić?

Warto wdrożyć odpowiednie środki w firmie oraz przeszkolić pracowników, przed tego typu atakami. W większości przypadków będą to właśnie pliki LNK, które hakerzy starają się jak najczęściej wykorzystywać do prób uruchamiania złośliwego oprogramowania. Poniżej zamieszczamy zalecenia wydane przez Cybereason:

- Upewnij się, że zainstalowane narzędzie bezpieczeństwa ma włączoną funkcję Anti-Malware.

- Upewnij się, że w narzędziu zabezpieczającym włączony jest tryb pracy „Wykryj i Zapobiegaj”.

- Pliki pobrane z Internetu powinny być obsługiwane w bezpieczny sposób.

- W wiadomościach e-mail pochodzących z zewnętrznych źródeł nigdy nie należy pobierać z nich żadnych plików.

- Upewnij się, że masz opracowany i przetestowany plan odzyskiwania danych.

- Kopie zapasowe Twoich danych powinny być regularnie przechowywane w bezpiecznej lokalizacji, do której masz zdalny dostęp.

- Upewnij się, że Twoje hasła są silne i nie są łatwe do odgadnięcia.

- Hasła należy regularnie zmieniać, aby zapewnić ich bezpieczeństwo.

- Ważne jest, aby upewnić się, że uwierzytelnianie dwuskładnikowe jest włączone, gdy tylko jest to możliwe.

My ze swojej strony dodamy, że w budowaniu polityki bezpieczeństwa firmy istotne jest uświadamianie pracowników przed tego typu atakiem, eliminowanie kont uprzywilejowanych środowisku, aktualizowanie na bieżąco systemów oraz zapewnienie należytej ochrony dla Active Directory, którą dokładniej opisaliśmy tutaj.