Hakerzy, którzy zwykle rozpowszechniali złośliwe oprogramowanie za pośrednictwem załączników phishingowych ze spreparowanymi makrami, zmienili taktykę działania. Z dokumentów Microsoft Office stopniowo zaczęli przechodzić na nowe typy plików, takie jak załączniki ISO, RAR i Windows Shortcut (LNK). Stało się to po tym, jak Microsoft zaczął domyślnie blokować makra w swoim oprogramowaniu biurowym. W dzisiejszym artykule opiszemy, jak wyglądają te nowe ataki i na co należy zwracać uwagę.

Perypetie Microsoft z blokowaniem makr w Office

W październiku 2021 jako jeden z niewielu portali w Polsce piszących o cyberbezpieczeństwie poinformowaliśmy, że Microsoft będzie wymuszał domyślnie blokadę makr XL4 i VBA dla użytkowników pakietu Office. Przypominamy, że Makra VBA i XL4 to małe programy, stworzone w celu automatyzacji powtarzalnych zadań w aplikacjach Microsoft Office. Te zaś cyberprzestępcy wykorzystują do ładowania, upuszczania lub instalowania złośliwego oprogramowania za pośrednictwem załączników dokumentów Microsoft Office wysyłanych w wiadomościach phishingowych.

Prace nad wdrożeniem blokad prze giganta z Redmont rozpoczęły się dopiero w tym roku. W lutym ponownie pojawiła się >a href=”https://kapitanhack.pl/2022/02/11/nieskategoryzowane/microsoft-zablokuje-mozliwosc-uruchamiania-makr-w-ms-office/”>informacja o planowanej blokadzie kodu. Wokół tej nowinki pojawiło się spore zamieszanie w Internecie i świecie Cybersecurity. Okazuje się, że wdrożenie zmiany pakietu Office zajęło Microsoftowi trochę więcej czasu niż się spodziewali – blokada w końcu weszła w życie w zeszłym tygodniu.

Jeśli nie czytałeś wcześniejszych naszych postów, warto w tym miejscu przypomnieć, iż jeszcze na początku lipca pokazywaliśmy sposób na obejście tej blokady. Zobaczymy jak długo będzie on działał.

Odejście od ataków wykorzystujących makro w Office

Powyższe informacje chyba przestraszyły hakerów i skłoniły ich do zastosowania innych niż zazwyczaj technik używanych do atakowania użytkowników. Znakomitym dowodem na to są wyniki badań, jakie przeprowadził Proofpoint.

28 lipca br. opublikował on ciekawy raport dotyczący użycia różnych typów załączników w atakach wykorzystujących phishing.

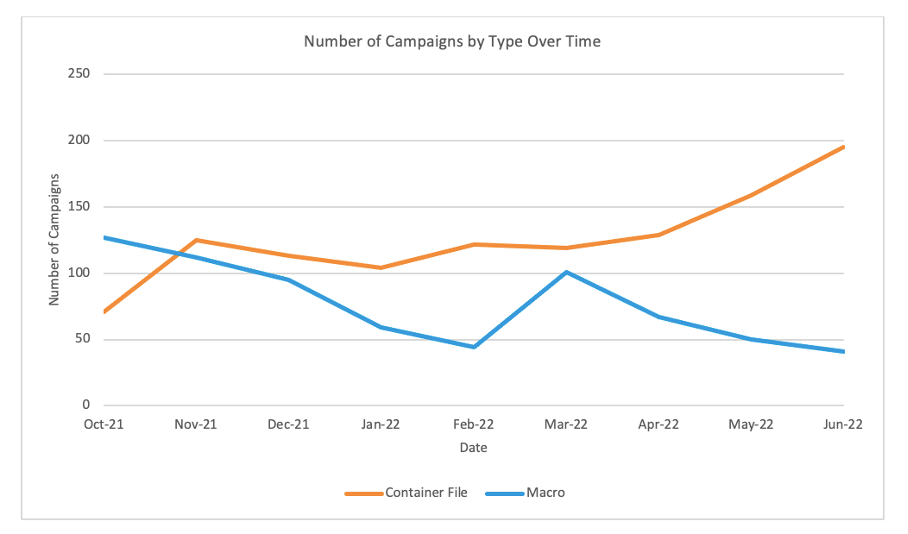

Jak wynika z opublikowanych w badaniu Proofpoint danych wykorzystanie szkodliwych makr przez grupy cyberprzestępcze spadło o 66% od października ubiegłego roku do lipca 2022 i może być to obecnie jedną z największych zmian w krajobrazie zagrożeń e-mail w historii branży.

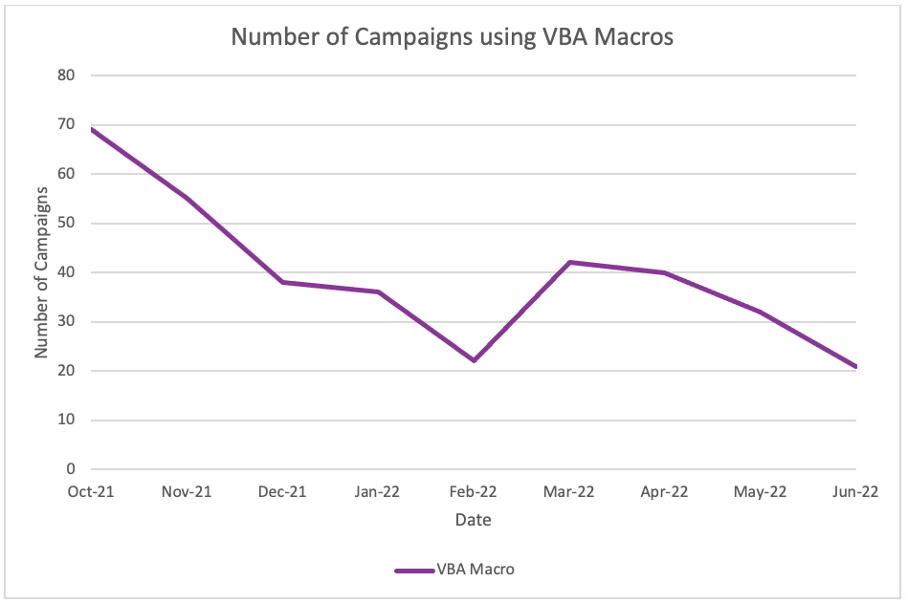

Według wiceprezesa Proofpoint ds. badań i wykrywania zagrożeń, Sherroda DeGrippo, wyłączenia makr przez Microsoft było bardzo skuteczną decyzja. Firma zaobserwowała prawie 70 kampanii zawierających makra VBA w październiku 2021 r., ale do czerwca 2022 r. liczba ta zmniejszyła się do ponad 21.

Interesujący jest również fakt, że w tym samym czasie liczba kampanii wykorzystujących pliki (tzw. kontenery) takie jak ISO i RAR oraz załączniki Windows Shortcut (LNK), wzrosła o prawie 175%.

O jednej z takich kampanii wykorzystującej plik kontenerowy pisaliśmy podczas analizy malware Qbot w zeszłym tygodniu. Podobne techniki wykorzystujące pliki kontenerowe używa także Emotet.

„Pamiętajmy, że wszystkie przypadki tych ataków, podszywają się pod dokument Worda, aby nakłonić odbiorcę do otworzenia załącznika. Tak naprawdę są to pliki o rozszerzeniu LNK.”

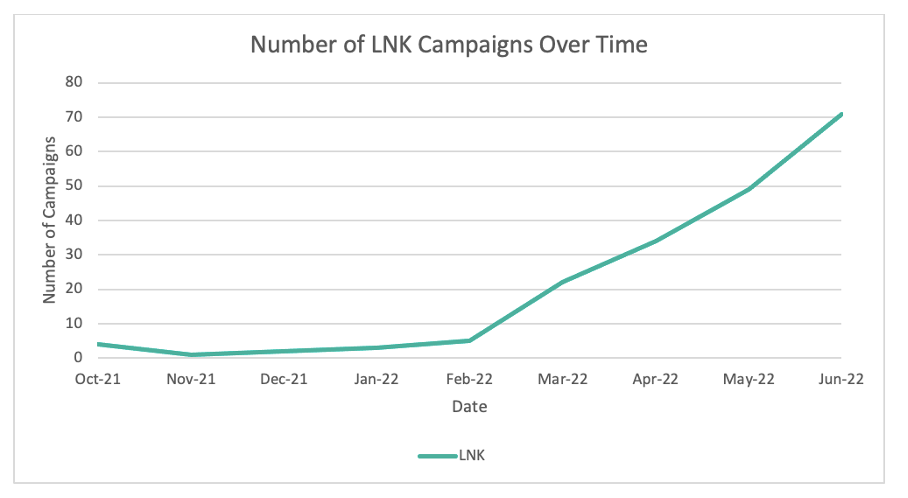

Wykorzystanie plików LNK eksplodowało po lutym 2022 r., czasie ogłoszenia Microsoftu, zwiększając się o 1,675% w porównaniu z październikiem 2021 r. i stając się bronią dziesięciu indywidualnych grup zagrożeń śledzonych przez Proofpoint.

Warto też spojrzeć na wykres badania związanego z użyciem makr VBA w atakach. Widzimy na nim dużą tendencję spadkową.

Jak wygląda phishing z plikiem LNK?

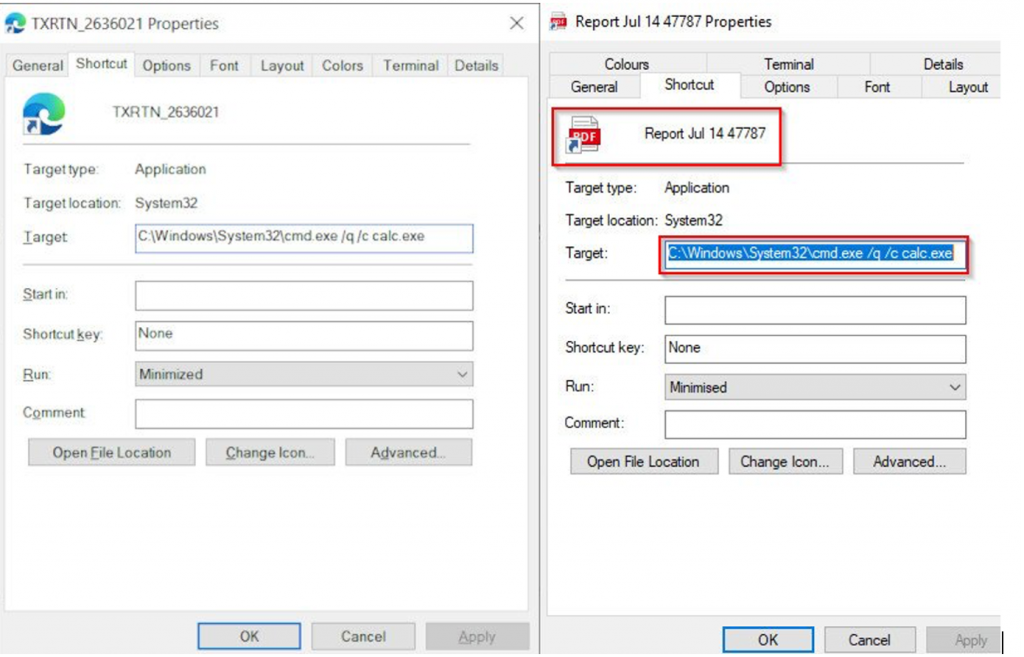

Hakerzy, aby skusić ofiary do uruchomienia pliku LNK na komputerze również muszą użyć specjalnych technik. Jedną z nich jest przesłanie takiego pliku w załączniku do wiadomości email (lub w pliku kontenerowym ISO lub RAR itp.) z podmienioną ikoną skrótu wskazującego na konkretna aplikację.

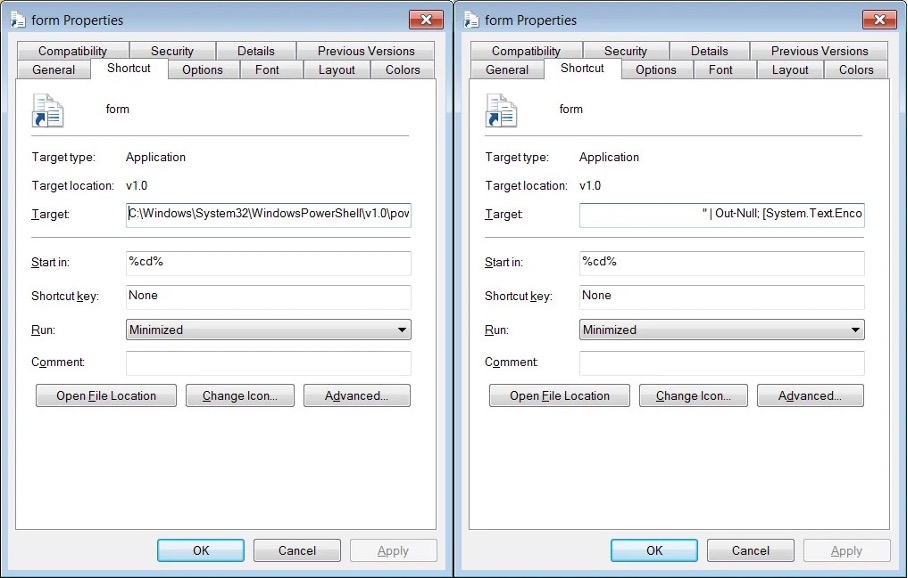

Poniżej prezentujemy przykład, jak może wyglądać taki plik i jego konfiguracja.

3 przykłady fałszywych plików skrótu LNK służących do:

- uruchomienia przeglądarki Edge (po lewej) oraz dokumentu PDF (po prawej) – przykład stosowany do uruchomienia w tle malware Qbot

- otworzenia dokumentu Word, który tak naprawdę uruchamia PowerShell i instaluje malware Emotet

Oczywiście wszystkie powyższe pliki są fikcyjnymi plikami LNK, uruchamiającymi tak naprawdę aplikację z określonymi parametrami w linijce „target”. W jednych z naszych scenariuszy ataków POC opisaliśmy jak taki plik utworzyć. Warto też zerknąć na metodę tworzenia skrótu LNK za pomocą pliku INF oraz INI, którą opisywaliśmy tutaj.

Co z innymi rozszerzeniami plików?

Proofpoint zaobserwował również znaczny wzrost wykorzystania załączników HTML wykorzystujących technikę przemytu HTML w celu upuszczenia szkodliwego pliku na system ofiary. Jednak ich wielkość dystrybucji nadal pozostaje niewielka. Warto też zwrócić uwagę na słynną podatność Follina, o której pisaliśmy w czerwcu na Hacku tutaj. Nie wykorzystywała ona makro, lecz korzystała z błędu w schemacie opisującym dokument. Błąd ten można było też użyć w kampanii zawierającej dokument HTML.

Podsumowanie

Widzimy, że powoli zmienia się krajobraz zagrożeń. W nowym, hakerzy odchodzą od dokumentów obsługujących makra, aby w coraz większym stopniu korzystać z różnych typów plików w celu uzyskania pierwszego dostępu. Zmiana ta jest spowodowana przyjęciem ISO i innych formatów plików kontenerów, a także plików LNK. Takie typy plików mogą ominąć zabezpieczenia blokujące makra firmy Microsoft, a także ułatwić dystrybucję plików wykonywalnych, które mogą prowadzić do złośliwego oprogramowania, rozpoznania i kradzieży danych oraz wdrożenia oprogramowania ransomware. Zwracajcie baczną uwagę na tego typu rozszerzenia w poczcie. Natomiast organizacje powinny wdrażać odpowiednie mechanizmy blokad. Na pewno możliwości ataków są nieograniczone i możemy się spodziewać kolejnych ciekawych technik używanych przez cyberprzestępców. Nie omieszkamy o nich napisać. Na razie pamiętajmy, że w tego typu atakach to człowiek jest najsłabszym ogniwem. Zalecamy dokładne sprawdzanie wiadomości poczty elektronicznej przed otwarciem i klikaniem na cokolwiek w środku. Ciekawy poradnik o unikaniu złapania się na phishing zamieściliśmy tutaj.