Matek Kamilló, węgierski haker i pentester, 24 września zaprezentował ciekawy sposób na przejęcie najwyższych uprawnień do systemu Windows na firmowym komputerze.

Na swoim blogu opublikował instrukcję, jak na Windows 11 można przeprowadzić eskalację uprawnień ze zwykłego konta użytkownika do administratora i dzięki temu zdobyć pełne uprawnienia do systemu.

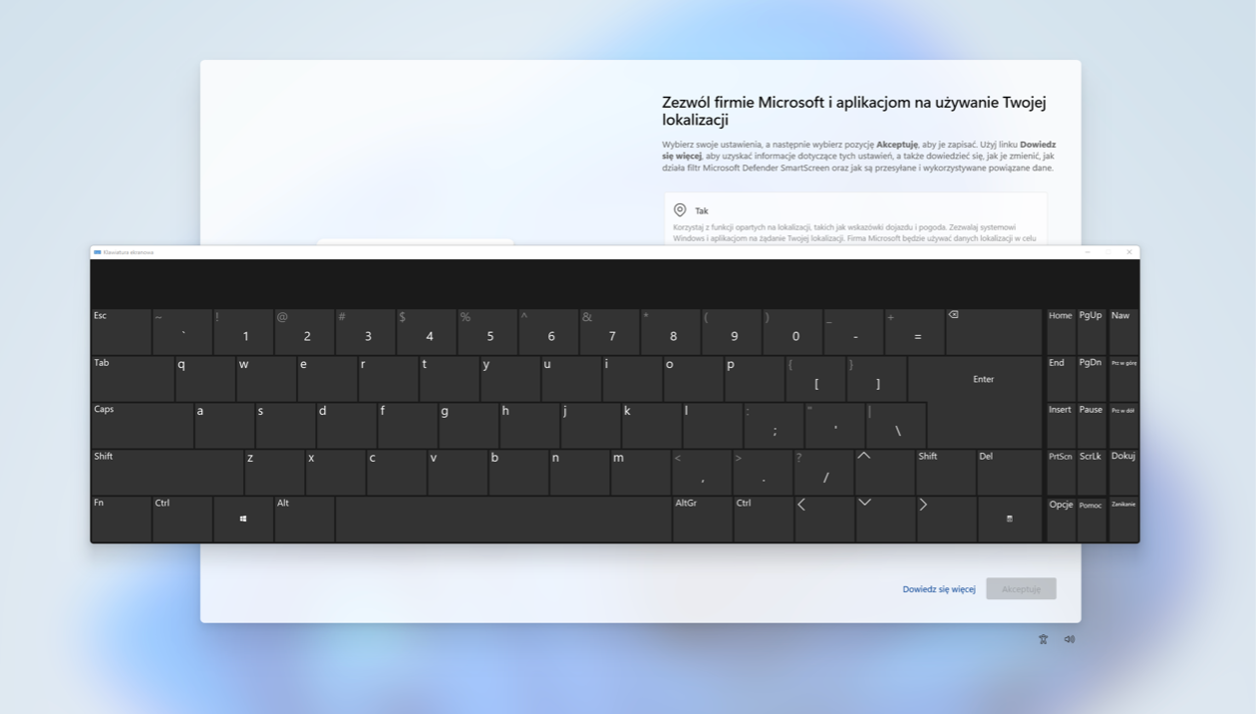

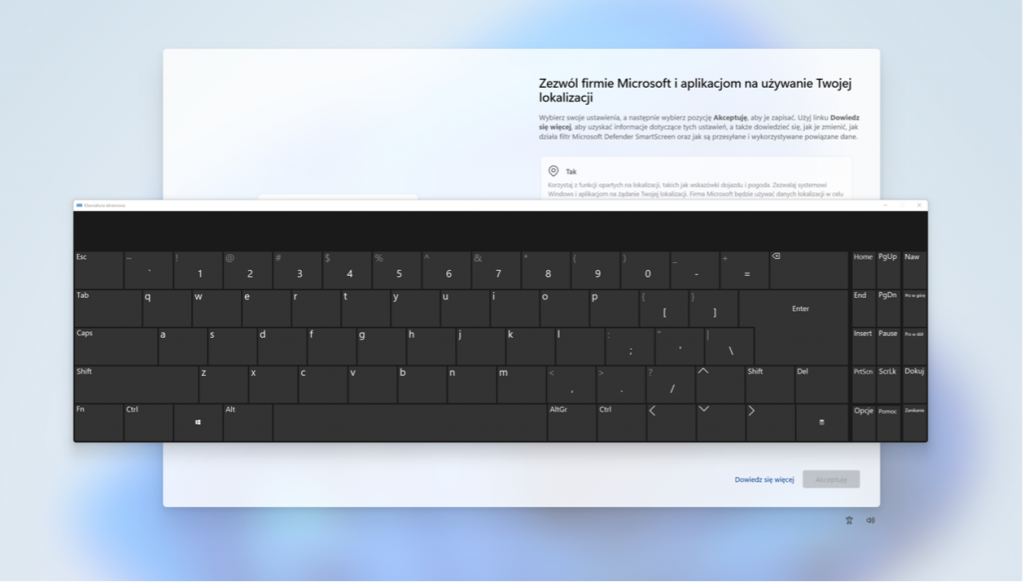

Opisany przez niego trik obejmuje sztuczkę związaną z tzw. Sticky Keys – klawiszami skrótu, używaną podczas logowania lub w profilu zalogowanego użytkownika i połączoną z tym blokadą kombinacji klawiszy „SHIFT + F10”, która w Windows pozwala uruchomić wiersz linii poleceń.

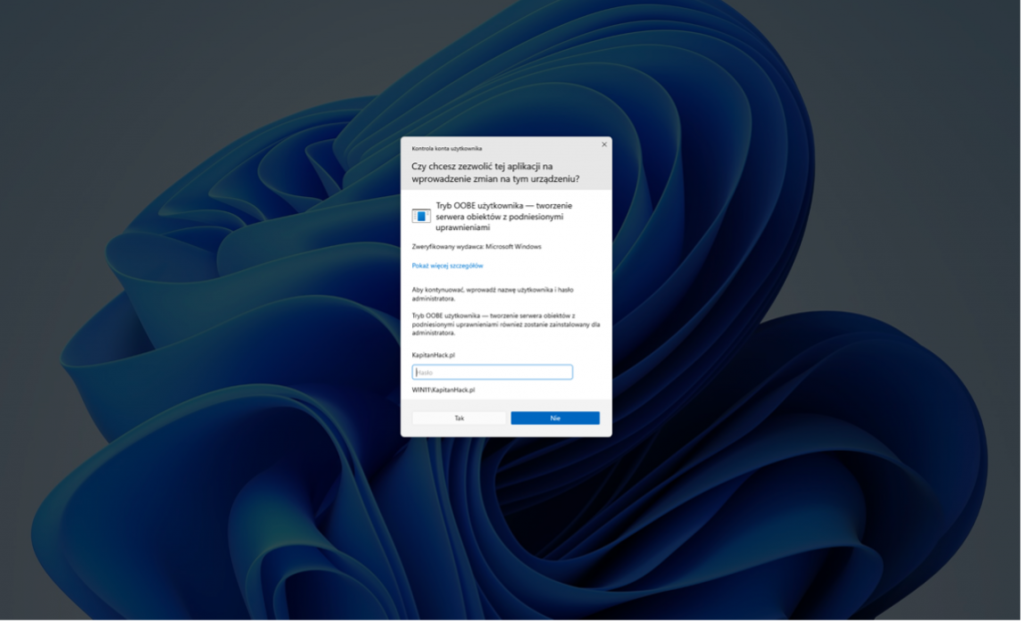

Matek pokazuje obejście tej blokady i podatność odkrytą w aplikacji Microsoft Autopilot, instalowanej dla użytkowników Windows, która pozwoliła mu za pomocą tej sztuczki uzyskać najwyższe uprawnienia do systemu.

Należy pamiętać, że na nowych komputerach w firmie wiele aplikacji instalowanych jest automatycznie podczas pierwszego zalogowania użytkownika. W przypadku instalacji Microsoft Autopilot firmy upraszczają sposób wdrażania, resetowania i ponownego wykorzystywania urządzeń dzięki zastosowaniu środowiska, które nie wymaga obsługi przez pracowników działu IT. Podatność takiej aplikacji może przyczynić się do powstania omawianego efektu.

Demo z obejścia blokady „SHIFT + F10” oraz podatności w Microsoft Autopilot

Całe demo możemy zobaczyć na poniższym nagraniu:

Problem dotyczy wszystkich systemów operacyjnych od Windows XP do Windows 11.

W każdym przypadku istnieje sposób na uruchomienie aplikacji z okna Sticky Keys lub z innych okien, takich jak lupa.

Matek zgłosił usterkę do Microsoft i stwierdził: „Zgadzam się z Microsoftem, że nie jest to usterka Autopilota. Jest to luka w zabezpieczeniach systemu Windows. Autopilot to tylko przypadek, kiedy można go wykorzystać. (I to ma sens). Prawdopodobnie są też inne przypadki”.

Autor sztuczki pokazuje także sposób na zdjęcie blokady możliwości uruchomienia klawiszy „SHIFT + F10”. Jeśli plik „c:\windows\Setup\scripts\DisableCMDRequest.TAG” istnieje na Windows, instancja systemu zastosuje ograniczenia. Te znikną po prostym resecie, jeżeli nie ma takiego pliku. Do usunięcia pliku TAG niezbędna jest powłoka i odpowiedni użytkownik.

Inne możliwości eskalacji uprawnień na Windows?

Prawdopodobnie opisana powyżej sztuczka może posłużyć wielu użytkownikom do uruchomienia wiersza linii poleceń podczas instalacji na systemie Windows różnych ekranów aplikacji (uruchamianych przez administratorów lub przez Windows automatycznie). Takie aplikacje mogą być nieodpowiednio zabezpieczone i powyższa metoda może pozwolić im na przejęcie uprawnień administracyjnych.

Haker wspomina, że istnieje wiele możliwości wykorzystania tego sposobu w innych systemach Windows.

„Niektóre rozwiązania działają tymczasowo lub w ograniczonym czasie. Używałem starej sztuczki Narrator.exe i również działała. Wiele eksperymentów można wykonać offline, można zautomatyzować atak i użyć prostego urządzenia USB”.

Próbowaliśmy użyć powyższej sztuczki przy ekranie pierwszego zalogowania się użytkownika do Windows i musimy przyznać, że nie uzyskaliśmy podobnego wyniku (Microsoft pyta o poświadczenia lokalnego admina).

Może Wam uda się przeprowadzić ten trik z inną aplikacją instalowaną automatycznie w firmie podczas tworzenia profilu użytkownika? Przetestujcie u siebie – możliwe, że znajdziecie podatność.