Specops Software opublikowało badanie analizujące najpopularniejsze hasła używane w atakach na żywo na porty protokołu Remote Desktop Protocol (RDP). Analiza zbiega się z ostatnim dodaniem ponad 34 milionów przejętych haseł do usługi Specops Breached Password Protection Service, która obejmuje obecnie ponad 3 miliardy unikalnych przejętych haseł.

Temat łamania haseł oraz wyciągania ich z systemów nie jest nam obcy. Pisaliśmy o tym dużo na Kapitanie. Omawiany dzisiaj protokół RDP jest z pewnością bardzo wrażliwy na ataki hakerskie w firmie, ponieważ korzystają z niego administratorzy systemów oraz użytkownicy (w przypadku usługi Terminal Services). Stąd też pojawia się wokół niego wiele interesujących badań i odkrywane są liczne podatności, które staraliśmy się wcześniej opisać. Stał się też głównym źródłem ataków hakerskich.

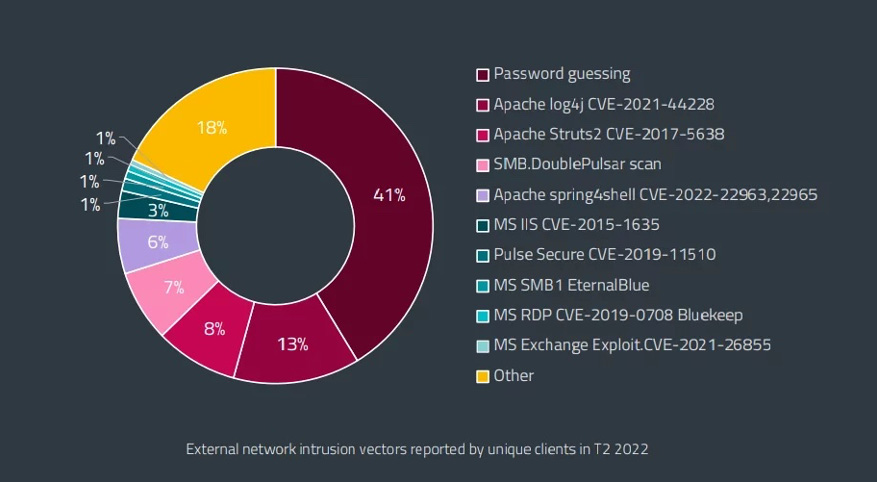

Na podstawie innych badań – przeprowadzonych przez firmę ESET – możemy dowiedzieć się, że odgadywanie haseł jest wciąż najczęściej wykorzystywaną przy atakach techniką.

Być może dlatego Microsoft zdecydował się na wprowadzenie domyślnej polityki blokad prób połączeń RDP w systemie Windows 11.

Jakie hasła używane są przy RDP?

RDP (usługa działająca na porcie TCP 3389) to popularny sposób zapewniania zdalnego dostępu do sieci dla pracowników. Podczas gdy ataki na porty RDP nasiliły się w czasie pandemii COVID-19 w wyniku wzrostu liczby osób wykonujących pracę zdalną, port został popularną metodą ataku przestępców, mimo że wielu pracowników wróciło już do biur. Ataki związane z hasłami nadal znajdują się na szczycie listy stosowanych metod, a ostatnie badania wykazały, że brutalne odgadywanie haseł stanowi 41% wszystkich wektorów włamań.

W analizie ponad 4,6 miliona haseł zebranych w październiku 2022 r. z systemu honeypot firmy Specops Software najczęstsze hasła podstawowe znalezione wśród używanych do ataku na port TCP 3389 obejmowały:

- Password,

- p@ssw0rd,

- Welcome,

- admin,

- Passw0rd,

- p@ssword,

- pa$$w0rd,

- qwerty,

- User,

- test.

Ponadto analiza danych dotyczących ataków na porty, w tym port RDP i inne, ujawniła kilka wzorców haseł, z których ponad 88% zawierało maksymalnie 12 znaków, prawie 24% zawierało zaledwie 8 znaków, a nieco mniej niż 19% składało się tylko z małych liter.

„Słabe hasła nadal narażają organizacje na ataki na porty RDP i inne systemy, ale tak nie musi być” – powiedział Darren James, szef wewnętrznego działu IT w firmie Specops Software. „Konieczne jest, aby organizacje przyjęły silniejsze zasady dotyczące haseł, takie jak wymaganie dłuższych haseł, wprowadzanie starzenia się haseł na podstawie długości i blokowanie naruszonych haseł”.

Podsumowanie

Monitorowanie i zabezpieczenie protokołu RDP powinno być priorytetem w zadaniach każdego zespołu cyberbezpieczeństwa w firmie. W czasach kiedy praca zdalna stała się popularna, coraz częściej używany RDP jest jeszcze bardziej narażony na ataki. Monitorowanie prób logowań, zabezpieczenie logowania o MFA oraz samego protokołu może zmniejszyć powierzchnię ataku. Zastosowanie dedykowanych i sprawdzonych systemów firm trzecich również będzie właściwą drogą do większego bezpieczeństwa.