Analitycy ESET zidentyfikowali aktywną kampanię prowadzoną przez grupę Bahamut APT, skierowaną przeciwko użytkownikom Androida. Kampania jest aktywna od stycznia 2022 r., a fałszywe aplikacje dystrybuowane są za pośrednictwem podrobionej witryny SecureVPN, która udostępnia do pobrania aplikacje na system Android. Warto dodać, że chociaż złośliwe oprogramowanie wykorzystuje nazwę „SecureVPN”, nie ma ono żadnego związku z legalnym wieloplatformowym oprogramowaniem i usługą znaną pod tym mianem.

Specjaliści z firmy ESET wykryli co najmniej osiem wersji oprogramowania szpiegującego grupy Bahamut. Malware dystrybuowany jest za pośrednictwem fałszywej strony internetowej SecureVPN jako trojanizowane wersje dwóch legalnych aplikacji – SoftVPN i OpenVPN. Programy te nigdy nie były dostępne do pobrania z Google Play.

Złośliwe oprogramowanie jest w stanie wykraść poufne dane takie jak kontakty, wiadomości SMS, dzienniki połączeń, lokalizację urządzenia i nagrane rozmowy telefoniczne. Może również aktywnie przechwytywać wiadomości wymieniane za pośrednictwem bardzo popularnych komunikatorów, w tym Signal, Viber, WhatsApp, Telegram i Facebook Messenger. Eksfiltracja danych odbywa się za pośrednictwem funkcji keyloggera, która nadużywa usługi ułatwień dostępu.

Grupa Bahamut APT zazwyczaj bierze na celownik podmioty z Bliskiego Wschodu i Azji Południowej za pomocą wiadomości typu spearphishing i fałszywych aplikacji jako początkowego wektora ataku. Specjalizuje się w cyberszpiegostwie, a jej celem jest kradzież poufnych informacji od swoich ofiar. Bywa określana jako grupa najemników oferująca usługi hakerskie szerokiemu gronu klientów. Nazwa Bahamut została wymyślona przez grupę dziennikarstwa śledczego Bellingcat. Nadano ją na cześć pływającej w rozległym Morzu Arabskim ogromnej ryby, o której mowa w Księdze Wyimaginowanych Istot, napisanej przez Jorge Luisa Borgesa. Bahamut jest często opisywany w mitologii arabskiej jako niewyobrażalnie wielka ryba. Ma to kojarzyć się z phishingiem, w którym hakerzy z Bahamut są podobno mistrzami.

Dystrybucja Malware

Pierwsza przeanalizowana fałszywa aplikacja SecureVPN została przesłana do VirusTotal wraz z linkiem do fałszywej strony internetowej w dniu 17.03.2022 z adresu IP, który geolokalizuje do Singapuru.

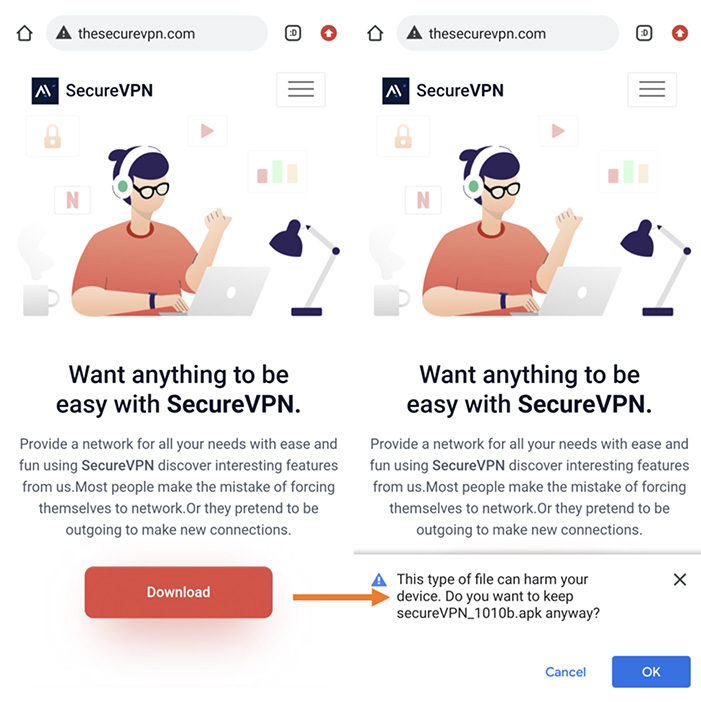

Szkodliwa aplikacja na Androida wykorzystana w tej kampanii została dostarczona za pośrednictwem strony internetowej thesecurevpn[.]com (zdjęcie poniżej), która wykorzystuje nazwę – ale nie używa treści ani stylu – legalnej usługi SecureVPN (w domenie securevpn.com)

Powyższa złośliwa witryna została utworzona na podstawie darmowego szablonu internetowego (zdjęcie poniżej), który najprawdopodobniej został wykorzystany przez cyberprzestępców jako inspiracja, ponieważ wymagał jedynie niewielkich zmian i wyglądał wiarygodnie.

Sprawdziliśmy, że domena thesecurevpn[.]com została zarejestrowana 27 stycznia tego roku, ale czas początkowej dystrybucji malware nie jest znany. Złośliwa aplikacja jest dostarczana bezpośrednio ze strony internetowej i nigdy nie była dostępna w sklepie Google Play.

Możliwości złośliwej aplikacji

Jeśli oprogramowanie szpiegujące Bahamut zostało pomyślnie dostarczone i zainstalowane na urządzeniu Android, to może być zdalnie kontrolowane przez operatorów malware i eksfiltrować z urządzenia następujące dane wrażliwe:

- listę kontaktów,

- wiadomości SMS,

- dzienniki połączeń,

- listę zainstalowanych aplikacji,

- lokalizacje urządzenia,

- konta urządzeń,

- informacje o urządzeniu (rodzaj połączenia internetowego, IMEI, IP, numer seryjny karty SIM),

- nagrane rozmowy telefoniczne,

- nazwy plików z pamięci podręcznej.

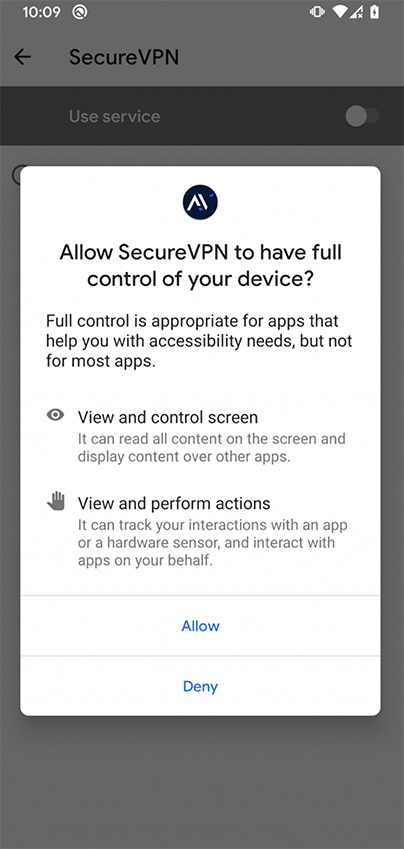

Podstępnie wykorzystując usługi ułatwień dostępu (obrazek poniżej), złośliwe oprogramowanie może kraść notatki z aplikacji SafeNotes i aktywnie szpiegować wiadomości z czatów oraz informacje o połączeniach z popularnych komunikatorów: IMO, Messenger, Viber, Signal, WhatsApp, Telegram, WeChat.

Wszystkie zdobyte dane przechowywane są w lokalnej bazie, a następnie wysyłane do serwera C&C. Funkcjonalność spyware Bahamut obejmuje nawet możliwość aktualizacji aplikacji poprzez otrzymanie łącza do nowej wersji z serwera C&C.

Podsumowanie

Kampania mobilna prowadzona przez grupę Bahamut APT jest nadal aktywna. Używa cały czas tej samej metody dystrybucji swoich aplikacji szpiegowskich na Androida – za pośrednictwem stron internetowych, które podszywają się pod legalne usługi.

Wygląda na to, że kampania utrzymuje konkretną grupę docelowych ofiar. Związane jest to ze ściśle ukierunkowaną dystrybucją, w której wraz z linkiem do oprogramowania szpiegującego potencjalna ofiara otrzymuje klucz aktywacyjny, wymagany do włączenia funkcji szpiegowskiej szkodliwego oprogramowania.