Threat Intelligence przynosi korzyści organizacjom o różnych profilach działalności oraz różnych rozmiarach, pomagając przetwarzać dane na temat zagrożeń w celu lepszego zrozumienia atakujących, szybszego reagowania na incydenty i proaktywnego wyprzedzania następnego ruchu cyberprzestępcy. Dane te pomagają małym i średnim firmom osiągnąć poziom ochrony, jaki w innym przypadku byłby niemożliwy. Z drugiej strony przedsiębiorstwa z dużymi zespołami ds. bezpieczeństwa mogą obniżyć koszty i wymagane umiejętności, wykorzystując zewnętrzne informacje o zagrożeniach i zwiększając efektywność swoich analityków.

Poniżej wymieniliśmy przykładowe zespoły ds. bezpieczeństwa i po jednej korzyści, jaką daje wdrożenie CTI do swojego planu:

- Analitycy Bezpieczeństwa – optymalizacja wykrywania i zapobiegania atakom oraz wzmocnienie technik obrony,

- SOC – priorytetyzacja incydentów, bazując na poziomie ryzyka i wpływie na biznes,

- CSIRT – przyspieszenie inwestygacji poincydentalnej,

- Analitycy Intelligence (intel) – wykrycie i śledzenie aktorów atakujących organizacje,

- Kierownictwo Wykonawcze – zrozumienie ryzyka, jakie dotyka organizacje i wpływu incydentów na funkcjonowanie firmy.

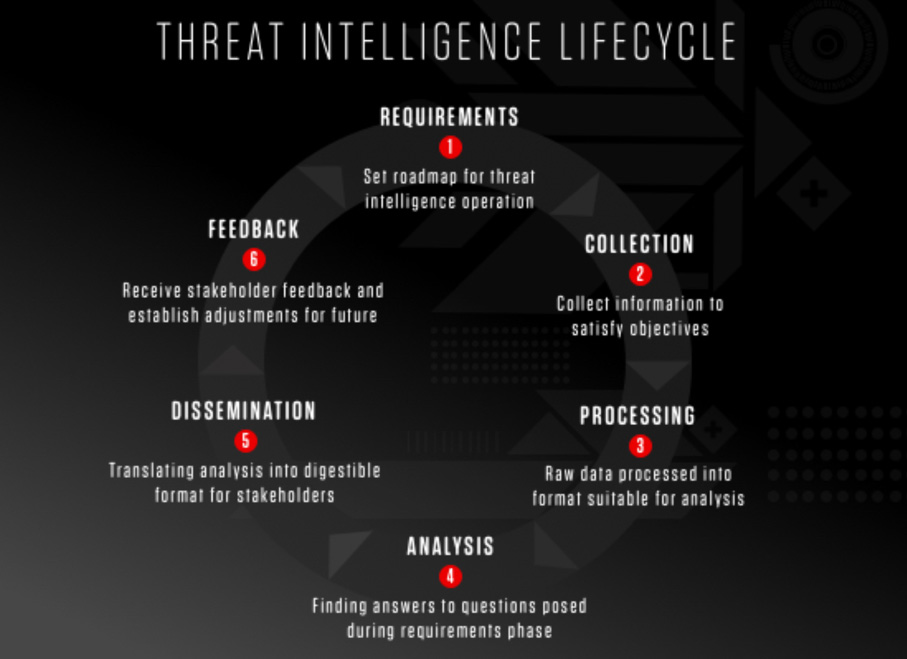

Cykl życia Threat Intelligence

Cykl życia CTI to proces przekształcania nieprzetworzonych danych w gotowy wsad na potrzeby podejmowania decyzji i działań. W swoich badaniach analitycy zobaczą wiele różniących się wersji cyklu, ale cel jest ten sam – aby poprowadzić zespół ds. cyberbezpieczeństwa przez opracowanie i wykonanie skutecznego programu analizy zagrożeń.

CTI stanowi wyzwanie, ponieważ zagrożenia stale ewoluują, co wymaga od firm szybkiego dostosowywania się i podejmowania zdecydowanych działań. Cykl analizy zapewnia ramy umożliwiające zespołom optymalizację zasobów i skuteczne reagowanie na krajobraz współczesnych zagrożeń. Cykl ten składa się z sześciu zapętlających się etapów pozwalających na ciągłe udoskonalanie wiedzy o zagrożeniach:

1. Wymagania

Etap wymagań ma dla cyklu życia CTI kluczowe znaczenie, ponieważ precyzuje plan działania podczas określonej operacji. Na tym etapie zespół uzgodni cele i metodologię swojego programu wywiadowczego w oparciu o potrzeby zaangażowanych interesariuszy. Zespół może na przykład określić pytania, na które chce znaleźć odpowiedź po przejściu całego cyklu, takie jak:

- „Kim są napastnicy i jakie są ich motywacje?”,

- „Jaka jest powierzchnia ataku?”,

- „Jakie konkretne działania należy podjąć, aby wzmocnić ich obronę przed przyszłym atakiem?”.

2. Zbieranie

Po zdefiniowaniu wymagań zespół zbiera informacje wymagane do spełnienia tych celów. W zależności od celów zespół zwykle szuka dzienników zdarzeń, publicznie dostępnych źródeł danych, odpowiednich forów, mediów społecznościowych oraz ekspertów branżowych lub merytorycznych.

3. Przetwarzanie

Po zebraniu surowych danych należy je przetworzyć do formatu odpowiedniego do analizy. W większości przypadków wiąże się to z organizowaniem danych w arkusze kalkulacyjne, odszyfrowywaniem plików, tłumaczeniem informacji z obcych źródeł oraz oceną danych pod kątem przydatności i wiarygodności.

4. Analiza

Po przetworzeniu zestawu danych zespół musi przeprowadzić dogłębną analizę, aby znaleźć odpowiedzi na pytania postawione w fazie wymagań. Na etapie analizy zespół pracuje również nad kategoryzowaniem i normalizowaniem zbioru danych, przekuwając je na działania i cenne rekomendacje dla interesariuszy.

5. Rozpowszechnianie

Faza rozpowszechniania wymaga, aby zespół ds. CTI przełożył swoją analizę na zrozumiały format i przedstawił wyniki zainteresowanym stronom. Sposób prezentacji analizy zależy od odbiorców. W większości przypadków zalecenia powinny być przedstawione zwięźle, bez mylącego żargonu technicznego, w jednostronicowym raporcie lub krótkim zestawieniu slajdów.

6. Informacje zwrotne

Ostatnim etapem cyklu życia Threat Intelligence jest uzyskanie informacji zwrotnej na temat dostarczonego raportu w celu ustalenia, czy należy wprowadzić poprawki dla przyszłych operacji analizy zagrożeń. Zainteresowane strony mogą zmienić swoje priorytety, rytm, w jakim chcą otrzymywać raporty wywiadowcze, lub sposób rozpowszechniania czy prezentacji danych.

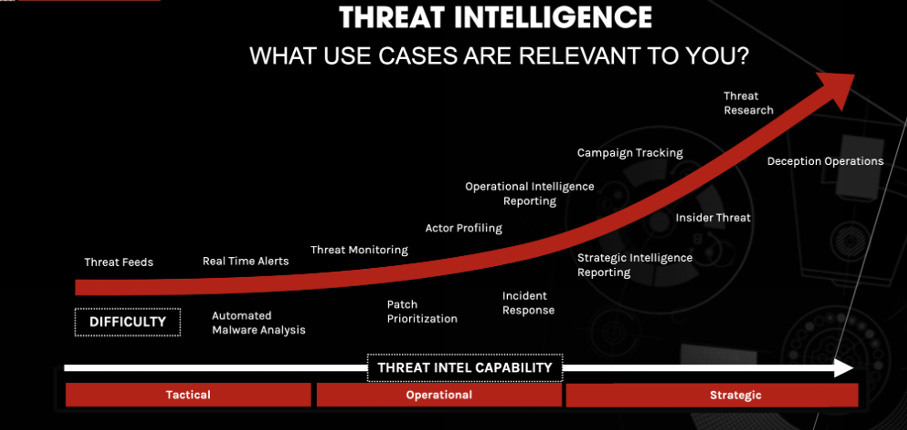

Przypadki użycia Threat Intelligence

Na koniec przedstawmy kilka konkretnych przykładów, jak możemy wykorzystać dane z Threat Intelligence w scenariuszach cyberbezpieczeństwa. Bardzo dobrze prezentuje to poniższa grafika, która od razu ustawia use-casy od najłatwiejszych do najtrudniejszych do wdrożenia.

Dodatkowo, wracając do listy naszych interesariuszy CTI z początku artykułu, możemy przypisać im konkretne zadania (scenariusze), gdzie wiedza zdobyta dzięki CTI będzie szczególnie pomocna:

- Analitycy Bezpieczeństwa:

- integracja wsadu z CTI z innymi produktami do bezpieczeństwa (Intel Feeds),

- blokowanie złośliwych adresów IP, URL czy domen,

- SOC:

- wykorzystanie CTI do wzbogacenia alertów,

- korelowanie alertów razem w złożone incydenty,

- dostrojenie nowych reguł bezpieczeństwa,

- CSIRT:

- pomoc w odpowiedzi na pytania po incydencie: kto, co, dlaczego, kiedy, jak,

- analiza przyczyny ataku i wektoru wejścia,

- Analitycy Intelligence:

- przeglądanie publicznych raportów na temat zagrożeń i aktorów pomoże lepiej poznać wroga,

- szerszy wgląd na incydent pozwoli lepiej znaleźć dowody,

- Kierownictwo Wykonawcze:

- określenie ogólnego poziomu ryzyka dla organizacji,

- stworzenie drogi i planu do lepszego bezpieczeństwa organizacji.

Podsumowanie

Powyższy tekst powinien przekonać (szczególnie osoby odpowiedzialne za bezpieczeństwo w organizacji) jak ważne i holistyczne znaczenie ma podjęcie tematu Threat Intelligence. Pozwala on wynieść bezpieczeństwo na wyższy poziom i przede wszystkich zyskać pewność, że będziemy szybsi od atakujących pod kątem posiadanej wiedzy o najnowszych podatnościach, atakach czy zabezpieczeniach.