W dzisiejszym odcinku hakowania pokażemy stary i sprawdzony, choć nieco zmodyfikowany sposób na przejęcie pełnej kontroli w Windows i to jeszcze przed zalogowaniem się do systemu (na ekranie powitalnym). Za jego pomocą będziemy mogli wyłączyć antywirusa, odpalić nasz ulubiony malware, zrobić to, co nam się tylko podoba, lub po prostu odzyskać dostęp w sytuacji awaryjnej (np. kiedy nie możemy się „dobić” do systemu). Scenariusz przetestowaliśmy na Windows 10 oraz 11.

Podobnie jak w przypadku naszych dwóch poprzednich poradników o tym, jak odblokować lokalne konto administratora na Windows oraz jak można potajemnie dodać nowe konto administracyjne do Windows, w opisywanym dzisiaj scenariuszu wykorzystamy możliwość dostępu offline do zainstalowanej partycji systemowej Windows. Do takiej partycji możemy się dostać z uruchomionego systemu Linux, zbootowanego z płyty DVD lub urządzenia USB instalatora Windows czy za pomocą innego oprogramowania, które opisywaliśmy w poprzednich artykułach.

Omawiany poniżej problem dotyczy możliwości podmiany w trybie offline (w partycji systemowej Windows) wykonywalnego pliku systemowego „utilman.exe” na inny – w naszym przypadku „cmd.exe”. W podobny sposób podmieniało się zresztą za czasów Windows 7 plik „sethc.exe” (skrót od Sticky Keys) na „cmd.exe”, wynikiem czego była możliwość uruchomienia okna wiersza linii poleceń – dzięki pięciokrotnemu wciśnięciu klawisza SHIFT – na ekranie powitalnym Windows.

Podmiana „utilman.exe” na „cmd.exe”

W nowszych wersjach Windows proces „utilman.exe” jest uruchamiany w specyficznym scenariuszu – podczas okna logowania do Windows w momencie kliknięcia na przycisk „Ease of access”. Nasz scenariusz pokazuje opcję, w której zamiast uruchamiania dodatkowego menu z opcjami łatwego dostępu dostaniemy wiersz linii poleceń działający na użytkowniku SYSTEM! W ten sposób tworzymy w systemie backdoor.

Jednak aby można było doprowadzić do tej sytuacji, należy wykonać kilka kroków i wyłączyć usługę Defender na Windows, ponieważ nawet po podmianie pliku „utilman.exe” na „cmd.exe” w momencie uruchomienia procesu antywirus rozpozna różnicę w plikach i nie pozwoli na otwarcie wiersza linii poleceń. Jak to wykonać – opisujemy poniżej.

Zacznijmy od pierwszego kroku – podmiany pliku w trybie offline. Istotny będzie również krok szósty – wyłączenie usługi Defender.

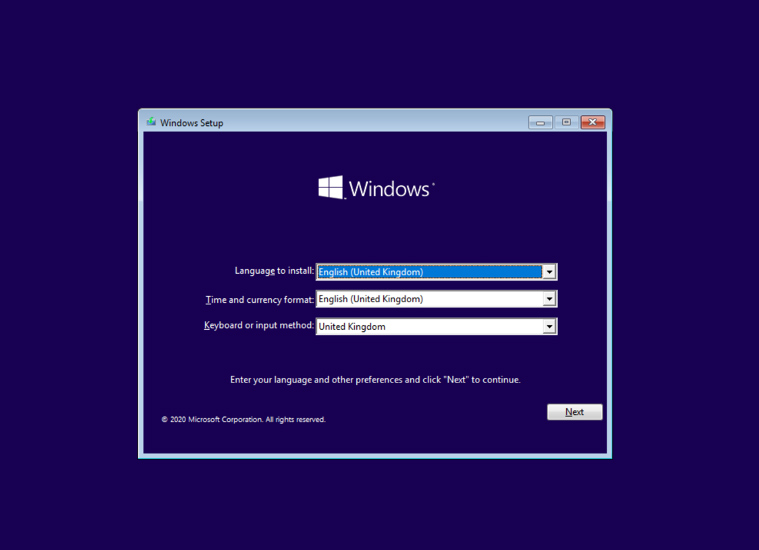

Krok 1. Bootujemy Windows z płyty DVD (lub urządzenia USB)

Na początek musimy zrestartować komputer i uruchomić go w trybie bootowania z płyty DVD lub urządzenia USB.

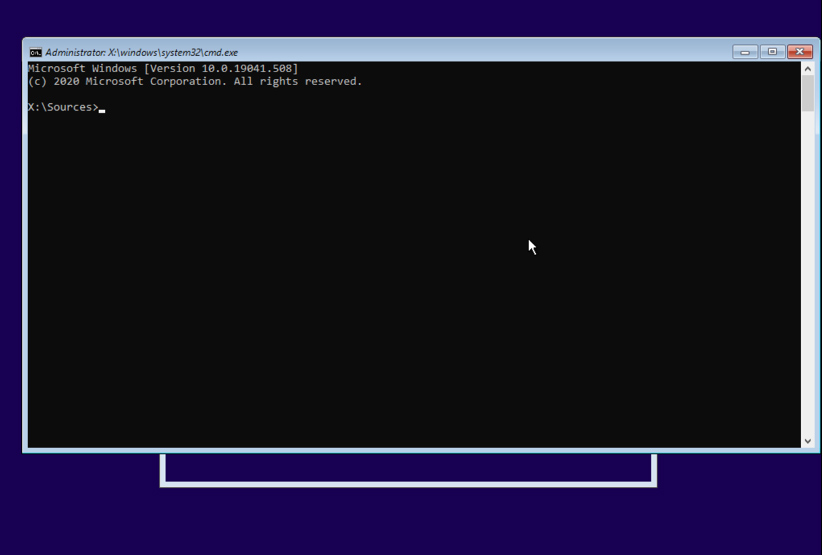

Krok 2. Wciskamy sekwencję klawiszy SHIFT+F10 podczas uruchomienia kreatora instalacji

Naciskając SHIFT + F10 spowodujemy, że pojawi nam się nowe okno z wierszem linii poleceń.

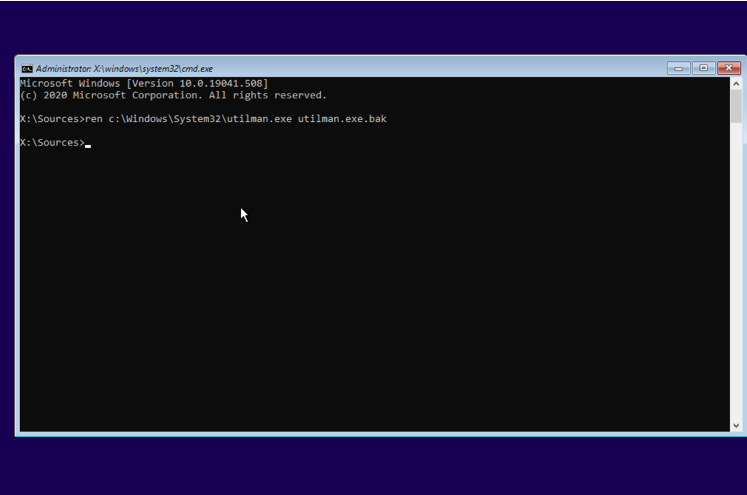

Krok 3. Tworzymy kopię pliku „utilman.exe”

W nowym oknie wpisujemy poniższą komendę w celu wykonania operacji zmiany nazwy pliku i wciskamy ENTER:

ren C:\windows\system32\utilman.exe utilman.exe.bak

Uwaga na literę dysku! W naszym przypadku partycja z systemem operacyjnym Windows 10 została podpięta pod dysk C. Czasami może być to inna litera, np. D. Jeśli dysk z partycją nie jest podmontowany do instalatora (a tak zdarzyło nam się podczas testów na Windows 11), wówczas należy go podpiąć poleceniem „mountvol” i podaniem odpowiedniej ścieżki do jego partycji.

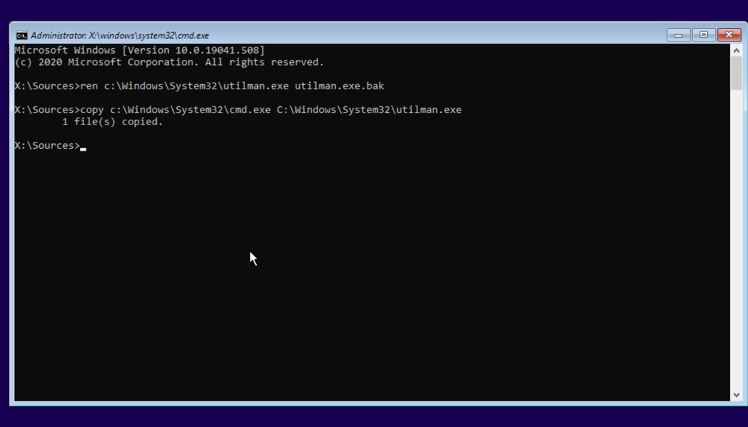

Krok 4. Podmieniamy pliki – „utilman.exe” na „cmd exe”

W tym celu wpisujemy poniższą komendę:

copy C:\windows\system32\cmd.exe C:\windows\system32\utilman.exe

Wciskamy klawisz ENTER.

Krok 5. Restartujemy komputer i bootujemy system w normalnym trybie

Zamykamy okna instalatora i restartujemy komputer.

Krok 6. Wyłączamy ochronę Windows Defender

Zanim będziemy mogli uruchomić wiersz linii poleceń na ekranie logowania Windows musimy wykonać pewien trik – wyłączyć usługę Windows Defender. Gdybyśmy tego nie zrobili, nie byłoby możliwości uruchomienia „cmd.exe” pod ikoną „Ease of Access”, ponieważ Defender sprawdzałby za każdym razem zgodność i prawdziwość wszystkich odpalanych w tle procesów.

Lecz jak wykonać taki krok, jeśli nie mamy dostępu administracyjnego do Windows oraz w ogóle nie posiadamy jakiegokolwiek konta, którym moglibyśmy się do niego zalogować?

Jeśli mamy fizyczny dostęp do komputera, istnieje na to ciekawy sposób. Z pomocą przychodzi nam tutaj klawisz SHIFT + kliknięcie kursorem myszki na opcję restartu komputera.

W tym celu klikamy na ikonkę wyłączenia komputera w prawym dolnym rogu ekranu logowania i trzymając klawisz SHIFT wybieramy „Restart”.

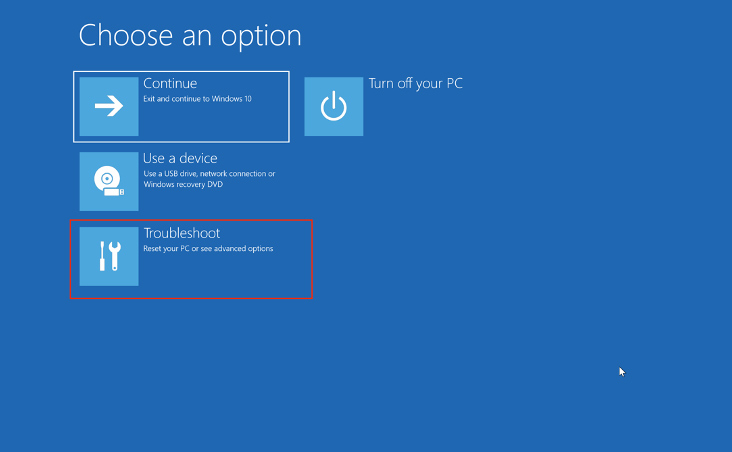

Ta kombinacja pozwoli nam na uruchomienie zaawansowanych opcji widocznych poniżej, z których wybieramy pozycję „Troubleshoot” – rozwiązywanie problemów.

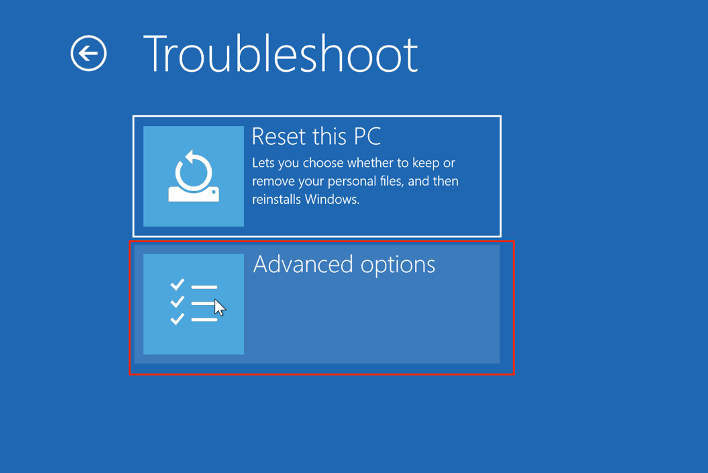

Na kolejnym ekranie wybieramy „Advanced options” – opcje zaawansowane.

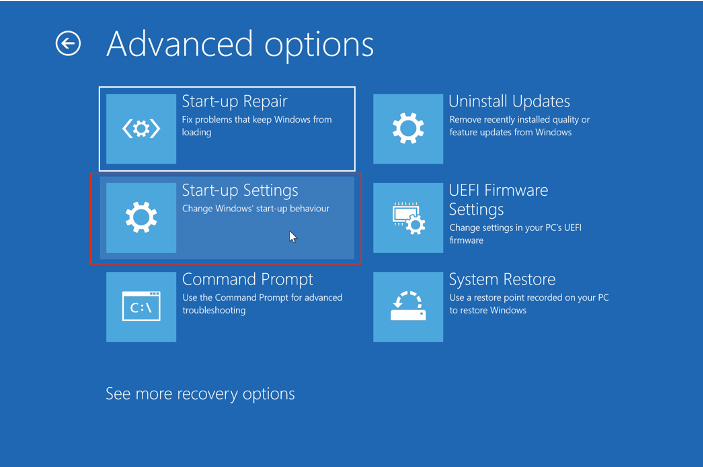

Na następnym ekranie wybieramy opcję „Start-up Settings” – ustawienia startowe.

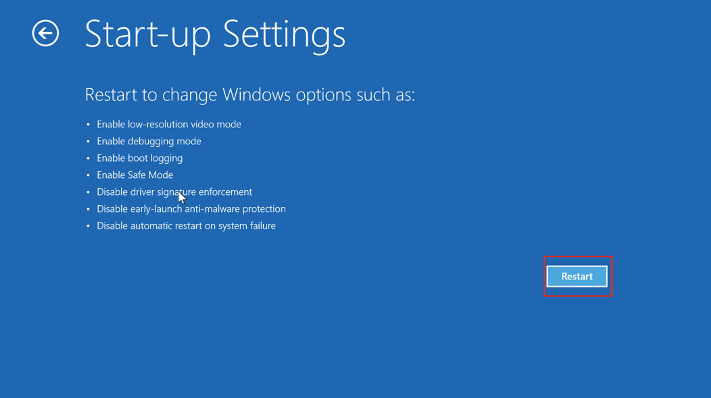

Na koniec klikamy na przycisk „Restart”.

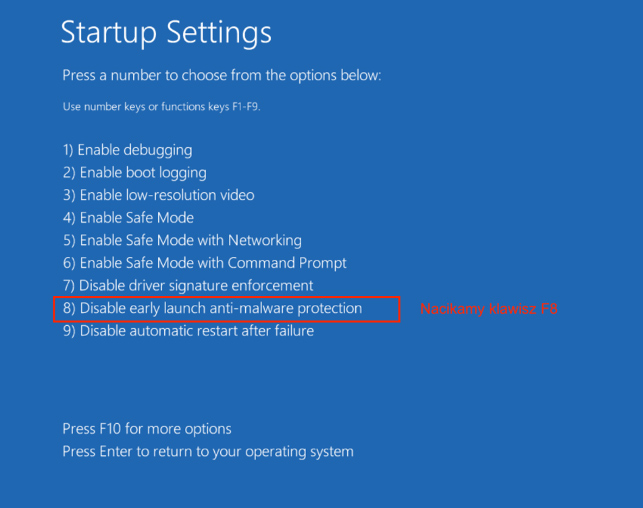

Komputer zrestartuje się i zobaczymy poniższy ekran, na którym wciskamy klawisz „F8”, odpowiadający ustawieniu wyłączenia usługi Windows Defender.

Jeśli wykonamy ten krok, możemy mieć pewność, że od teraz dozwolone są wszystkie legalne i nielegalne operacje, ponieważ wyłączony jest antywirus?

Krok 7. Uruchamiamy wiersz linii poleceń

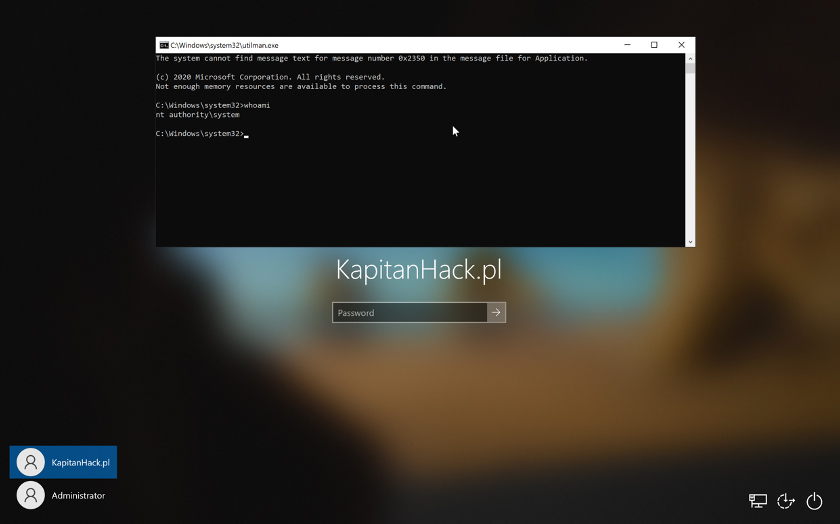

Od teraz klikając na ikonę „Ease of Access” spowodujemy uruchomienie linii komend (zamiast opcji ułatwionego dostępu).

Warto zauważyć, że dostaliśmy wiersz linii poleceń, w którym działamy jako użytkownik „SYSTEM”.

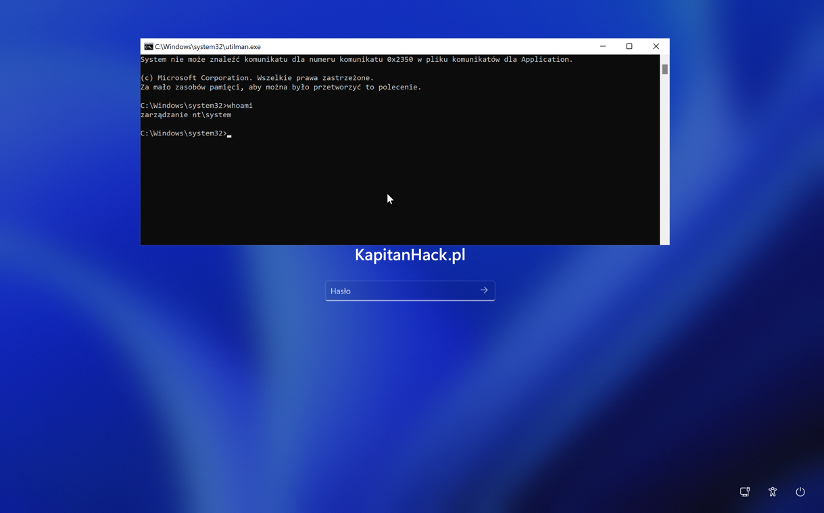

Podobny rezultat udało nam się uzyskać na najnowszym Windows 11 (musieliśmy trochę więcej pokombinować ?)

Krok 8. Dodanie konta „backdoor”

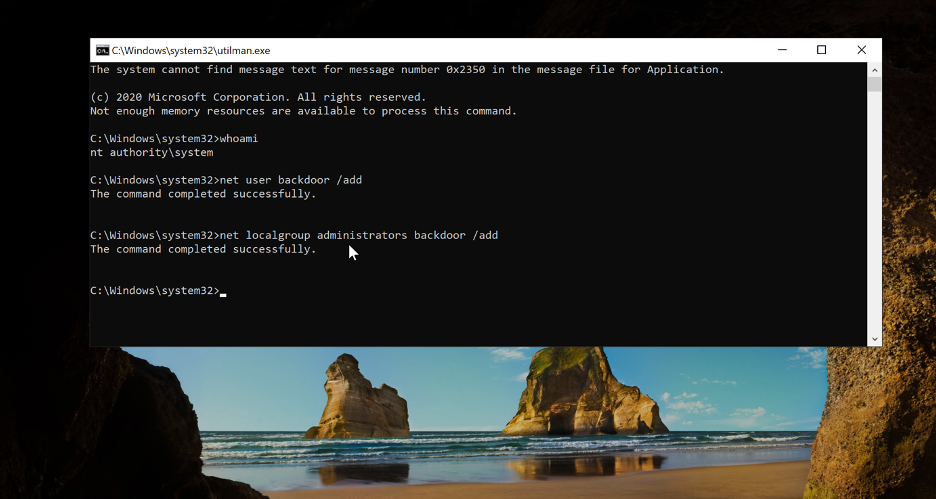

Ponieważ wiersz linii poleceń mamy uruchomiony jako użytkownik SYSTEM, możemy w nim zrobić wszystko. Na przykład dodać nowe konto i przypisać je do administratorów Windows. W tym celu należy wykonać dwie poniższe komendy:

net user backdoor /addoraz

net localgroup administrators backdoor /add

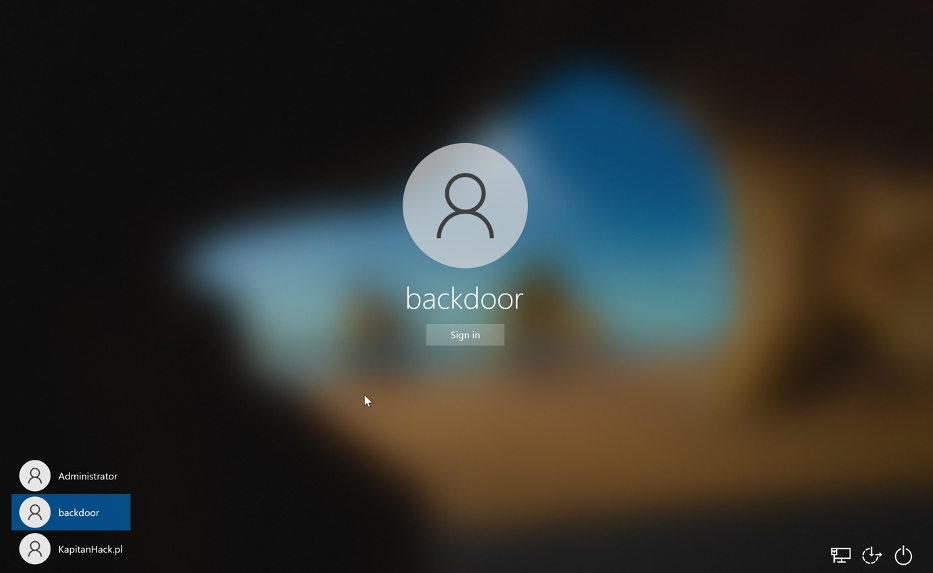

Krok 9. Restartujemy komputer i logujemy się na użytkownika backdoor

Wybierając użytkownika „backdoor”, nie musimy podawać żadnego hasła.

Podsumowanie

Pokazaliśmy kolejny przykład operacji (manipulacji na plikach oraz bazie danych SAM) wykonywanych w trybie offline na partycji systemowej Windows, które pozwalają przejąć pełną kontrolę nad systemem. Wiedza na ich temat z pewnością pozwoli odzyskać dostęp w sytuacji awaryjnej, ale może mieć także swoją „ciemną” stronę – i zostać wykorzystana w złej intencji, jak włamanie do systemu lub hakowanie. W przypadku tego drugiego wykorzystania pamiętajcie, że istnieją metody na zabezpieczenie się przed tym.