Mówi się, że nie można podnosić rzeczy z ziemi, bo nie wiadomo, co na nich jest i czy czegoś od nich nie „złapiemy”. Ta zasada została nam utrwalona już w młodości w trosce o nasze zdrowie. Jednak ma ona jeszcze inne zastosowanie. Okazuje się, że podniesienie znalezionego na ulicy pendrive’a może spowodować infekcję naszego komputera.

Czy zdarzyło Wam się znaleźć na ulicy nośnik pamięci? W takich sytuacjach ciekawość bierze górę, bo niczym w Jamesie Bondzie może na nas czekać kopalnia tajnych informacji albo wykopane bitcoiny. Czasem zwykła życzliwość potrafi sprowadzić na człowieka nieszczęście – a nuż na pendrivie są jakieś ważne dokumenty i dane właściciela, które pomogą nam go odnaleźć.

Niestety są hakerzy, którzy poprzez podrzucenie pendrive’a próbują wykraść dane od (nie)szczęśliwego znalazcy.

Jak to się dzieje i – przede wszystkim – jak się przed tym bronić? Zacznijmy od początku.

Jak stworzyć złośliwy pendrive?

Do stworzenia takiego niebezpiecznego narzędzia nie potrzeba specjalnego sprzętu czy też umiejętności. Wystarczy urządzenie typu Digispark, a gotowy kod jest dostępny w Internecie.

W darmowej aplikacji Arduino IDE wybrać można odpowiednią wersję urządzenia, które będzie wykorzystywane. Potrzebne również będzie zainstalowanie odpowiednich sterowników. Konfiguracja naszej płytki jest szczegółowo opisana na ogólnodostępnej stronie internetowej. Aby na urządzeniu ofiary istniała możliwość wykonania skryptu z płytki Digispark, musi zawierać linijkę kodu, która została przedstawiona poniżej:

#include "DigiKeyboard.h" void setup() { }Jest to niezbędne do tego, aby pendrive mógł wykonać wszystkie linijki kodu znajdujące się na złośliwym pendrivie.

Kod wystarczy wkleić do aplikacji i troszkę go przekształcić – pod własne preferencje. No dobrze, ale w jaki sposób te dane dotrą do komputera osoby atakującej? Zazwyczaj w kodzie zawarte jest polecenie, które przesyła informacje odczytane z komputera ofiary do komputera osoby atakującej z wykorzystaniem odwróconej powłoki (Reverse Shell), która zawiera niezbędne dane o urządzeniu, z którym połączy się nasz komputer. Należy zaznaczyć, że sam pendrive nie zawiera karty pamięci, więc nie przechowuje danych.

Co się dzieje później?

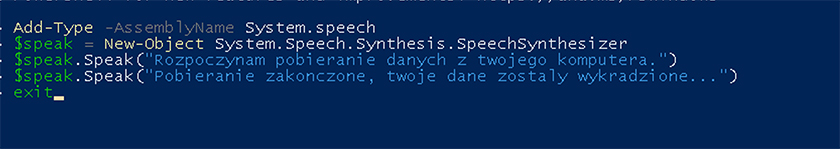

Teraz wystarczy jedynie poczekać na osobę, która podłączy złośliwy pendrive do swojego komputera. Kod można opracować tak, aby ofiara nie widziała, że jakiś proces został rozpoczęty na jej urządzeniu, ale dla przykładu pokażemy, co może zobaczyć osoba zaatakowana:

Są to polecenia głosowe przygotowane wcześniej przez hakera. Ma to na celu odwrócenie uwagi od poleceń wykonywanych w tle oraz wystraszenie osoby atakowanej. Dostając informację o tym, że coś dzieje się na komputerze, człowiek zainteresuje się treścią komunikatu, oczekując na jego rozwinięcie. Myśl o natychmiastowym odłączeniu pendrive’a zejdzie na dalszy plan. Drugi komunikat, informujący o zakończeniu procesu pobierania danych, najpewniej wywoła panikę. Niestety w tym momencie odłączenie złośliwego urządzenia nic już nie da.

Jakie są zagrożenia i jak się przed nimi uchronić?

Po podłączeniu do komputera haker ma dostęp do wszystkich znajdujących się na nim danych, takich jak: prywatne pliki, zdjęcia, maile i hasła. Taki pendrive może również zawierać wirusa, nadawać zdalny dostęp, zaszyfrować pliki, a także zawierać złośliwe oprogramowanie typu KeyLogger. Ostatni przykład jest bardzo niebezpieczny, ponieważ wszystko, co zostanie wpisane na klawiaturze zainfekowanego komputera, jest przechwytywane przez hakera. Jeżeli osoba zaatakowana zaloguje się do bankowości elektronicznej, jej dane dostępowe zostaną wykradzione.

Jaka jest więc najskuteczniejsza metoda ochrony przed takimi atakami? Najprościej – nie podnosić i nie podłączać znalezionych pendrive’ów do swoich urządzeń. Warto również zadbać o to, aby odpowiednio skonfigurować firewall na swoim routerze oraz posiadać dobry program antywirusowy na komputerze lub urządzeniach mobilnych.

O podobnym problemie z podpinaniem nieznanego urządzania, takiego jak opisywane przez nas złośliwe urządzenie DELL, pisaliśmy na Kapitanie tutaj.

Ilustracja główna – źródło: https://www.wuwm.com/podcast/lake-effect-segments/2019-02-07/with-cyberattacks-on-the-rise-current-cybersecurity-workforce-cant-keep-up