Zdalne oprogramowanie ransomware, znane również jako zdalne złośliwe szyfrowanie, to złożony atak wykorzystujący zainfekowane punkty końcowe do szyfrowania danych w sieci ofiary. Według ostatniej analizy przeprowadzonej przez firmę Sophos zdalne oprogramowanie ransomware jest wykorzystywane w około 60% ataków ransomware przeprowadzanych przez człowieka i stanowi poważne zagrożenie dla większości organizacji, które nie są odpowiednio przygotowane lub nie stosują zabezpieczeń punktów końcowych.

Czym dokładnie jest zdalny ransomware?

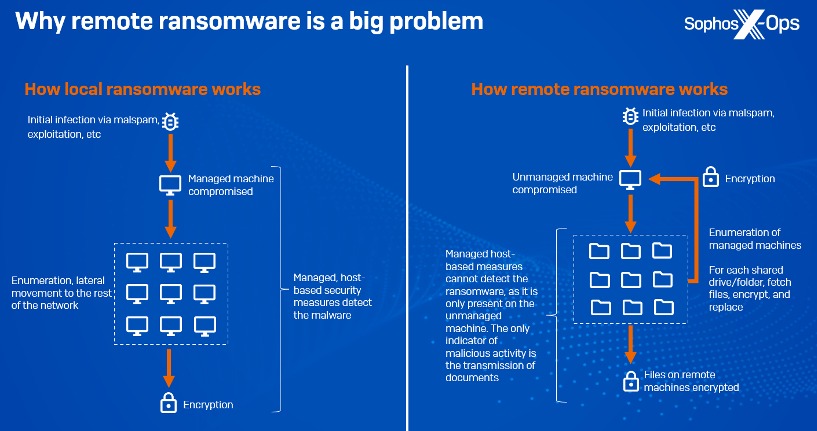

Jest to model ataku, w którym osoba atakująca wykorzystująca oprogramowanie ransomware przejmuje kontrolę nad punktem końcowym w sieci i wykorzystuje ten zaatakowany punkt do szyfrowania danych na innych urządzeniach w tej samej sieci. Zdalny ransomware jest tak niebezpieczny dla organizacji, ponieważ osoba atakująca może uniknąć uruchomienia wszystkich zabezpieczeń urządzenia docelowego, takich jak analiza i blokowanie dostępu, wykonanie ładunku i szyfrowanie – w punkcie końcowym, który już jest skompromitowany.

Targetowane zdalnie urządzenie nie widzi wtedy złośliwego działania. Według Sophos jedną z głównych oznak, że ma miejsce zdalny atak ransomware, jest nietypowa transmisja dokumentów do i z zaatakowanego urządzenia.

Gdy atakującym uda się złamać zabezpieczenia urządzenia, mogą wykorzystać architekturę domeny organizacji do szyfrowania danych na zarządzanych komputerach przyłączonych do domeny. Cała złośliwa aktywność – ingres, wykonanie ładunku i szyfrowanie – ma miejsce na już zaatakowanej maszynie, omijając w ten sposób nowoczesne stosy zabezpieczeń. Jedynym przejawem kompromitacji jest anomalia w przesyłaniu dokumentów do i z innych maszyn. Warto zauważyć, że 80% tych ataków pochodzi z niezarządzanych urządzeń w sieci, co nie jest w sumie zaskakujące.

Poniżej schemat z wytłumaczeniem i porównanie lokalnych ataków ransomware ze zdalnymi.

Jakie zagrożenia niesie taki atak?

Cyberprzestępcy preferują zdalne ataki ransomware ze względu na możliwość skalowania. Skalowalność sprawia, że ataki te są niebezpieczne także dla rozległych organizacji. Dzieje się tak dlatego, że pojedynczy podatny na ataki punkt końcowy zagrozi całej sieci, nawet jeśli wszystkie pozostałe urządzenia będą chronione zaawansowanymi zabezpieczeniami. Atakujący nie ograniczają się również do konkretnych wariantów oprogramowania ransomware, ponieważ wiele znanych rodzin, takich jak WannaCry, Ryuk i LockBit, obsługuje funkcje zdalnego szyfrowania.

Tradycyjne produkty zabezpieczające punkty końcowe często nie wykrywają i nie powstrzymują zdalnych ataków oprogramowania ransomware, ponieważ koncentrują się na detekcji złośliwych plików i procesów na chronionym punkcie końcowym. Jednak ponieważ szkodliwe procesy działają na zaatakowanej maszynie podczas zdalnych ataków oprogramowania ransomware, te produkty zabezpieczające stają się nieskuteczne w powstrzymywaniu rozprzestrzeniania się zaszyfrowanych punktów końcowych w sieci.

Jak zatrzymać zdalny ransomware?

Przedsiębiorstwa powinny poszukiwać nowoczesnych narzędzi dla punktów końcowych, zaprojektowanych w celu ochrony przed zdalnymi atakami szyfrującymi. Takie narzędzia analizowałyby pliki pod kątem oznak złośliwego szyfrowania, niezależnie od tego, gdzie działają procesy. Dzięki temu technologia bezpieczeństwa skutecznie powstrzymuje wszelkie formy oprogramowania ransomware, w tym ataki zdalne, a nawet nowe, nieznane warianty.

Możliwości, których powinny szukać organizacje w celu ochrony, obejmują:

- wykrywanie złośliwego szyfrowania poprzez analizę zawartości plików za pomocą algorytmów matematycznych,

- blokowanie zarówno lokalnych, jak i zdalnych ataków oprogramowania ransomware poprzez skupienie się na zawartości plików, a nie na obecności złośliwego kodu,

- automatyczne wycofywanie złośliwego szyfrowania poprzez tworzenie tymczasowych kopii zapasowych plików i przywracanie ich do stanu niezaszyfrowanego,

- automatyczne odcinanie od sieci zdalnych urządzeń próbujących zaszyfrować pliki na komputerze ofiary,

- ochronę głównej partycji rozruchowej przed atakami szyfrującymi lub wymazującymi,

- analizę anomalii w ruchu sieciowym, jak np. duża liczba połączeń, wysoki transfer danych, analiza protokołów.

Oczywiście zapobieganie skutkom zdalnych ataków oprogramowania ransomware oraz ich łagodzenie wymaga również przestrzegania higieny cyberbezpieczeństwa. Obejmuje to skuteczne konfiguracje zapory sieciowej, które blokują podejrzane adresy IP, wykorzystują filtrowanie geograficzne, ograniczają ruch wychodzący i regularnie przeglądają reguły firewall, aby były jak najściślejsze.

Inne skuteczne środki obejmują wdrożenie wielowarstwowego programu bezpieczeństwa, który obejmuje zarządzanie powierzchnią ataku, szkolenia w zakresie świadomości bezpieczeństwa, tworzenie kopii zapasowych systemu i danych oraz możliwości wykrywania i reagowania na incydenty.

Inne kwestie obejmują silne uwierzytelnianie, w tym architekturę opartą o Zero Trust i segmentację sieci.

Aby zapewnić kompleksową ochronę, organizacje powinny wdrożyć nowoczesne zabezpieczenia punktów końcowych na wszystkich urządzeniach oraz wykorzystywać funkcje wykrywania i reagowania w sieci (NDR) do monitorowania ruchu sieciowego, identyfikowania niechronionych urządzeń i wykrywania fałszywych zasobów w środowisku. Organizacje, które obecnie nie podejmują takich kroków, są bardziej narażone na ryzyko, że staną się ofiarami zdalnych ataków ransomware.