Posty

Linux zhackowany przez otwarcie pliku w edytorze Vim lub Neovim!

Od jakiegoś czasu zaobserwowaliśmy trend w szukaniu „dziur” w prostych aplikacjach wbudowanych w system operacyjny. Nie tak dawno, bo w…

Czytaj więcej ›

Świat bez haseł – obietnice i plany Microsoft wdrażane w życie

Nikt nie lubi haseł. Ani użytkownicy, ani oficerowie bezpieczeństwa. Hasła nie są bezpieczne, nie są wygodne oraz są trudne w…

Czytaj więcej ›

Serwery pocztowe Exim podatne na zdalne wykonanie kodu

Exim to serwer poczty elektronicznej dla systemów uniksowych rozwijany przez Uniwersytet w Cambridge na licencji GNU (General Public License). Nazwa…

Czytaj więcej ›

Microsoft ostrzega przed kampanią spam wykorzystującą lukę CVE-2017-11882

Microsoft wydał ostrzeżenie o trwającej kampanii spam skierowanej do europejskich użytkowników. Wiadomości rozsyłanie w kampanii spam zawierają specjalnie przygotowane dokumenty…

Czytaj więcej ›

Jak zdobyć zdalny dostęp i kontrolę do komputera przy użyciu PowerShell ReverseTCP Shell?

W dzisiejszych czasach większość złośliwego oprogramowania jest pisana przez cyberprzestępców w taki sposób, aby jak nie było ono wykrywalne przez…

Czytaj więcej ›

Apple wprowadza nową możliwość logowania do zewnętrznych aplikacji – „Sign in with Apple”. Zapewnia prywatność i bezpieczeństwo

W najbliższej przyszłości, obok opcji „login with Google” czy „login with Facebook”, pojawi się propozycja szybkiej rejestracji i logowania do…

Czytaj więcej ›

Co oznacza “Living off the Land”?

Wykorzystanie taktyki i narzędzi Living off the Land (LotL) przez cyberprzestępców jest ostatnio rosnącą tendencją bezpieczeństwa cybernetycznego. W tym artykule…

Czytaj więcej ›

SandboxEscaper ujawnia kolejny exploit „ByeBear” omijający wydaną przez Microsoft łatę w zabezpieczeniach Windows 10!

Przez ostatnie dwa tygodnie wieści z Microsoftu nie rozpieszczały klientów poczuciem bezpieczeństwa, a raczej jak domki z kart padały kolejne…

Czytaj więcej ›

Zestawienie tygodniowe 3-10 czerwca

Jak się to robi na Białorusi? Dalecy jesteśmy od bycia fanami, ale ciekawe są skutki dekretu wydanego przez prezydenta Łukaszenkę…

Czytaj więcej ›

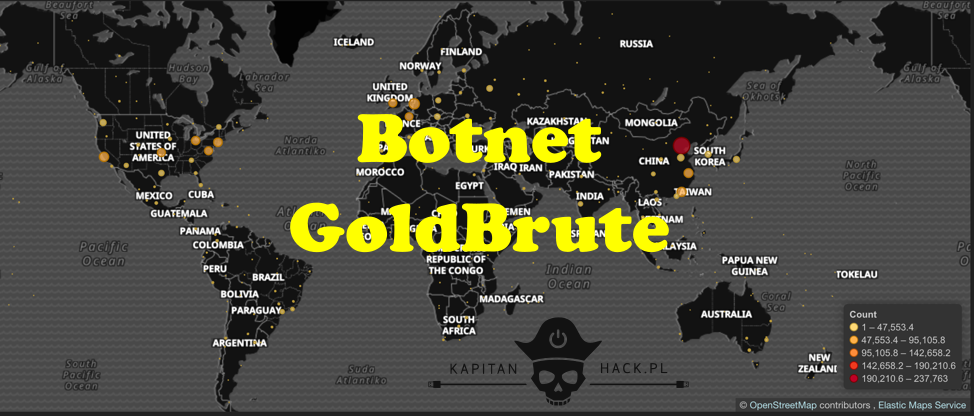

Nowy botnet GoldBrute atakuje ponad 1,5 miliona serwerów RDP na całym Świecie!

W ostatnim czasie protokół Remote Desktop Protocol (RDP) pojawił się na pierwszych stronach portali od cyberbezpieczeństwa na Świecie (w tym…

Czytaj więcej ›

Jak skutecznie i za darmo monitorować logi Microsoft – poradnik o Windows Event Forwarding

Zbieranie i analizowanie logów od zawsze stanowiło problem w organizacjach. Tysiące serwerów, stacji roboczych i innych urządzeń, a każde z…

Czytaj więcej ›

Uwierzytelnianie na poziomie sieci (NLA) w Microsoft Windows RDP może ominąć ekran blokady systemu

Dopiero co pisaliśmy w dwóch artykułach o luce BlueKeep i namawialiśmy do aktualizacji Windows w przypadku podatności CVE-2019-0708, a już…

Czytaj więcej ›

Jak zmienić nieznane/zapomniane hasło Administratora na Windows?

W tym artykule pokażemy, jak możemy zmienić hasło administratora na komputerze posiadając do niego fizyczny dostęp. Artykuł ten można potraktować…

Czytaj więcej ›

Administratorze Systemów Windows Uwaga!!! Finalna wersja Security Configuration Baseline dla Windows 10 oraz Windows Server – omówienie

Całkiem niedawno Microsoft opublikował ostateczną wersję Podstawowej Konfiguracji Zabezpieczeń (ang. Security Configuration Baseline) dla systemów Windows 10 v1903 oraz Windows…

Czytaj więcej ›

UWAGA! Sprawdźcie swoje komputery pod kątem luki Bluekeep. Przetestowaliśmy exploit! Microsoft wzywa do aktualizacji!

28 maja informowaliśmy na Kapitanie Hack’u o luce „Bluekeep”, której udane wykorzystanie umożliwia cyberprzestępcy wykonanie dowolnego kodu na komputerze z…

Czytaj więcej ›