Posty

Zestawienie tygodniowe 27 maja – 3 czerwca

Tydzień bez wycieku tygodniem straconym Wyborcza.pl publikuje informację o wycieku danych osobowych blisko 29 tys. pacjentów, 17,5 tys. zarejestrowanych opłat…

Czytaj więcej ›

Zero day w Notatniku pozwalający na wywołanie dowolnego kodu.

Ostatnio firma Microsoft ma wyjątkowego pecha. Właśnie pojawił się kolejny exploit zero-day, tym razem wykorzystujący lukę w słynnej aplikacji Notatnik…

Czytaj więcej ›

Tydzień bez wycieku tygodniem straconym. Bardzo istotny dokument z UODO.

Do oznaczenia tej informacji wykorzystaliśmy śródtytuł, który często pojawia się w naszym cyklu „Zestawienie tygodniowe”, gdzie piszemy o przypadkach wycieku…

Czytaj więcej ›

Najnowsze zero-day’e dla Windows 10/2016/2019 umożliwiające eskalację uprawnień!

Niedawno opublikowaliśmy informację o niewykrywanej do tej pory przez oprogramowanie antywirusowe podatności w MS Excel wykorzystującej historyczną wersję makra 4.0…

Czytaj więcej ›

Nowa luka w zabezpieczeniach Microsoft umożliwiająca przejęcie komputera bez podawania poświadczeń

BlueKeep – tak nazywa się najnowsza wykryta luka RCE w zabezpieczeniach Microsoft, a konkretniej w protokole zdalnego pulpitu RDP pozwalająca…

Czytaj więcej ›

Poważna dziura w MS Excel pozwalająca niezauważalnie uruchomić dowolny kod na komputerze ofiary!

Wydaje się, że w kwestii dokumentów MS Office i wykrywania w nich wirusów producenci antywirów i Next Generation Firewall’i zrobili…

Czytaj więcej ›

Zestawienie tygodniowe 21 – 26 maja

Jak Facebook walczy z fake newsami? Ano tak, że rozszerzy swoją sieć niezależnych kontrolerów faktów z udziałem pięciu podmiotów z…

Czytaj więcej ›

Microsoft ogłosił, że rezygnuje z polityki wygasania haseł w Windows

Kilka tygodni temu firma Microsoft opublikowała oficjalne oświadczenie, że przygotowuje się do wycofania polityki wygasania haseł dla systemów Windows ze…

Czytaj więcej ›

Jak przeprowadzić proste testy penetracyjne w swojej sieci?

Testy penetracyjne polegają na przeprowadzaniu kontrolowanego ataku lub rozpoznania na sieć informatyczną, witrynę, usługę lub aplikację internetową w celu wykrycia…

Czytaj więcej ›

Zestawienie tygodniowe 14 – 20 maja

Kolejna kara RODO 16 maja br. Urząd Ochrony Danych Osobowych poinformował o nałożeniu kolejnej kary pieniężnej na administratora. Głównym powodem…

Czytaj więcej ›

LightNeuron – zaawansowany malware atakujący serwery Exchange

Nie tak dawno, bo w zeszłym tygodniu w kampanii o „Czarnych i białych kapeluszach” pisaliśmy o grupach hackerskich. W tym…

Czytaj więcej ›

Zestawienie tygodniowe 7 – 13 maja

Matura zaatakowana Oczywiście najważniejszym newsem mijającego tygodnia były mailowe akcje dotyczące rzekomego zagrożenia podczas matur. 7 maja około 700 email…

Czytaj więcej ›

Miasto Baltimore wyłącza serwery po poważnym ataku ransomware

Po raz drugi w przeciągu roku Balimore City w USA zostało skutecznie zaatakowane ransomware’em. To chyba znaczy, że ich sieć…

Czytaj więcej ›

Grupy Hackerskie

Oczywiście sensowność tego posta może być negowana, tak jak sensowność całej kampanii stwierdzeniami w stylu „najsłynniejsza grupa hackerska to taka…

Czytaj więcej ›

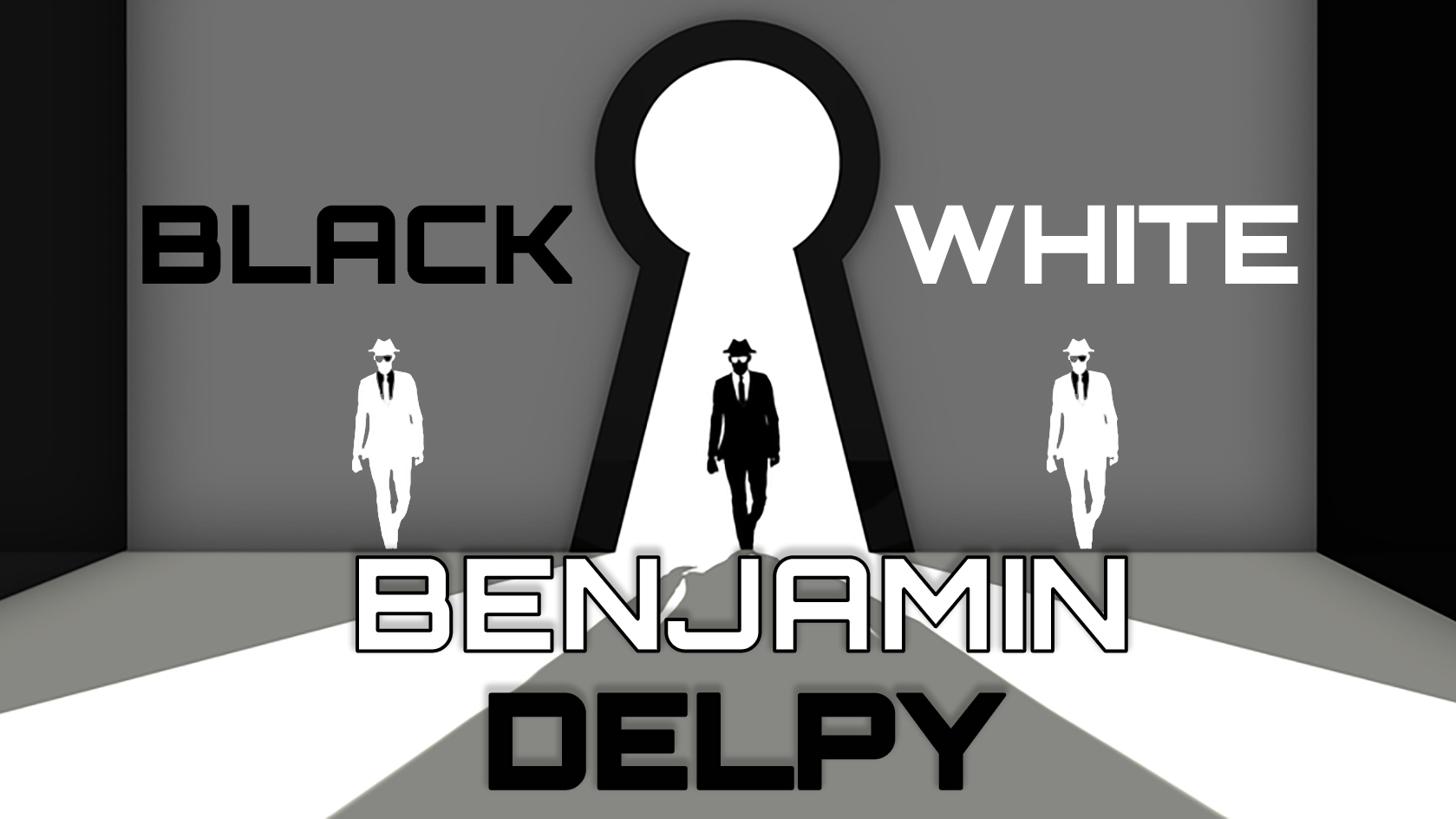

Benjamin DELPY (gentilkiwi)

Jest jedną z ciekawszych osobowości ostatnich lat świata hackerskiego, ale nie tylko, bo także tej dobrej stronie – testerów zabezpieczeń!…

Czytaj więcej ›