Posty

Dobre wieści na temat poważnej podatności w Fortinet

Mniej więcej miesiąc temu opisywaliśmy krytyczną lukę załataną przez Fortinet. Dotyczyła ona zabezpieczeń FortiOS. Dobra nowina jest taka, że mimo…

Czytaj więcej ›

DORA i IAM

W wielu naszych wcześniejszych opracowaniach pisaliśmy o zagrożeniach związanych z atakami koncentrującymi sią na próbach kompromitacji tożsamości użytkownika, przejęciu jego…

Czytaj więcej ›

DORA puka do drzwi. Co trzeba wiedzieć na temat Rozporządzenia o Operacyjnej Odporności Cyfrowej?

Dzisiaj postaramy się omówić, jaki wpływ na organizacje w całej Unii Europejskiej będzie miało wejście w życie Rozporządzenia o Operacyjnej…

Czytaj więcej ›

Luki bezpieczeństwa w Cisco VPN umożliwiają przejęcie kontroli nad połączeniem i wykonanie kodu jako root!

Luki w Cisco SecureClient umożliwiają przeprowadzenie kradzieży danych uwierzytelniających, uzyskanie nieautoryzowanego dostępu i potencjalne wykonanie kodu. Na szczęście firma wypuściła…

Czytaj więcej ›

Hakerzy wykorzystują nowe zero-daye na iOS do ataków na iPhone’y. Łatajcie!

W kwestiach bezpieczeństwa Apple nie ma ostatnio spokoju. Wykryto kolejne dwie luki typu zero-day w iOS i iPadOS 17.4. Na…

Czytaj więcej ›

Nowy wariant Bifrost wykorzystuje domenę podszywającą się pod VMware

Badacze z Palo Alto odkryli nowy linuksowy wariant trojana zdalnego dostępu (RAT) znanego jako Bifrost/Bifrose, wykorzystujący złośliwą domenę naśladującą VMware.…

Czytaj więcej ›

Grupy ransomware mają się dobrze

Pragnąc dowieść prawdziwości tezy z tytułu, napiszemy dzisiaj, co słychać u dwóch „podmiotów zagrażających”, jak to się przyjęło określać grupy…

Czytaj więcej ›

Bug Bounty za exploit pozwalający przejąć konto na Facebooku

Firma Meta zajęła się krytyczną luką w zabezpieczeniach Facebooka, która mogła pozwolić atakującym na przejęcie kontroli nad dowolnym kontem. Odkrywca…

Czytaj więcej ›

Decentralized Identity oraz Verifiable Credentials

W kilku poprzednich artykułach podnosiliśmy znaczenie tożsamości cyfrowej w kontekście zagrożeń związanych z jej przejęciem i wykorzystaniem do przeprowadzenia ataków…

Czytaj więcej ›

Od ataku SEO Poisoning do przejęcia domeny za pomocą oprogramowania „Gootloader”

W lutym 2023 roku zespół The DFIR Report wykrył włamanie zainicjowane działaniem użytkownika pobierającego i wykonującego plik z wyniku wyszukiwania…

Czytaj więcej ›

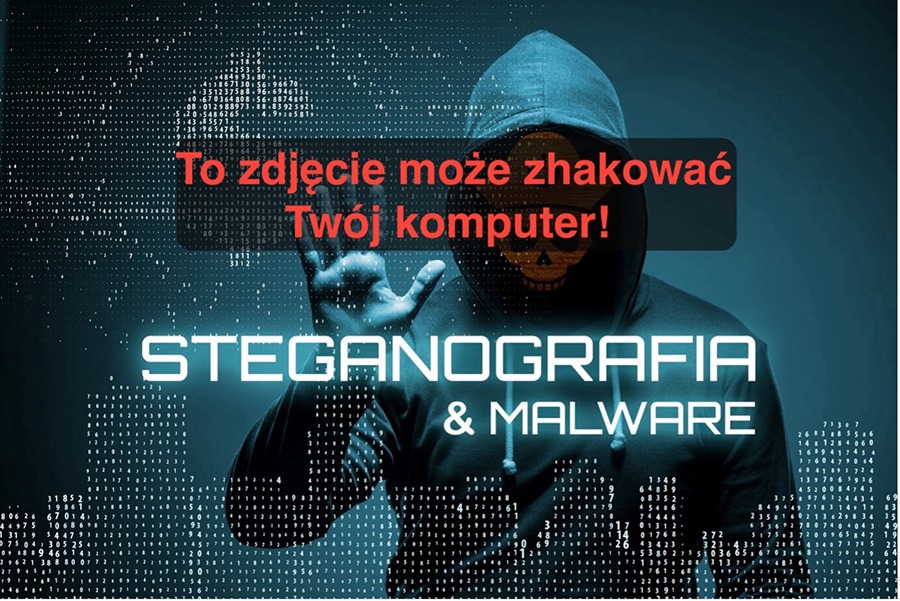

Uwaga na nowe ataki hakerskie wykorzystujące steganografię do ukrywania malware w plikach PNG

Podmioty zagrażające wykorzystują steganografię do ukrywania złośliwych ładunków w niegroźnych plikach, takich jak zdjęcia lub dokumenty. Korzystają z niewykrywalnego narzędzia,…

Czytaj więcej ›

Apple dodaje szyfrowanie postkwantowe do iMessage

Apple zaprezentowało PQ3 – nowy postkwantowy protokół kryptograficzny dla iMessage, którego zadaniem będzie ochrona szyfrowanej komunikacji nawet przed przyszłymi atakami…

Czytaj więcej ›

Microsoft rozszerza możliwości darmowego audytowania zdarzeń (na razie tylko dla wybranych)

Korporacja Microsoft rozszerzyła możliwości bezpłatnego rejestrowania zdarzeń na wszystkie agencje federalne USA korzystające z Microsoft Purview Audit, niezależnie od poziomu…

Czytaj więcej ›

Co zamiast haseł?

W naszych artykułach wielokrotnie poruszaliśmy kwestie związane z hasłami. Trochę informacji w tej tematyce znajdziecie między innymi tu: Już wkrótce…

Czytaj więcej ›

Jak zapobiegać wyciekaniu sekretów ze środowiska deweloperskiego?

Tak jak właściciel domu może zmagać się z szukaniem źródła wycieku wody, wyzwanie polegające na zidentyfikowaniu i załataniu wycieku w…

Czytaj więcej ›