Posty

Analiza łamania haseł

Hive Systems – firma zajmująca się cyberbezpieczeństwem – opublikowała najnowsze wyniki swojej corocznej analizy dotyczącej łamania haseł za pomocą ataków…

Czytaj więcej ›

Volkswagen zhakowany – wykradziono cenne dane technologiczne

Volkswagen, czyli jeden z wiodących producentów samochodów na świecie, padł ofiarą wyrafinowanej operacji hakerskiej polegającej na znaczącym naruszeniu cyberbezpieczeństwa i…

Czytaj więcej ›

Jakie cechy powinien spełniać współczesny system bezpieczeństwa do ochrony punktów końcowych

Bezpieczeństwo punktów końcowych to krytyczny aspekt ochrony sieci i danych organizacji – szczególnie w dobie zmieniających się zagrożeń. W miarę ciągłego…

Czytaj więcej ›

Zero-day w Palo Alto wykorzystywany w atakach. Ponad 6000 niezałatanych podatnych instancji

Niedawno pisaliśmy o zero-dayu w produktach Palo Alto. Teraz omówione przez nas zagrożenie powraca jak bumerang. Shadowserver Foundation podaje, że…

Czytaj więcej ›

CrushFTP ostrzega przed zero-dayem i wzywa do natychmiastowej aktualizacji

CrushFTP ostrzegł dziś swoich klientów w prywatnej notatce o aktywnie wykorzystywanej luce typu zero-day, naprawionej w nowych, wydanych dzisiaj wersjach.…

Czytaj więcej ›

CISCO IMC z krytyczną luką umożliwiającą eskalację uprawnień do root

Osoba atakująca z uprawnieniami tylko do odczytu lub wyższymi w kontrolerze Cisco Integrated Management Controller (IMC) może wykorzystać lukę w…

Czytaj więcej ›

Jak sieć 5G radzi sobie z bezpieczeństwem?

5G to ostatnia rewolucja w zakresie łączności mobilnej, w tym łączności z chmurą. Technologia ta zapewnia wysoką prędkość i niewielkie…

Czytaj więcej ›

Cisco Duo twierdzi, że włamanie do dostawcy usług telefonicznych ujawniło logi SMS-ów MFA

O Cisco piszemy ostatnio dosyć dużo. Nie dlatego, że się na nich uwzięliśmy, ale dlatego, że sporo informacji dotyczących tego…

Czytaj więcej ›

Aplikacja Telegram wykorzystywana do uruchamiania złośliwych skryptów Python

Kilka dni temu Telegram ogłosił, że naprawił lukę zero-day w swojej aplikacji desktopowej dla systemu Windows. Podatność mogła zostać wykorzystana…

Czytaj więcej ›

Nowe zero-daye w firewallach Palo Alto i Microsoftu. Łatajcie!

Ostatni tydzień przyniósł szereg istotnych poprawek, a także wykrytych błędów związanych z bezpieczeństwem w systemach i aplikacjach – warto o…

Czytaj więcej ›

Jak powinniśmy rozumieć bezpieczeństwo aplikacji korporacyjnych?

Każda organizacja opracowująca czy wdrażająca aplikacje w swoim środowisku musi posiadać mechanizmy kontroli ich bezpieczeństwa. Jednakże przedsiębiorstwa stoją przed pewnymi…

Czytaj więcej ›

UWAGA! CISA wydaje zalecenia w celu minimalizacji ryzyka ataku LOtL na organizacje

Taktyka oraz narzędzia Living Off the Land (LOtL) cieszą się coraz większym zainteresowaniem wśród cyberprzestępców, w tym podmiotów sponsorowanych przez…

Czytaj więcej ›

Najpierw jedno wyłudzenie, a teraz drugie?

Miesiąc po zapłaceniu cyberprzestępcom okupu za zaniechanie publicznego udostępnienia danych skradzionych w wyniku ataku ransomware w lutym 2024 r. Change…

Czytaj więcej ›

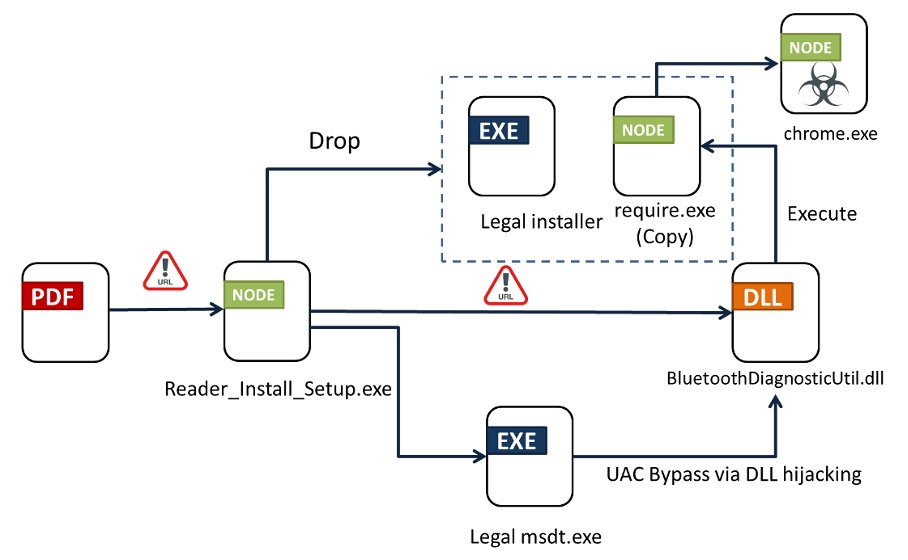

Od pliku PDF do infekcji – złośliwe oprogramowanie Byakugan

W styczniu FortiGuard Labs przeanalizowało plik PDF napisany w języku portugalskim, który rozpowszechnia wielofunkcyjne złośliwe oprogramowanie znane jako Byakugan. Podczas…

Czytaj więcej ›

Co wydarzyło się w cyberbezpieczeństwie w zeszłym tygodniu

Kiedyś co poniedziałek publikowaliśmy zwięzłe podsumowanie wydarzeń z poprzedniego tygodnia. Zrezygnowaliśmy z tego, bo z założenia sprawdzamy informacje, które prezentujemy,…

Czytaj więcej ›