Posty

Ford z luką w sterowniku Wi-Fi

Amerykański producent samochodów Ford twierdzi, że luka w sterowniku Wi-Fi systemu informacyjno-rozrywkowego SYNC 3 w niektórych pojazdach Forda i Lincolna…

Czytaj więcej ›

Co to jest RBAC? Porównanie RBAC z ABAC

W dzisiejszym artykule zajmiemy się genezą i ewolucją specyfikacji RBAC. Pokusimy się o głębszą analizę i porównamy RBAC z ABAC.…

Czytaj więcej ›

Identity i JML, czyli o tożsamości w systemach zarządzania tożsamością

We wcześniejszych artykułach staraliśmy się przybliżyć znaczenie takich pojęć, jak PAM, AM, IDM czy IGA (możesz o nich przeczytać tutaj).…

Czytaj więcej ›

Identity Management czy Access Management? Jakie są różnice?

W jednym z wcześniejszych artykułów (Czym są IGA oraz IAM i jaka jest między nimi różnica? – Kapitan Hack) opisaliśmy…

Czytaj więcej ›

Czym są IGA oraz IAM i jaka jest między nimi różnica?

W dzisiejszym artykule chcielibyśmy powrócić do tematu akronimów cybersecurity, czyli naszej starej kampanii, dostępnej tutaj. Postanowiliśmy wytłumaczyć różnicę pomiędzy dwoma…

Czytaj więcej ›

Dlaczego niedługo przestaniemy używać SMS-ów do 2FA?

Na początku tego roku pojawiła się najważniejsza jak dotąd przesłanka, że okres rozkwitu uwierzytelniania dwuskładnikowego SMS wkrótce dobiegnie końca. Chodzi…

Czytaj więcej ›

UWAGA! Krytyczne błędy w MS Teams, Exchange i mechanizmie kolejkowania MSMQ na Windows. Łatajcie systemy!

Jak w każdy drugi wtorek miesiąca, Microsoft w ramach programu Patch Tuesday opublikował listę nowych aktualizacji. Tym razem znalazło się…

Czytaj więcej ›

Jak poprawić bezpieczeństwo w chmurze bez psucia humoru deweloperom?

Obecnie aplikacje są tworzone w środowiskach chmurowych, wielochmurowych i hybrydowych „z prędkością światła”, napędzając transformację cyfrową. Ponad 75 % organizacji wdraża…

Czytaj więcej ›

Dane wyciekają z prawie wszystkich nowoczesnych procesorów! Nowy atak typu side-channel o nazwie Collide+Power

Na początek mamy dla Was dwie informacje. Zła jest taka, że nowa metoda ataku typu side-channel może prowadzić do wycieku…

Czytaj więcej ›

Co to jest ASM?

W tym artykule zajmiemy się terminem Attack Surface Management (ASM), który na język polski tłumaczymy jako zarządzanie powierzchnią ataku. Istnieje…

Czytaj więcej ›

Nowa taktyka phishingu i technika ukrywania hakerów wykorzystująca Google AMP. Omija zabezpieczenia poczty

Odkryto nową taktykę phishingu, wykorzystującą Google Accelerated Mobile Pages (AMP) oraz techniki ukrywania, które skutecznie omijają infrastrukturę bezpieczeństwa poczty e-mail.…

Czytaj więcej ›

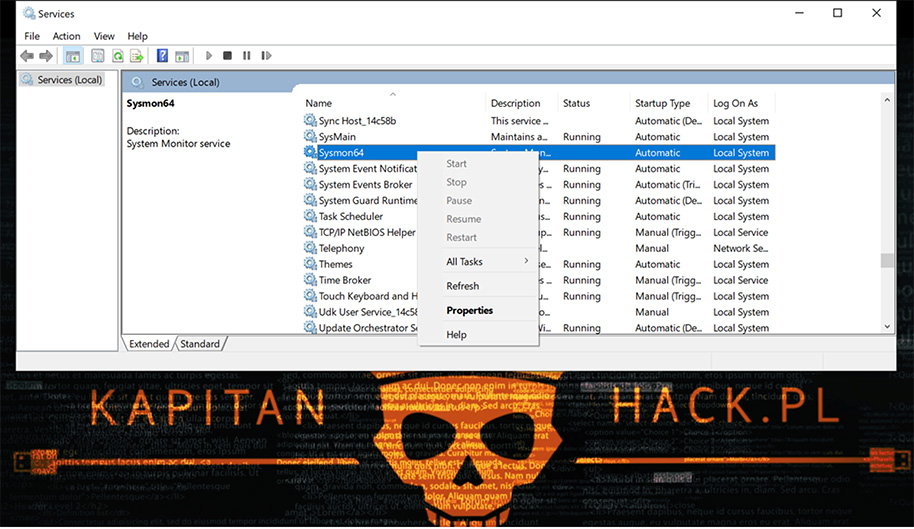

Sprytny sposób na wyłączenie ochrony bezpieczeństwa (i nie tylko) na Windows

Szukanie obejść zabezpieczeń Windows (i nie tylko) to jeden z najciekawszych aspektów dziedziny cyberbezpieczeństwa, które – nie ukrywajmy – bardzo…

Czytaj więcej ›

Malware na Androida kradnący dane z obrazów za pomocą OCR

Zaobserwowano nowy szczep złośliwego oprogramowania na Androida o nazwie CherryBlos, wykorzystujący techniki optycznego rozpoznawania znaków (OCR) do zbierania poufnych danych…

Czytaj więcej ›

Nowy, skoncentrowany na AI Red Team od Google

Google stworzył Red Team, który ma koncentrować się na systemach sztucznej inteligencji (AI). Wiemy to dlatego, że Red Team opublikował…

Czytaj więcej ›

Co wiemy z nowego raportu IBM dotyczącego kosztów naruszenia bezpieczeństwa danych?

Według nowych badań opublikowanych przez IBM koszty naruszenia bezpieczeństwa danych wciąż rosną, osiągając rekordową średnią światową 4,45 mln USD, co…

Czytaj więcej ›