Posty

Jak wykorzystać sztuczną inteligencję do walki z deepfake’ami?

Kilka lat temu deepfake wydawał się nowatorską technologią, której twórcy polegali na ogromnej mocy obliczeniowej. Dzisiaj deepfake'i są wszechobecne i…

Czytaj więcej ›

CERT-UA pokazuje kulisy ataku z błyskawiczną eksfiltracją danych

Powiązany z Rosją aktor znany jako Gamaredon przeprowadził eksfiltrację danych w ciągu godziny od zdobycia pierwszego dostępu do środowiska. „Jako…

Czytaj więcej ›

Chińscy hakerzy używają sfałszowanych tokenów

We wtorek Microsoft poinformował, że chińska grupa cyberszpiegowska określana jako Storm‑0558 używa sfałszowanych tokenów uwierzytelniających, aby włamywać się na powiązane…

Czytaj więcej ›

UWAGA! Aż pięć wykorzystywanych w sieci luk zero-day w Microsoft. Jedna wciąż niezałatana (CVE-2023-36884)

W miniony wtorek w ramach słynnego programu łatania Patch Tuesday Microsoft dostarczył 130 poprawek bezpieczeństwa, które obejmują aż pięć luk…

Czytaj więcej ›

Jak hakerzy mogą wykorzystać dzienniki zdarzeń Windows?

W maju 2022 roku Kaspersky opublikował opis nowo odkrytej kampanii, w której autorzy złośliwego oprogramowania zapisali kod powłoki w dzienniku…

Czytaj więcej ›

Czynnik ludzki, czyli zagrożenie z wewnątrz

Na Kapitanie Hacku często piszemy o błędach w oprogramowaniach, lukach w systemach czy technicznych możliwościach obchodzenia zabezpieczeń. W dzisiejszym artykule…

Czytaj więcej ›

Nowe trendy w voice phishingu – złośliwe oprogramowanie Letscall

Cyberbadacze wydali ostrzeżenie przed zaawansowaną formą phishingu głosowego (vishingu), znaną jako złośliwa kampania „Letscall”. Obecnie celem tej techniki są internauci…

Czytaj więcej ›

Uwaga – podatności w Cisco! Jedna z luk umożliwia atakującym modyfikację zaszyfrowanego ruchu!

W zeszłym tygodniu Cisco poinformowało klientów o poważnej luce w przełącznikach serii Nexus 9000, mogącej umożliwić nieuwierzytelnionym atakującym przechwytywanie i…

Czytaj więcej ›

Jak hakerzy wykorzystują złośliwe kody QR w phishingu do pozyskiwania danych uwierzytelniających pracowników?

W sieci zaobserwowano użycie nowej techniki ataku i coraz częstsze wykorzystywanie przez hakerów złośliwych kodów QR do zdobywania danych uwierzytelniających…

Czytaj więcej ›

Co to jest NDR?

Gartner definiuje systemy NDR (ang. Network Detection & Response) jako „techniki nieoparte na sygnaturach (na przykład uczenie maszynowe lub inne…

Czytaj więcej ›

Apple Vision Pro – bezpieczeństwo i prywatność

Nowy produkt giganta technologicznego z Cupertino tworzony jest od ponad pięciu lat i ma trafić na półki sklepowe na początku…

Czytaj więcej ›

Top 25 największych słabości oprogramowania w 2023 roku!

29 czerwca br. MITRE opublikowała zaktualizowaną listę 25 najbardziej niebezpiecznych słabości oprogramowania – Common Weakness Enumeration (CWE). Można ją znaleźć…

Czytaj więcej ›

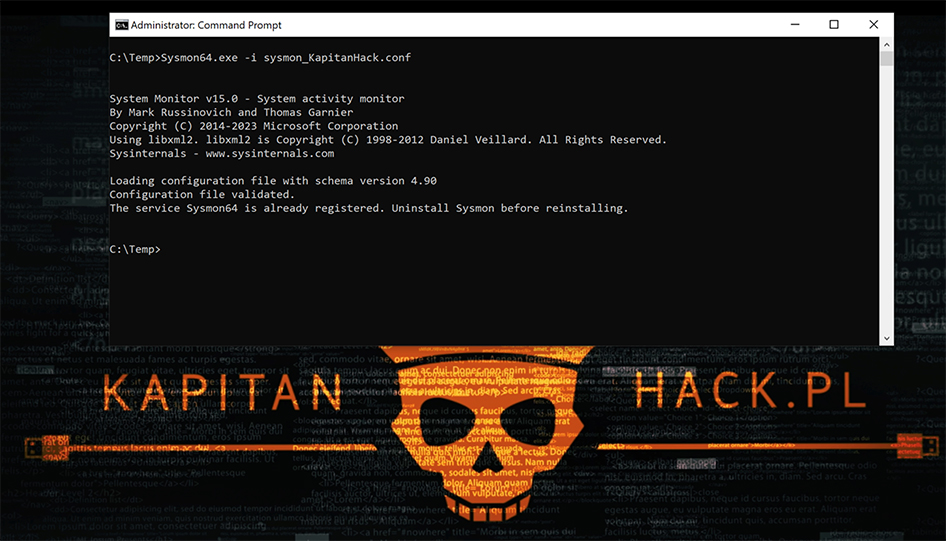

Co nowego w Microsoft Sysmon v15? Ciekawostki dla Threat Hunterów

We wtorek Microsoft wypuścił kolejną wersję programu Sysmon (15.0). Oferuje ona dwie nowe funkcje – utwardzanie programu poprzez przekształcenie go…

Czytaj więcej ›

Chińscy hakerzy atakują infrastrukturę krytyczną nową techniką

24 maja 2023 r. źródła branżowe i rządowe szczegółowo opisały działania China-nexus, w ramach których ugrupowanie cyberprzestępcze zwane Volt Typhoon…

Czytaj więcej ›

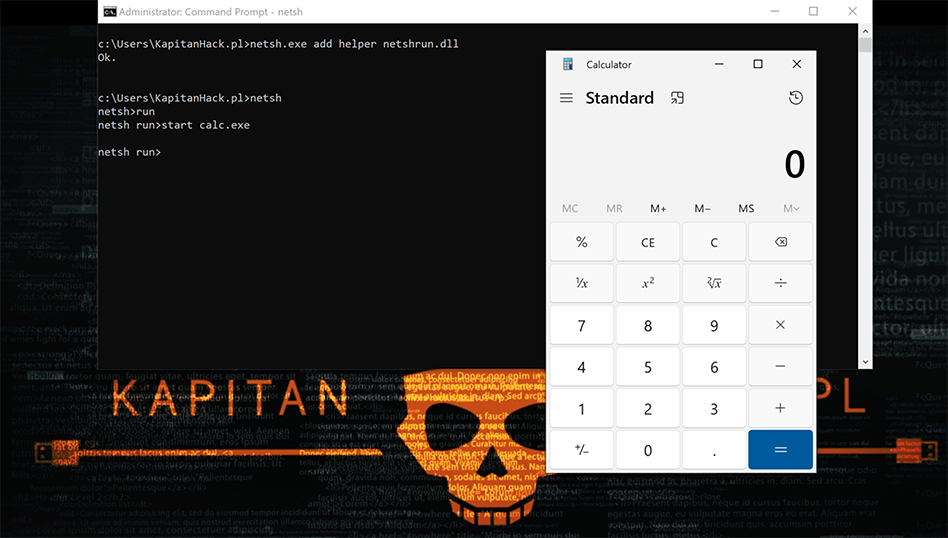

Uruchamianie malware za pomocą wbudowanego w Windows narzędzia do modyfikacji ustawień sieciowych netsh.exe

Do opisania w dzisiejszym artykule nowego LOLBina zainspirował nas Grzegorz Tworek. Pokazał on, jak za pomocą wbudowanego w Windows polecenia…

Czytaj więcej ›