Posty

Co to są pliki cookie przeglądarki i jak nimi zarządzać?

Umożliwiają logowanie się do ulubionych witryn, zapisują nasze ustawienia na poszczególnych stronach, ale też dzięki nim na stronie pojawi się…

Czytaj więcej ›

Dlaczego nie powinniśmy automatyzować analizy próbek w VirusTotal?

VirusTotal jest chyba najpopularniejszym darmowym i publicznym narzędziem do sprawdzania reputacji plików, domen oraz adresów IP. Ważne jest, aby zdać…

Czytaj więcej ›

GitHub: Hakerzy ukradli tokeny dostępu OAuth, teraz celują w dziesiątki firm

GitHub ujawnił w piątek, że odkrył dowody na to, że nieznany przeciwnik wykorzystał skradzione tokeny OAuth użytkowników do nieautoryzowanego pobrania…

Czytaj więcej ›

Łatajcie Windowsy! Nowa krytyczna podatność! Zagrożone mogą być aplikacje.

Administratorzy Windows przed Świętami Wielkanocnymi mają znowu pełne ręce roboty. Podczas cyklicznych, wtorkowych, zbiorczych aktualizacji Microsoft naprawił nową lukę w…

Czytaj więcej ›

Jak i dlaczego powinieneś wyłączyć starsze protokoły dla skrzynek pocztowych w usłudze Office 365?

Zwiększa się ilość ataków na konta korzystające ze starszych protokołów IMAP/POP/SMTP. Wektorem ataku jest forsowanie tych protokołów poprzez użycie popularnych…

Czytaj więcej ›

Atrybuty logowania użytkowników w Active Directory

Obiekty użytkowników Active Directory posiadają kilka atrybutów metadanych logowania, które są często wykorzystywane w raportach audytowych i administracji. Jednym z…

Czytaj więcej ›

Wielki ukierunkowany atak na kanały na YouTube

Kilka dni temu niektóre z światowych gwiazd muzyki zobaczyły umieszczane bez zezwolenia treści na swoich kontach YouTube. Dla przykładu były…

Czytaj więcej ›

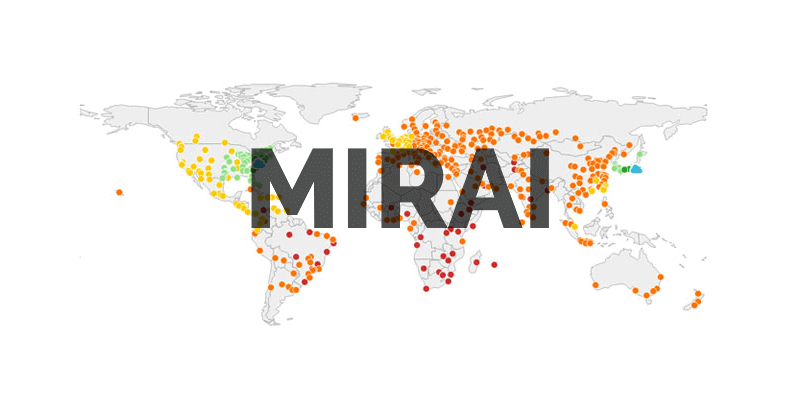

O botnecie Mirai znowu głośno!

Trend Micro potwierdził w piątek kilka wcześniejszych doniesień, że nowa luka Spring4Shell została wykorzystana przez botnet Mirai. O samym botnecie…

Czytaj więcej ›

Jak można śledzić komendy wprowadzane z wiersza linii poleceń i PowerShell?

Monitorowanie wprowadzanych komend do wiersza linii poleceń (CMD) lub PowerShell) jest jednym z ciekawszych aspektów bezpieczeństwa IT. Pozwala kontrolować administratorów,…

Czytaj więcej ›

Zasady Grupy (GPO) i ich rola w bezpieczeństwie danych

Zasady grupy (w skrócie GPO) to funkcja systemu Windows umożliwiająca wprowadzanie wielu zaawansowanych ustawień, które administratorzy sieci mogą wykorzystywać do…

Czytaj więcej ›

Skradziono ponad 15 milionów dolarów przez błąd w protokole na blockchain

Firma Inverse Finance poinformowała w sobotę o kradzieży kryptowalut o wartości ponad 15 milionów dolarów ze swojej platformy. Był to…

Czytaj więcej ›

Problemy z obiektem AdminSDHolder w Active Directory, o których możesz nie wiedzieć

Jakiś czas temu opisywaliśmy na łamach naszego portalu użycie mechanizmów AdminSDHolder oraz SDProp w kampanii „KILLCHAIN". W skrócie mechanizmy te…

Czytaj więcej ›

Czy możemy się już zrelaksować, bo zagrożenie Log4j minęło?

To już cztery miesiące, odkąd zagrożenie Log4j pojawił się w Internecie. Wszyscy główni dostawcy oprogramowania, których to dotyczy, wydali już…

Czytaj więcej ›

Nowe zero-day’e na urządzenia Apple

Użytkownicy urządzeń Apple nie mogą czuć się bezpiecznie. Gigant technologiczny z Cupertino wydał właśnie wczoraj nowe, krytyczne łatki bezpieczeństwa na…

Czytaj więcej ›

Jak sprawdzić do jakiej grupy AD należę?

Często warto wiedzieć, do jakich grup Active Directory należy użytkownik po dołączeniu do domeny. Informacje te są zazwyczaj łatwe do…

Czytaj więcej ›