Posty

Plany Google – nowe technologie bezpieczeństwa chmurowego

Zagrożenia związane z cyberbezpieczeństwem stają się jednym z najważniejszych tematów w każdej organizacji. Świadomym tego faktu jest z pewnością Google,…

Czytaj więcej ›

Jak zabezpieczyć konta w Social Media?

Internetowy świat nie różni się od rzeczywistego, w każdym rogu czai się zagrożenie. O tym jak być bezpiecznym w mediach…

Czytaj więcej ›

Jej nazwa brzmi „Follina” – otwierasz dokument i wtedy okazuje, że Twój antyvir i EDR jest do du.., bo łapiesz wirusa.

Właśnie pojawiła się nowa, nietypowa podatność zeroday Follina. Nie ma jeszcze na nią dostępnej łatki Microsoftu (są tylko zalecenia). Chociaż…

Czytaj więcej ›

Luki w zabezpieczeniach aplikacji Zoom mogą być wykorzystywane przez hakerów

W popularnej usłudze wideokonferencyjnej Zoom załatano ostatnio cztery krytyczne luki w zabezpieczeniach. Te luki w zabezpieczeniach mogą zostać wykorzystane przez…

Czytaj więcej ›

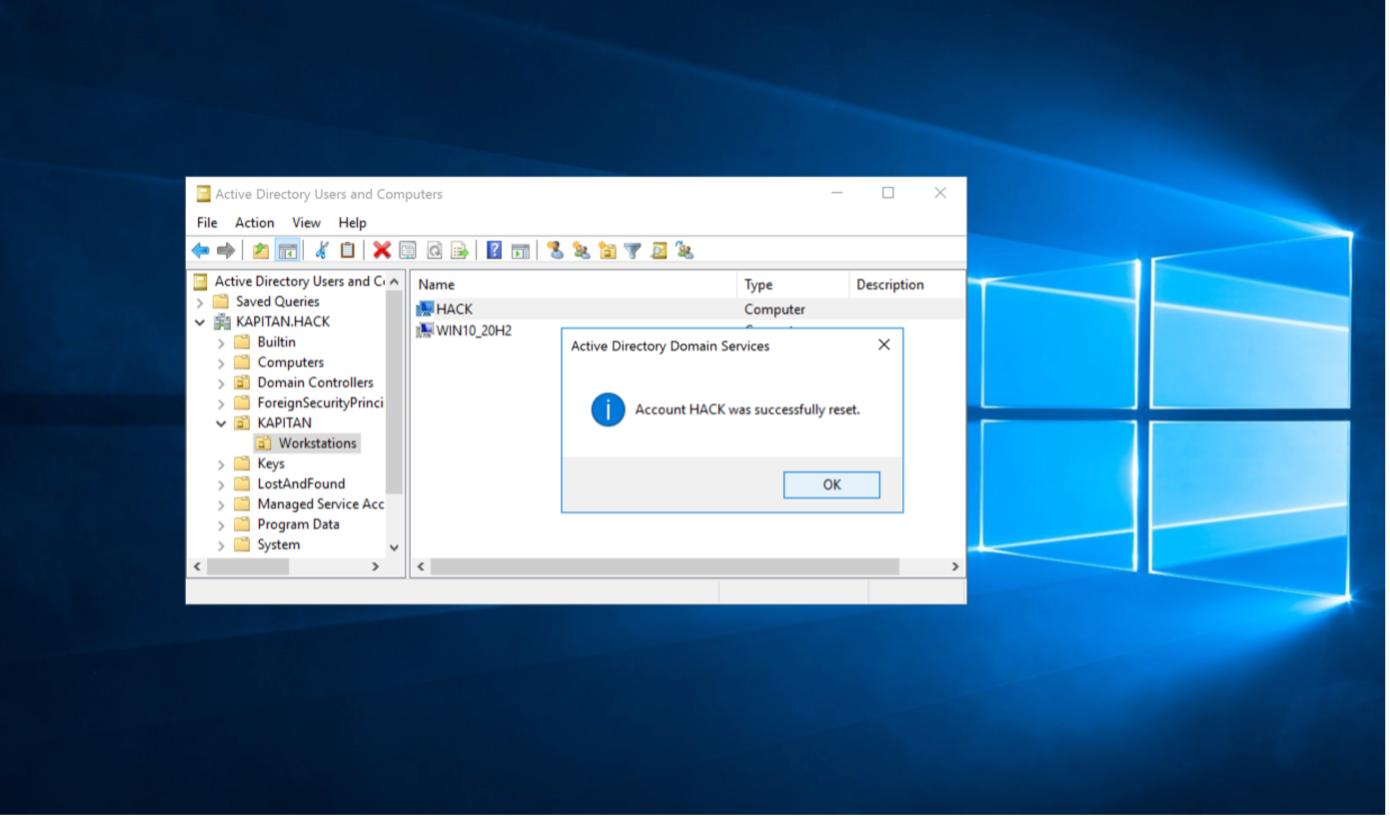

Ciekawy backdoor z kontem komputera umożliwiający trwały dostęp do Active Directory i kompromitację (część 2)

Czas na kontynuację poprzedniego artykułu (ciekawy backdoor z kontem komputera umożliwiający trwały dostęp do Active Directory (część 1)), w którym…

Czytaj więcej ›

Ciekawy backdoor umożliwiający trwały dostęp do Active Directory (część 1)

W dzisiejszym artykule opiszemy nasze ciekawe spostrzeżenie co do rzadko używanej funkcjonalności w Active Directory, która może przyczynić cię do…

Czytaj więcej ›

Badacze znaleźli nowy sposób na zainstalowanie złośliwego oprogramowania nawet gdy iPhone jest wyłączony

iPhone nie wyłącza się całkowicie nawet po wyłączeniu go przez użytkowania, ponieważ nie jest całkowicie pozbawiony zasilania. Badacze opracowali nowy…

Czytaj więcej ›

Spyware Predator wykorzystuje luki zero-day do atakowania urządzeń Android

Grupa „Threat Analysis” Google (w skrócie TAG) oskarżyła w czwartek północno macedońskiego programistę spyware nazywanego Cytrox, który opracowywał exploity na…

Czytaj więcej ›

Hakerzy rozprowadzają złośliwe oprogramowanie Vidar, kusząc użytkowników darmowymi systemami Windows 11

Hakerzy oszukują użytkowników za pomocą fałszywych instalatorów systemu Windows 11 zawierających złośliwe oprogramowanie Vidar, rozprzestrzeniających się za pośrednictwem nowo zarejestrowanych…

Czytaj więcej ›

Uwaga! Coraz więcej ataków LOLBin i na błędy w konfiguracji!

W dzisiejszym poście opiszemy dwa rodzaje ataków, które stają się standardem w cyberwojnie. Brak zapewnienia odpowiedniej ochrony poważnie zagraża bezpieczeństwu.…

Czytaj więcej ›

Kolejny LOLBIN do omijania zabezpieczeń i uruchamiania malware na Windows!

W dzisiejszym artykule opiszemy koleją technikę omijania zabezpieczeń Windows oraz urywania komend po stronie użytkownika (LOLBIN). Metoda polega na użyciu…

Czytaj więcej ›

Fałszywa strona Pixelmon NFT infekuje złośliwym oprogramowaniem

Fałszywa strona Pixelmon NFT kusiła fanów darmowymi tokenami i przedmiotami do zbierania, jednocześnie infekując ich złośliwym oprogramowaniem, które okradało ich…

Czytaj więcej ›

Behavioral Execution Prevention – Czy to nowa generacja AV?

Zespoły Blue-Team na całym świecie potrzebują innowacyjnych narzędzi do powstrzymania wyrafinowanych ataków. Cybereason ogłosił w swoim artykule nową warstwę obrony…

Czytaj więcej ›

Majowe aktualizacje systemu Windows powodują błędy uwierzytelniania w AD

Microsoft ostrzega klientów, że majowa aktualizacja Patch Tuesday może powodować błędy uwierzytelniania i awarie związane z usługami domenowymi Windows Active…

Czytaj więcej ›

Nowe trojany atakują w Europie

Nerbian Badacze bezpieczeństwa z Proofpoint udokumentowali, że nowy trojan zdalnego dostępu (RAT) jest używany w serii niedawnych ataków wymierzonych w…

Czytaj więcej ›