Posty

Backdoor w Active Directory? Część 2 – ograniczone delegowanie uprawnień i przejęcie domeny

W dzisiejszym, kolejnym z serii artykułów z kampanii „Active Directory Persistence” pokażemy w jaki sposób można ukryć w AD konto…

Czytaj więcej ›

Zestawienie tygodniowe 20 – 27 lipca

Zwiększa się ryzyko ataków na infrastrukturę krytyczną Ostrzegawcze sygnały płyną ze Stanów Zjednoczonych. Agencja Bezpieczeństwa Narodowego oraz Agencja ds. Cyberbezpieczeństwa…

Czytaj więcej ›

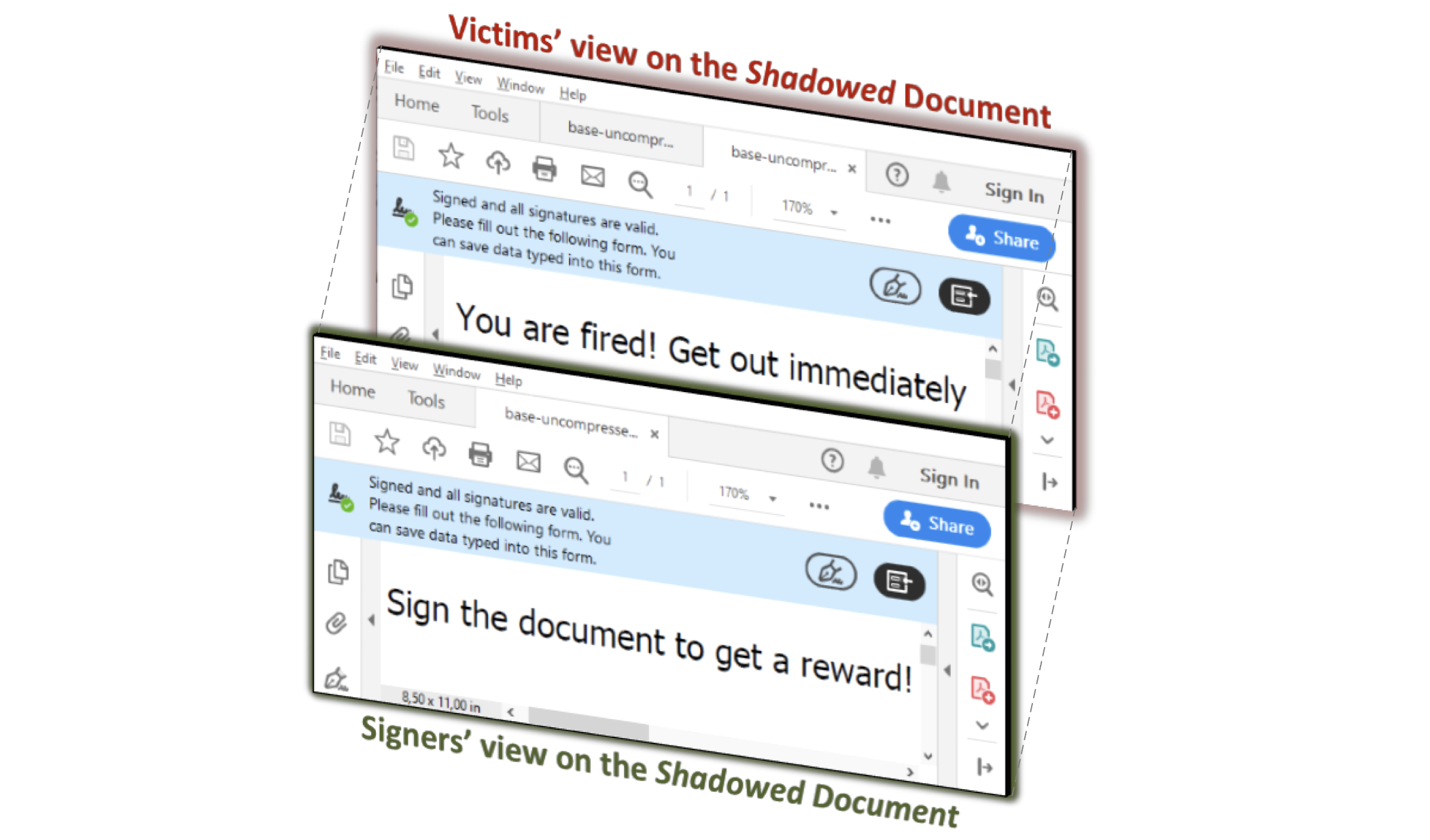

„Shadow Attack” pozwala zmieniać treść cyfrowo podpisanych dokumentów PDF

Dokumenty PDF używane są w organizacjach do przetrzymywania treści często poufnych i istotnych dla funkcjonowania firmy. Umowy, faktury, zlecenia płatności,…

Czytaj więcej ›

Backdoor w Active Directory? Część 1 – Utworzenie przyczółku

Dzisiejszy artykuł jest pierwszym z serii należącej do kampanii „Active Directory Persistence”, w której pokazujemy jakie są sposoby na stworzenie…

Czytaj więcej ›

Legalne narzędzie od Microsoft „wsreset” pozwala oszukać antywirusa

Niejednokrotnie zdarza się, że narzędzia administracyjne Microsoft umożliwiają wykorzystanie wysokich uprawnień do złych celów i pozwalają na obejście ochrony systemu.…

Czytaj więcej ›

Atak BadPower niszczy urządzenia przez zhackowane ładowarki fast-charge

Dzięki chińskim badaczom bezpieczeństwa okazało się, że atakujący są w stanie zmodyfikować firmware ładowarek USB fast-charge, tak aby dostarczyć do…

Czytaj więcej ›

Zestawienie tygodniowe 13 – 20 lipca

Przeszło 2500 tysiąca systemów SAP wrażliwych na bezpośredni atak z Internetu Onapsis, firma specjalizująca się w ochronie aplikacji o znaczeniu…

Czytaj więcej ›

Zmasowane przejęcie wpływowych kont na Twitterze

15 lipca kilka wpływowych kont na Twitterze z milionami obserwujących zostało w tym samym momencie zhakowanych. Atakujący wykorzystali te konta…

Czytaj więcej ›

Nowy sposób na poznanie haseł użytkowników w Windows!

W tym artykule opiszemy kolejny i ciekawy sposób na przechwycenie bieżącego hasła użytkownika w postaci jawnego tekstu w systemie Windows.…

Czytaj więcej ›

Microsoft załatał 17- letnią, krytyczną dziurę SigRed znalezioną w swoich serwerach DNS

Krytyczna luka, którą odkryto na serwerze DNS w systemie Microsoft Windows, od prawie dwóch dekad, mogła być wykorzystywana do uzyskania…

Czytaj więcej ›

Project Freta – nowe narzędzie do analizy i wykrywania malware

Microsoft ogłosił nową bezpłatną inicjatywę mającą na celu pomoc w dochodzeniu i inwestygacji ataków na systemach Linux. Chodzi przede wszystkim…

Czytaj więcej ›

Omówienie raportu zabezpieczeń domowych routerów – pełno krytycznych podatności!

Przegląd bezpieczeństwa 127 popularnych routerów domowych wykazał, że większość zawiera przynajmniej jedną krytyczną lukę w zabezpieczeniach! Wszystkie z informacji w…

Czytaj więcej ›

Zestawienie tygodniowe 6 – 13 lipca

Sposób działania Evilnum ESET donosi, że przez ostatnie dwa lata zaobserwował nową grupę zagrożeń. Grupa określana jest jako Evilnum. Atakuje…

Czytaj więcej ›

Sabotaż na koncie Admina! Kradzież biletu Kerberos i użycie go na Linux/Unix do dalszego ataku

W dzisiejszym artykule opiszemy nietypowy atak, przy pomocy którego będziemy mogli przeprowadzić sabotaż na koncie Administratora w organizacji. Skradniemy jego…

Czytaj więcej ›

Malware TrickBot zna nowe sztuczki – ukrywa się dzięki rozdzielczości ekranu

Niesławny trojan TrickBot, o którym pisaliśmy już wiele razy, zaczął sprawdzać rozdzielczość ekranu na komputerach ofiar, aby wykryć, czy działa…

Czytaj więcej ›