Posty

Technika podsłuchiwania rozmów poprzez obserwację światła w pomieszczeniu!?

Opisywaliśmy już techniki wykradania danych rodem z science-fiction, takie jak eksfiltracja danych poprzez miganie ekranu monitora czy poprzez zmiany częstotliwości…

Czytaj więcej ›

Niestandardowy ransomware Tycoon

Nowa odmiana oprogramowania ransomware o nazwie Tycoon stara się wkroczyć do świata cyberprzestępczości, wykorzystując mało znany format obrazów Java jako…

Czytaj więcej ›

Zestawienie tygodniowe 8 – 15 czerwca

300 000 dolarów okupu Miasto w północnej Alabamie zapłaci okup w wysokości 300 000 $ w Bitcoinach. To konsekwencje włamania…

Czytaj więcej ›

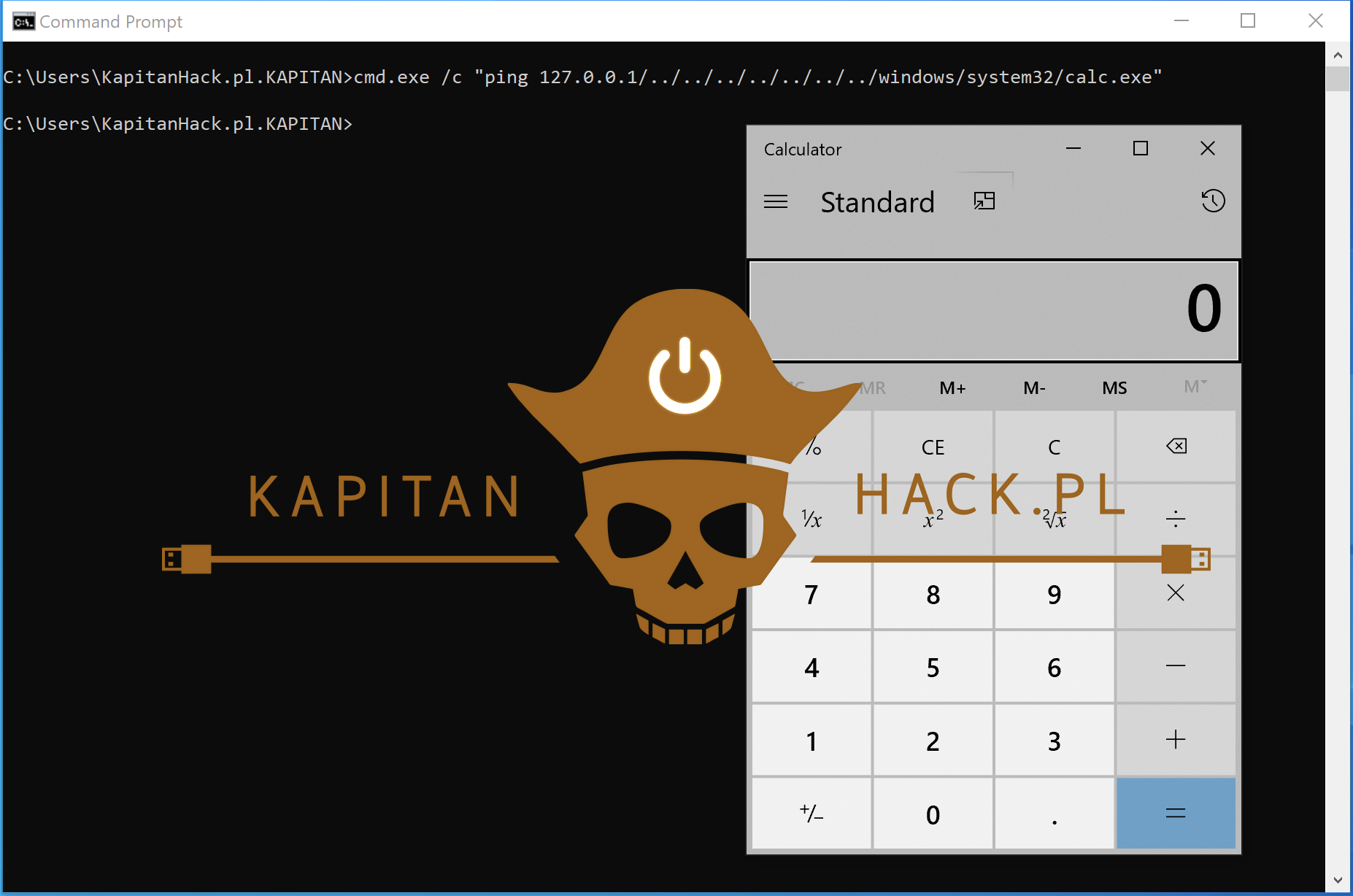

Uruchomienie payload z poziomu komendy ping oraz whoami. Ominięcie zabezpieczeń Windows

Atakujący ciągle szukają coraz bardziej wymyślnych metod, aby oszukać systemy zabezpieczeń. W dzisiejszym artykule zamieściliśmy kilka z nich, które mogą…

Czytaj więcej ›

Podatność w SMB v3 doczekała się nowego exploita

Kilka dni temu pojawił się nowy exploit, który umożliwia zdalne wykonanie kodu na komputerach z systemem Windows 10. Dotyczy podatności…

Czytaj więcej ›

Atak na usługi w sieci lokalnej z Internetu za pomocą narzędzia Singularity – część 2

Po krótkim wprowadzeniu w teorię, które możecie przeczytać tutaj, zajmijmy się praktyką i opiszemy narzędzie, za pomocą którego wykonamy atak…

Czytaj więcej ›

Zestawienie tygodniowe 1 – 8 czerwca

FHE od IBM-a W tym tygodniu IBM ogłosił dostępność zestawów narzędzi open source, które umożliwiają przetwarzanie danych, gdy są one…

Czytaj więcej ›

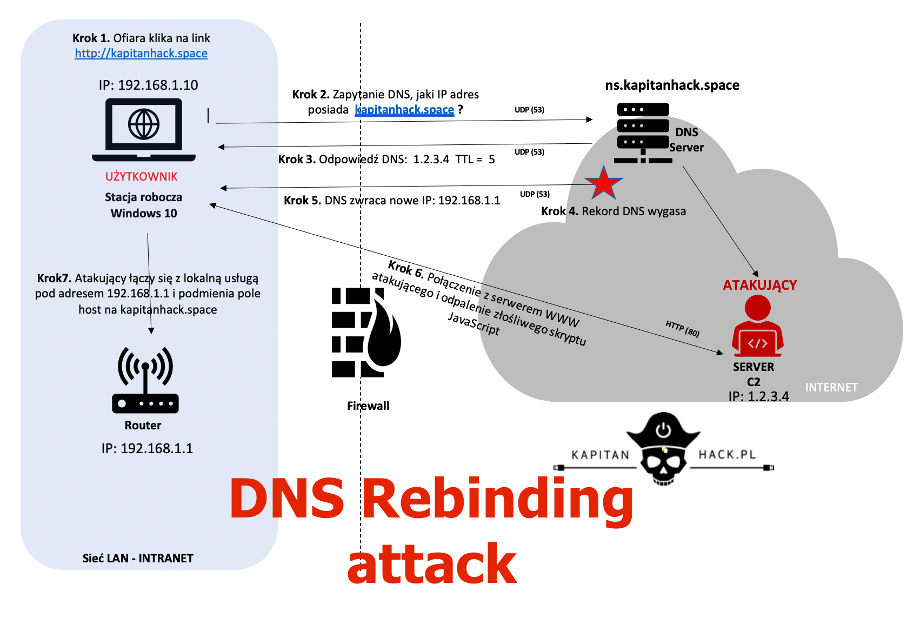

Atak na usługi w sieci lokalnej z Internetu za pomocą techniki DNS Rebinding – część 1

Dzisiejszy artykuł to pierwszy z dwóch, w których przedstawimy nieco odmienną i interesującą koncepcję ataku na usługi WWW w sieci…

Czytaj więcej ›

Jak sektor finansowy radzi sobie w świecie cyberbezpieczeństwa?

W ciągu kilku ostatnich miesięcy wszystkie statystyki i raporty odnotowały ogromny wzrost ataków na sektor finansowy. Wiele z nich zakończyło…

Czytaj więcej ›

Jak można przejąć całą infrastrukturę VMWARE on-premises i w chmurze! Poważna dziura w VMWare Cloud Director

Czescy specjaliści RedTeam (pentesterzy) z firmy Citadelo niedawno odkryli i pokazali, w jaki sposób można było przejąć kontrolę nad dowolną…

Czytaj więcej ›

Krytyczny bug w „Sign in with Apple” wart 100 000 $

Kilka dni temu firma Apple wypłaciła indyjskiemu poszukiwaczowi podatności nagrodę 100 000 USD za zgłoszenie krytycznej luki w zabezpieczeniach nowej…

Czytaj więcej ›

Zestawienie tygodniowe 25 maja – 1 czerwca

Ataki na GitHubie - NetBeans GitHub ujawnił w czwartek, że dziesiątki otwartych projektów NetBeans hostowanych na jego platformie było atakowanych…

Czytaj więcej ›

Nowa podatność w protokole DNS pozwala zwiększyć siłę rażenia ataków DDoS

Izraelscy badacze ds. bezpieczeństwa cybernetycznego ujawnili szczegółowe informacje na temat nowego błędu wpływającego na protokół DNS, który można wykorzystać do…

Czytaj więcej ›

Co z tą 5G?

W kwietniu w Wielkiej Brytanii zwolennicy teorii spiskowych palili maszty telefoniczne, oskarżając technologie 5G, że zwiększa rozpowszechnianie wirusa. W pewnym…

Czytaj więcej ›

Prawie wszystkie urządzenia z Bluetooth podatne na nowy atak BIAS

Badania przeprowadzone przez EPFL ze Szwajcarii, CISPA z Niemiec oraz Uniwersytet w Oxfordzie ujawniły nowy atak typu „impersonation” przeprowadzany poprzez…

Czytaj więcej ›