Powrót niebezpiecznych plików podpisanych przez Microsoft

Badacze cyberbezpieczeństwa z Bitdefender szczegółowo opisali, w jaki sposób hackerzy używali FiveSys, rootkita, który w jakiś sposób przeszedł przez proces … Czytaj dalej

Badacze cyberbezpieczeństwa z Bitdefender szczegółowo opisali, w jaki sposób hackerzy używali FiveSys, rootkita, który w jakiś sposób przeszedł przez proces … Czytaj dalej

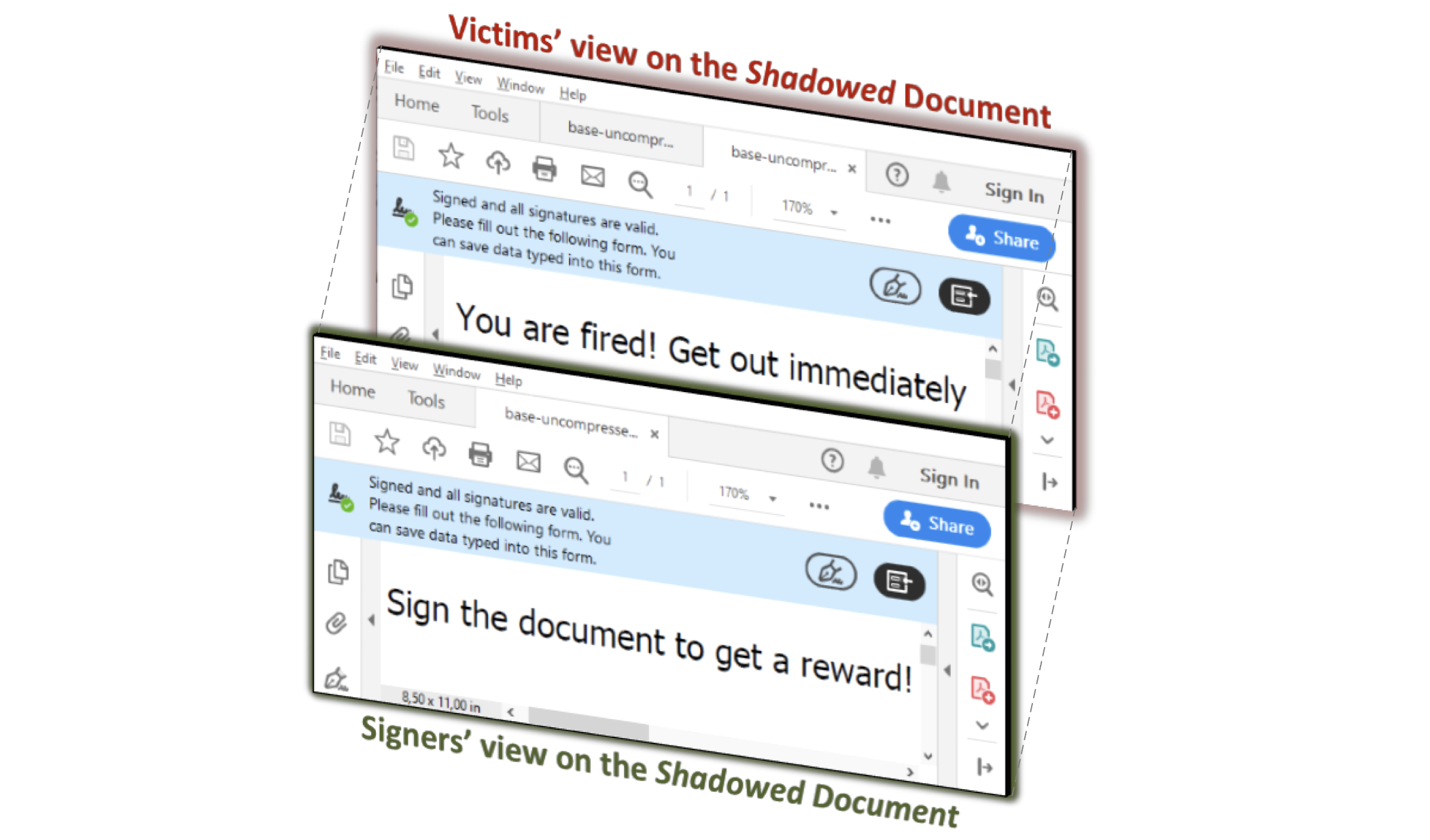

Dokumenty PDF używane są w organizacjach do przetrzymywania treści często poufnych i istotnych dla funkcjonowania firmy. Umowy, faktury, zlecenia płatności, … Czytaj dalej