W sieci pojawiła się nowa kampania phishingowa podszywająca się pod sieć komórkową Play. Wykorzystuje technikę manipulacji użytkownika zwaną socjotechniką, którą opisywaliśmy w kampanii na Kapitanie Hacku oraz ciekawy sposób, nie opisywany nigdzie, ukrywania maila przed systemami do zabezpieczeń w firmie. Mail bez problemu trafia na skrzynki korporacyjne Microsoft Office365 oraz innych dostawców poczty, dlatego warto zapoznać się z opisywaną przez nas w tym artykule metodą oraz pozostać czujnym w przyszłości.

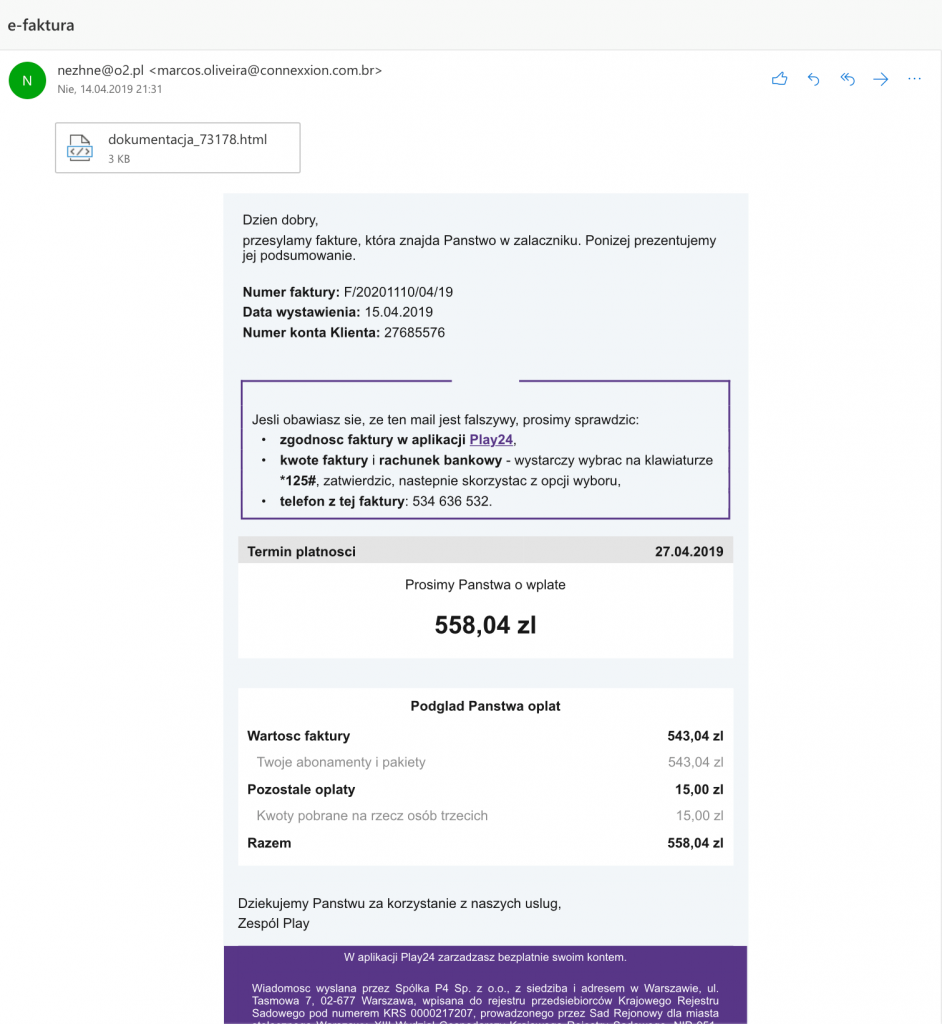

Tak wygląda fałszywa wiadomość z kampanii:

Tym razem kampania phishingowa podszywająca się pod Play objawia się za pomocą sprytnie przygotowanego e-mail’a z informacją o fakturze do płacenia – typowe działanie cyberprzestępców. Poza informacjami łudząco przypominającymi te z oryginalnego maila jaki co miesiąc otrzymują użytkownicy Play, wiadomość na pierwszy rzut oka zawiera kilka błędów ortograficznych oraz dziwny adres nadawcy sugerując, że jest fałszywa. Lecz wielu z nas może się na to nabrać w sytuacji pośpiechu i nie zweryfikować dokładnie takiego maila. Przypomnijmy, że sieć Play posiadała w 2018r. 12,7 mln użytkowników, więc jest duże prawdopodobieństwo, że ktoś się na niego nabierze!

Dlaczego opisywany phishing jest ciekawy?

Nie sam fakt fałszywego e-mail’a z fakturą jest tutaj istotny, bo takie wiadomości pojawiają się często w spamie i na naszych skrzynkach. Lecz w tym przypadku zaciekawiło nas to, że z perspektywy bezpieczeństwa takie e-maile powinny od razu trafiać do spamu, w szczególności w firmach nie powinny w ogóle trafić do skrzynek użytkowników! Tak się w tym przypadku nie stało. Mail został przesłany do nas do analizy od naszego klienta, który używa korporacyjnej poczty Microsoft Office 365! Ciekawostką również jest to, że mail zawiera załącznik z rozszerzeniem HTML o nazwie „dokumentacja_73178.html”, więc nie jest to żaden plik ZIP, czy PDF jak w większości tego typu e-maili. Sam załącznik nie jest zawirusowany, lecz zawiera zaszyfrowany link do pobrania z Internetu pliku Zip. Dlatego najprawdopodobniej przeszedł przez skanery bezpieczeństwa i trafił na skrzynkę odbiorczą pracowników u naszego klienta.

Jak wygląda proces infekcji? – część techniczna

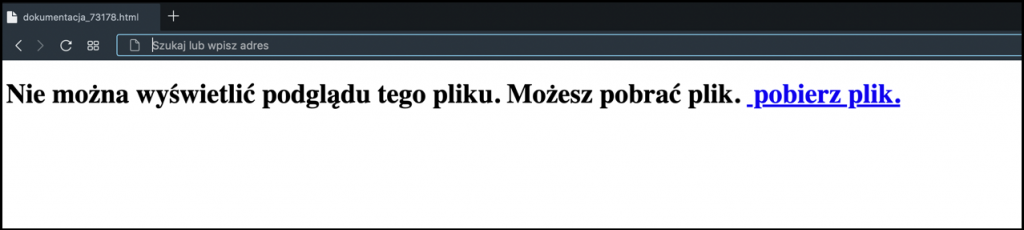

Po kliknięciu i otwarciu w przeglądarce Opera załącznika z otrzymanej wiadomości pojawi nam się taka oto informacja:

UWAGA! Pod żadnym pozorem nie należy klikać na pobierz plik, bo tutaj kryje się wirus. Ciekawostką jest, że na Windows w przeglądarce EDGE plik wyświetla się niepoprawnie (źle wyświetlają się polskie litery).

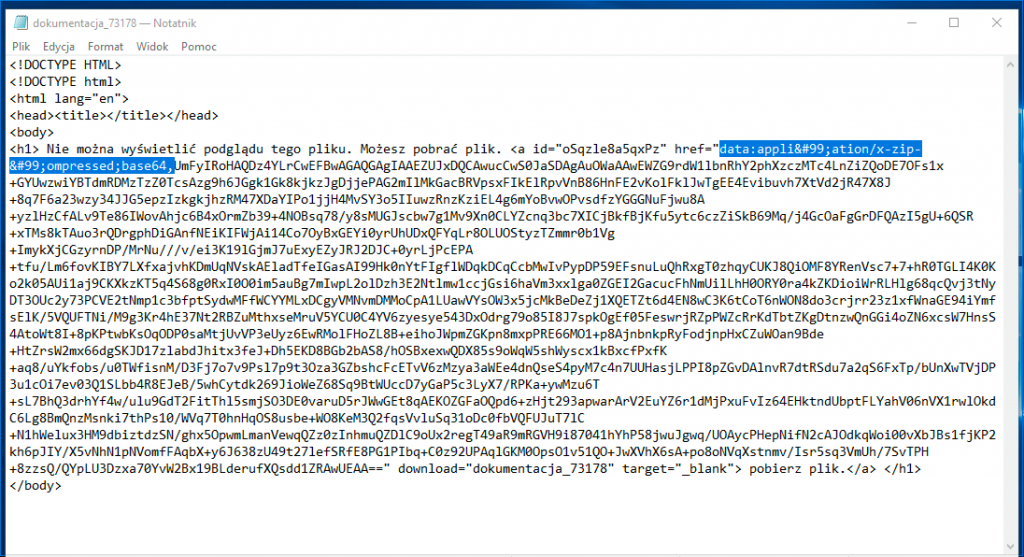

Tak wygląda zawartość pliku „dokumentacja_73178.html” oraz ciekawa wartość atrybutu href (data: application/x-zip-compressed;base64,…..), która jest zakodowana w Base64. Metoda ta utrudnia jeszcze bardziej wykrycie podejrzanego kodu przez skaner bezpieczeństwa.

HTML to plik zawierający sekcję data: „application/x-zip-compressed;base64”, który za pomocą Google Chrome i naciśnięcia przycisku pobierania ściąga na komputer archiwum ZIP. ZIP zawiera plik PDF, który w rzeczywistości nie jest plikiem PDF, ale kodowanym plikiem jse o zmienionej nazwie. Skrót mówi systemowi, aby skopiował plik PDF do nowego folderu, a następnie zmienił nazwę skopiowanego pliku PDF na jse i uruchomia go.

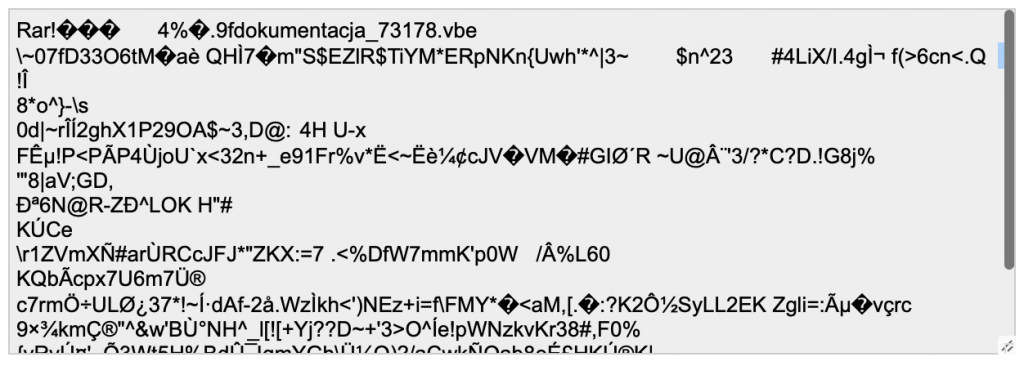

Rozkodowana wartość atrybutu href wygląda następująco:

Widać, że pobrany plik to RAR ze skryptem VBScript – czyli coś groźnego.

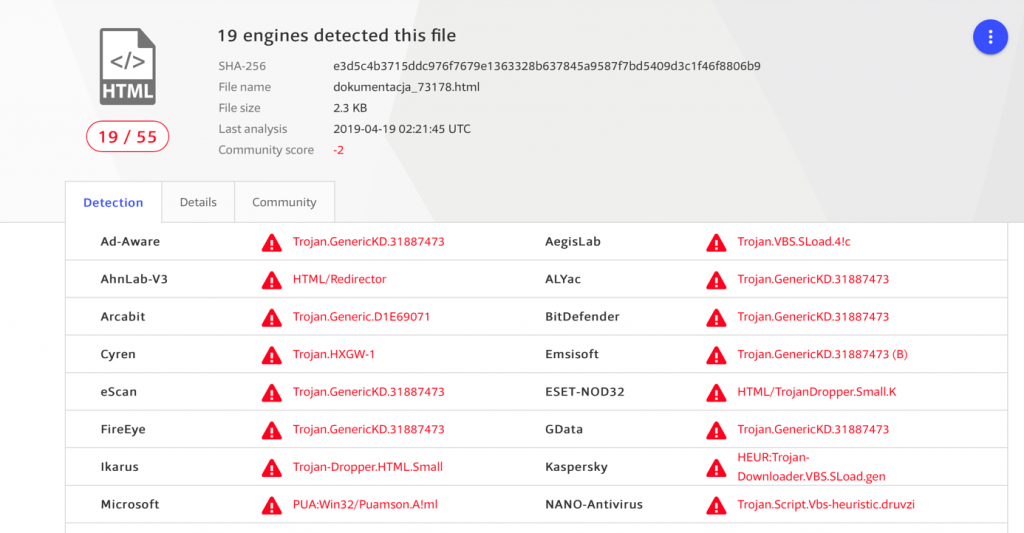

Przeskanowaliśmy plik html z załącznika w dniu 15.04.2019r. w VirusTotal. Wynik 1/55z listy oprogramowania antywirusowego rozpoznawało podejrzany plik html i to wzbudziło nasze podejrzenia, dlaczego taki mail w ogóle trafił na skrzynkę pocztową.

W dniu 19.04.2019r. wykonaliśmy ponowne skanowanie na portalu VirusTotal i widać, że informacja o wirusie została zaktualizowana. Plik rozpoznaje więcej oprogramowania antywirusowego (19/55).

Wniosek – cyberprzestępcy użyli słabo znanej metody pozwalającej im ukryć się przed większością oprogramowania dedykowanego do bezpieczeństwa. Być może nowy wariant tej metody także będzie skuteczny i będzie mógł trafić do skrzynek większości użytkowników, więc uważajcie na takie maile i załączniki.

Opisywana powyżej kampania phishingowa jest dedykowana dla użytkowników Windows pracujących z przeglądarką Google Chrome. Metoda użyta w prezentacji linku wykorzystuje funkcję przeglądarki Google Chrome, która może odpowiednio zinterpretować zakodowany w atrybucie href załączonego html’a kod i w konsekwencji zaprezentować użytkownikowi przycisk za pomocą, którego będzie mógł pobrać na komputer zainfekowany plik Zip.

Podsumowanie

Jak widać opisywana powyżej metoda okazała się skuteczna dla cyberprzestępców i nie została wykryta przez większość oprogramowania do bezpieczeństwa – przynajmniej w fazie rozsyłania wiadomości na skrzynki użytkowników. Samo pobranie pliku ZIP z Internetu może zostać zabezpieczone i zablokowane przez systemy do bezpieczeństwa, ale tutaj tez nigdy nic nie wiadomo. Opisywany przykład uczy nas na co powinniśmy zwracać uwagę pracując na poczcie e-mail oraz jakie nowe metody używają cyberprzestępcy. Bądźmy czujni i nie dajmy się złapać na tego typu „sztuczki”. Dostroimy i doposażmy odpowiednio nasze systemy bezpieczeństwa w firmach, aby taki mail w ogóle nie trafił na skrzynkę pracownika. W przeciwnym wypadku, użycie tej metody może spowodować dla firmy duże zagrożenie i w konsekwencji tego straty finansowe.

Porady na przyszłość

W sytuacji otrzymania takiej wiadomości uważajmy na linki wewnątrz maila oraz na załączniki. Złośliwe załączniki zwykle zawierają komponenty służące do kradzieży poświadczeń do banku, PayPal lub innych danych finansowych wraz z danymi logowania do poczty e-mail lub FTP (ogólnie usług w Internecie). Wiele z nich ma również na celu kradzież danych z Facebooka i innych sieci społecznościowych. Bardzo dużą część stanowią wersje Ransomware, które szyfrują pliki i żądają okupu – wpłacenia pieniędzy w celu odzyskania plików. Popularne są też wirusy wykradające dane osobowe i informacje mogące zaszkodzić firmie.

Wszyscy domniemani nadawcy, kwoty, numery referencyjne, kody bankowe, firmy, nazwiska pracowników, stanowiska pracowników, adresy e-mail i numery telefonów wymienione w wiadomościach e-mail są najczęściej są losowe. Niektóre z tych firm mogą istnieć w rzeczywistości, a inne nie. Nie próbuj odpowiadać przez telefon lub na takie wiadomości e-mail.

Obserwujemy też, że cyberprzestępcy przejmują konta niewinnych osób w innych firmach i wykorzystują je do ataków na inne firmy. Wybierają oni departamenty rządowe i organizacje oraz tematy maili, które mają zachęcić użytkownika lub zaalarmować, aby nieświadomie otworzył załącznik lub kliknął na link w e-mailu, w celu zobaczenia, co się dzieje.

Nigdy nie próbuj otwierać pliku ZIP bezpośrednio z wiadomości e-mail, ponieważ jest to gwarantowanym sposobem zarażenia się. Najlepszym sposobem jest usunięcie nieoczekiwanego zipa i nie ryzykowanie infekcji.

Bądź bardzo ostrożny z załącznikami do wiadomości e-mail. Wszystkie te wiadomości używają sztuczek socjotechnicznych, aby przekonać Cię do otwarcia załączników dołączonych do e-mail’a. Czy jest to komunikat mówiący „spójrz na to zdjęcie, które zrobiłem zeszłej nocy” i wydaje się pochodzić od przyjaciela lub jest bardziej ukierunkowany na kogoś, kto regularnie może otrzymywać załączniki PDF lub załączniki Word lub jakikolwiek inny plik, który używasz na co dzień.

Podstawową zasadą jest NIGDY nie otwierać żadnych załączników do wiadomości e-mail, chyba że tego oczekujesz. Teraz jest to bardzo łatwe do powiedzenia, ale dość trudne do wdrożenia, ponieważ wszyscy otrzymujemy wiadomości e-mail z dołączonymi do nich plikami.

Zapoznaj się z naszym poradnikiem: Jak chronić się przed phishingiem i jak uniknąć zainfekowania tego rodzaju złośliwym oprogramowaniem tutaj