Termin znany i lubiany w środowisku cyber security. W artykule postaramy się opisać czym jest SIEM, jakie daje korzyści, z jakich elementów się składa oraz w jaki sposób realnie pomaga zapobiegać atakom.

SIEM, czyli Security Information and Event Management to rodzaj oprogramowania używanego od ponad dekady w działach bezpieczeństwa IT. Systemy SIEM zapewniają całościowy wgląd w to, co dzieje się w sieci w czasie rzeczywistym i pomagają zespołom IT w aktywny sposób w walce z zagrożeniami. Wyjątkowość rozwiązań SIEM polega na połączeniu zarządzania incydentami bezpieczeństwa z zarządzaniem informacjami o monitorowanym środowisku. Dla organizacji, która chce pełnej widoczności i kontroli nad tym, co dzieje się w ich sieci w czasie rzeczywistym, rozwiązania SIEM mają kluczowe znaczenie.

Dlaczego potrzebujemy SIEM

Chyba nikt nie ma wątpliwości, że ilość oraz różnorodność ataków na systemy informatyczne stale rośnie. W celu potwierdzenia tej tezy podajemy odnośnik do raportu Symantec podsumowującego rok 2018. Monitorowanie systemów i sieci zawsze odgrywało kluczową rolę w ochronie przed atakami. Wiele powiązanych ze sobą metod i technik ataków ewoluowało przez lata i szybko okazało się, że zmieniający się charakter cyberprzestępczości oznacza, że niektóre zagrożenia często pozostają niezauważone.

Fuzja danych z wielu źródeł i korelacja między różnymi zdarzeniami stała się konieczna. Tak samo przetrzymywanie tych danych przez długie okresy czasu. Wzrost liczby ataków spowodował, że wymagania dotyczące zgodności z przepisami i normami są coraz bardziej rygorystyczne. HIPAA, ISO27001, RODO – wszystko to wymaga od organizacji wdrożenia kompleksowego systemu kontroli bezpieczeństwa, w tym monitorowania, audytu i raportowania. Wszystkie te czynności są ułatwione przez system SIEM.

Definicja

Mówiąc prościej, SIEM to system bezpieczeństwa złożony z wielu komponentów, służący do monitorowania i analizy, którego celem jest pomoc organizacjom w wykrywaniu zagrożeń i łagodzenie skutków ataków.

Jak pisaliśmy powyżej, SIEM łączy kilka różnych dyscyplin i narzędzi w ramach jednego spójnego systemu:

- Log Management (LMS) – narzędzia używane do tradycyjnego zbierania i przechowywania logów

- Security Information Management (SIM) – narzędzia lub systemy koncentrujące się na gromadzeniu i zarządzaniu danymi związanymi z bezpieczeństwem z wielu źródeł, takimi jak: zapory, serwery DNS, routery, antywirusy

- Security Event Management (SEM) – systemy oparte na proaktywnym monitorowaniu i analizie, w tym wizualizacji danych, korelacji zdarzeń i alarmowaniu

SIEM to termin używany dzisiaj w systemie zarządzania, który łączy wszystkie powyższe elementy w jedną platformę, która wie jak automatycznie zbierać i przetwarzać informacje z rozproszonych źródeł, przechowywać je w jednej scentralizowanej lokalizacji, porównywać różne zdarzenia i generować alerty na podstawie tych informacji.

Jak działa SIEM

SIEM działa poprzez gromadzenie logów i zdarzeń generowanych przez hosty, systemy bezpieczeństwa i aplikacje w całej infrastrukturze organizacji i zestawienie ich na jednej scentralizowanej platformie. Od zdarzeń z oprogramowania antywirusowego do logów z firewall’a, SIEM identyfikuje te dane i dzieli je na kategorie, które potem pomagają w inwestygacji.

Gdy oprogramowanie wykryje aktywność, która może oznaczać zagrożenie dla organizacji, generowane są ostrzeżenia w celu wskazania potencjalnego problemu i szybkie powiadomienie odpowiednich działów bezpieczeństwa. Alerty można ustawić z niskim lub wysokim priorytetem przy użyciu zestawu wstępnie zdefiniowanych reguł. Na przykład, jeśli konto użytkownika wygeneruje 10 nieudanych prób logowania w ciągu 10 minut, może to zostać oznaczone jako podejrzane działanie, ale ustawione na niższy priorytet, ponieważ najprawdopodobniej jest to użytkownik, który zapomniał swojego hasła do konta. Jeśli jednak konto doświadczy 100 nieudanych prób zalogowania w przeciągu 5 minut, najprawdopodobniej będzie to atak brute-force i incydent zostanie oznaczony z wysokim priorytetem.

Wszystkie reguły i zależności w systemach klasy SIEM są statyczne. To znaczy, że skonfigurowane raz, nie dostosują się do zmieniającego się środowiska. Zwykle ciężko jest dobrać odpowiedni zestaw reguł i warunków, tak aby nie wywoływać wiele zdarzeń false-positive, ale też nie przeoczyć prawdziwego incydentu. Najnowsze SIEMy wzbogacane są modułami UBA oraz sztuczną inteligencją, co pozwala na tworzenie dynamicznych reguł i uczenie się sieci organizacji na podstawie dostarczonych danych.

SIEM często nie jest pojedynczym narzędziem czy aplikacją, ale zestawem elementów składowych, które współgrają ze sobą tworząc jeden spójny system. Nie ma określonego standardu protokołów czy metodologii dla systemów klasy SIEM, ale praktycznie wszystkie z nich zawierają poniższą funkcjonalność:

Agregacja

Logi, reprezentując nieprzetworzony output z uruchomionych w środowisku procesów są doskonałym źródłem danych zapewniającym szczegółowy obraz tego, co dzieje się w czasie rzeczywistym. Jest to podstawowe źródło informacji dla SIEM. Niezależnie od tego, czy są to dane z innych systemów bezpieczeństwa, czy błędy z działania usług, SIEM gromadzi je i przechowuje w jednej centralnej lokalizacji. Proces zbierania danych wykonywany jest zwykle przez agenty lub aplikacje wdrożone na monitorowanych systemach i skonfigurowane do przesyłania danych do wspólnej bazy.

Przetwarzanie i Normalizacja

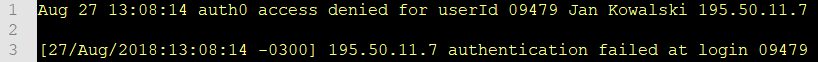

Największym wyzwaniem w zbieraniu danych w kontekście SIEM jest różnorodność formatów logów. Każde z urządzeń generuje i wysyła logi w swoim zdefiniowanym formacie. Zadaniem SIEM jest uzyskanie z nich potrzebnych informacji. Spójrzmy na poniższy przykład:

Obydwa wpisy odnoszą się do tego samego zdarzenia – nieudane logowanie konkretnego użytkownika na danym urządzeniu. Widać, że format czasu jak i sama wiadomość różnią się znacznie. Aby umożliwić wydajną interpretacje danych z różnych źródeł, systemy SIEM są w stanie znormalizować logi. Proces ten obejmuje przetwarzanie logów w czytelny i uporządkowany format, wyodrębnienie z nich istotnych informacji oraz mapowanie różnych pól i wartości, które zawierają.

Korelacja

Po zebraniu, przetworzeniu i zapisaniu danych z logów kolejnym krokiem jest korelacja zdarzeń. Polega to na tak zwanym, łączeniu kropek, czyli wyłuskaniu istotnych informacji z infrastruktury organizacji i powiązanie ich z incydentem bezpieczeństwa. Działanie korelacyjne opiera się na regułach wbudowanych już w dany system SIEM, predefiniowanych scenariuszach ataków lub tworzonych i konfigurowanych przez analityka politykach.

Mówiąc inaczej, reguła korelacji określa sekwencję zdarzeń, która może wskazywać na incydent bezpieczeństwa. Na przykład można utworzyć regułę, że jeśli więcej niż 1000 żądań jest wysyłanych z określonych adresów IP i określonych portów w określonym przedziale czasu, to jest to związane z atakiem DDoS.

Ilość danych logowanych w rozbudowanych środowiskach IT jest ogromna. W średnich firmach są to GB danych dziennie. Korelowanie w systemach SIEM pozwala skondensować te dane, usunąć niepotrzebny szum i uzyskać informacje, które dla użytkownika coś znaczą.

Prezentacja

Możliwość wizualizacji danych i eventów jest kolejną kluczową funkcjonalnością systemów SIEM. Pulpity nawigacyjne, wizualizacje czy widoki pomagają zauważać trendy czy anomalie i monitorować ogólny stan środowiska. Niektóre narzędzia SIEM wyposażone są w gotowe panele do zarządzania i wizualizacji incydentów, inne pozwalają dodatkowo tworzyć użytkownikom własne widoki.

Reakcja

Po właściwej korelacji i monitorowaniu zdarzeń, aby zapewnić kompleksową ochronę systemu należy mieć sposób postępowania z incydentami po ich wykryciu. Większość systemów SIEM zawiera mechanizmy automatycznego blokowania i ograniczania dostępu do zaatakowanego urządzenia czy zasobu. Możliwe jest też automatyczne wykonywanie akcji takich jak wywołanie skryptu, utworzenie zgłoszenia serwisowego czy wysłanie maila.

W czym pomaga SIEM

Dla analityków bezpieczeństwa systemy SIEM stanowią centralny punkt widokowy środowiska IT. Centralizując wszystkie dane, które mówią o kondycji i bezpieczeństwie systemów, można mieć wgląd w czasie rzeczywistym we wszystkie procesy i zdarzenia. Możliwość korelacji logów z wielu systemów i prezentowanie ich na jednym widoku to główna zaleta i korzyść SIEM.

Wiele złożonych incydentów może zostać niezauważona przez pierwszą warstwę zabezpieczeń, ponieważ w pojedynczych zdarzeniach brakuje kontekstu. Reguły ustawione w systemach SIEM oraz mechanizmy raportowania, pomagają organizacjom wykryć zdarzenia, które składają się na bardziej wyszukany atak czy złośliwe działanie. Dodatkowo możliwa jest automatyczna reakcja na trwający już atak i załagodzenie jego skutków.

Większość norm i standardów, takich jak HIPAA, SOX, GDPR wymaga od organizacji spełnienia szeregów wymagań odnośnie kontroli bezpieczeństwa. Zbieranie logów, monitorowanie 24/7, wczesne ostrzeganie. Z powyższych opisów jednoznacznie wynika, że systemy SIEM zapewniają wszystkie te rzeczy. Dlatego właśnie stają się standardem w branży i są wdrażane w każdym większym środowisku IT stawiającym na bezpieczeństwo.