Jak powinien być skonstruowany poprawny alert bezpieczeństwa?

Jeśli jesteś odpowiedzialny za konfigurację scenariuszy wykrywania zaawansowanych zagrożeń, warto zastanowić się nad tym, jak wygląda dobry, zrozumiały alert bezpieczeństwa … Czytaj dalej

Jeśli jesteś odpowiedzialny za konfigurację scenariuszy wykrywania zaawansowanych zagrożeń, warto zastanowić się nad tym, jak wygląda dobry, zrozumiały alert bezpieczeństwa … Czytaj dalej

SOAR – czyli system do orkiestracji, automatyzacji i reagowania na zagrożenia. Jest to rozwiązanie programowe, które umożliwia zespołom ds. bezpieczeństwa … Czytaj dalej

Gdy ponad dziesięć lat temu na rynku pojawiły się pierwsze narzędzia do zarządzania informacjami i zdarzeniami bezpieczeństwa (ang. SIEM), wielu … Czytaj dalej

Wykryto wiele luk w zabezpieczeniach IBM QRadar Wincollec powiązanych z odmową usługi, których użycie może pozwolić ugrupowaniu zagrażającemu na zakłócenie … Czytaj dalej

Przeprowadzanie segregacji i priorytetyzacji incydentów to jedna z najbardziej żmudnych części pracy analityka SOC. Jest ona jednak bardzo ważna, gdyż … Czytaj dalej

Określenie Threat Hunting, czyli „polowanie na zagrożenia”, odnosi się do praktyki stosowanej wewnątrz dużych organizacji, gdzie zakłada się, że zawsze … Czytaj dalej

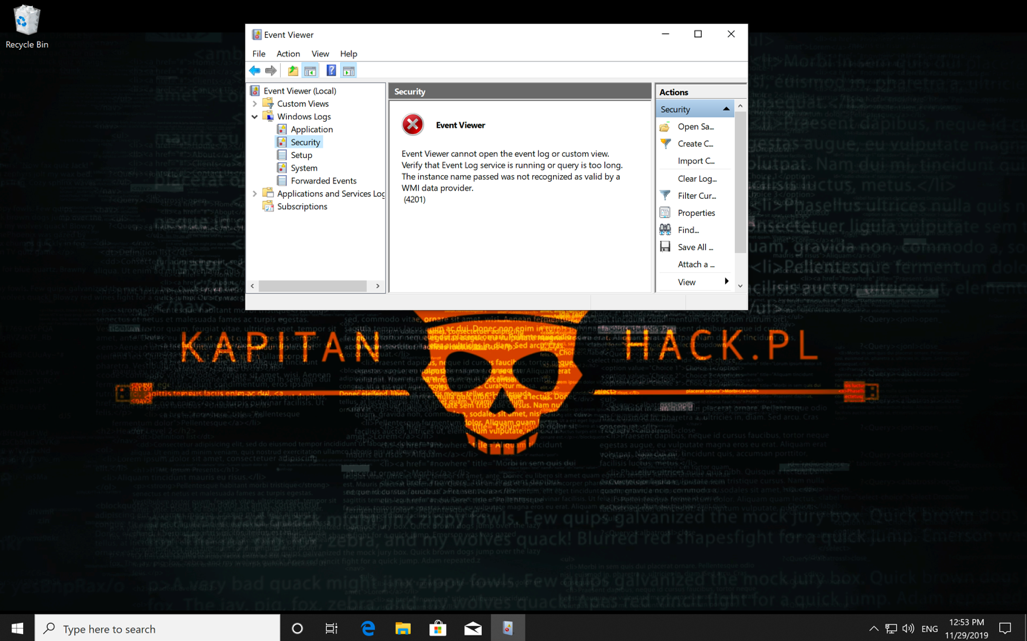

Istnieje nowy sposób w jaki malware po zdobyciu wysokich uprawnień w systemie Windows może wymazać cała aktywność w logach Security, … Czytaj dalej

W tym artykule skupimy się na sposobach jakie używają cyberprzestępcy w celu zatajenia swojej aktywności w logach Microsoft. Na temat … Czytaj dalej

Termin znany i lubiany w środowisku cyber security. W artykule postaramy się opisać czym jest SIEM, jakie daje korzyści, z … Czytaj dalej