Krytyczne luki w Pingora od Cloudflare, czyli jak ataki HTTP Request Smuggling mogą przejąć ruch użytkowników

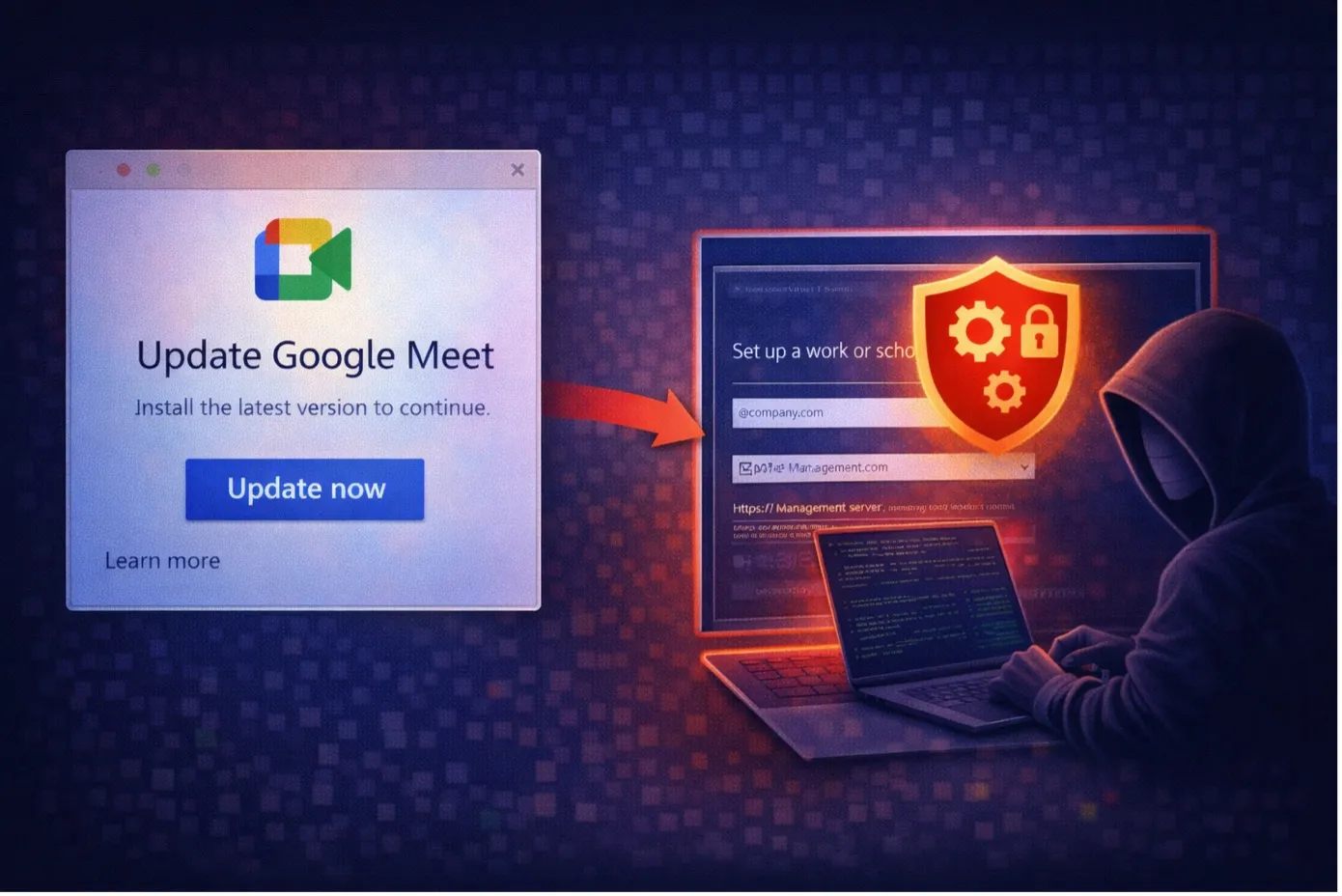

Jedno kliknięcie w fałszywą aktualizację Google Meet może pozbawić nas kontroli nad komputerem

Jedno kliknięcie w fałszywą aktualizację Google Meet może pozbawić nas kontroli nad komputerem

Odkryto metodę śledzenia samochodów za pomocą czujników opon

Badacze udowodnili, że transmisje danych z czujników ciśnienia w oponach można rejestrować za pomocą niedrogiego sprzętu umieszczonego wzdłuż dróg i w ten sposób śledzić kierowców.

System monitorowania...

Aeternum C2 – botnet wykorzystujący blockchain do ukrywania poleceń

Najnowsze analizy Qrator Research Lab ujawniły unikalne podejście do struktury command-and-control (C2) w nowym botnecie, nazwanym Aeternum C2. Zamiast stosowania klasycznych serwerów lub domen C2, kt...

Cyfrowa linia frontu. Jak wojna USA–Iran sparaliżowała chmurę i odcięła państwo od sieci

Konflikt między Stanami Zjednoczonymi a Iranem przynosi konsekwencje nie tylko militarne czy gospodarcze, ale również poważne skutki dla globalnej infrastruktury cyfrowej. Najbardziej odczuwalne okazały się...

Uwaga – fałszywa strona FileZilla dystrybuuje malware

Eksperci z Malwarebytes Labs odkryli kampanię, w ramach której cyberprzestępcy stworzyli stronę internetową mającą wyglądać jak oficjalna witryna projektu FileZilla. Witryna, prezentująca się niemal ide...

Setki FortiGate’ów zhakowanych w atakach opartych na sztucznej inteligencji!

Ponad 600 instancji zapory sieciowej Fortinet FortiGate zostało zhakowanych w ramach kampanii opartej na sztucznej inteligencji, wykorzystującej odsłonięte porty i słabe dane uwierzytelniające. Poinf...