ATM jackpotting, czyli jak hakerzy przekonują bankomaty do wypłaty pieniędzy

Uwaga! Google Chrome pilnie łata luki, które mogą pozwolić hakerom na włamanie – zaktualizuj teraz!

Uwaga! Google Chrome pilnie łata luki, które mogą pozwolić hakerom na włamanie – zaktualizuj teraz!

Secure Access Service Edge (SASE) – jak chmura redefiniuje bezpieczeństwo

W miarę jak coraz więcej firm przenosi aplikacje i dane do chmury, a pracownicy wykonują swoje obowiązki z wielu lokalizacji - biur, domów czy przestrzeni współdzielonych - tradycyjne podejścia do siec...

Ponad 300 rozszerzeń Chrome kradnie dane użytkowników!

Nie tak dawno, bo w styczniu, pisaliśmy o rozszerzeniach Chrome, które kradną rozmowy z AI botami. Dzisiaj będziemy kontynuować temat. Badacze bezpieczeństwa odkryli ponad 300 rozszerzeń Chrome, które...

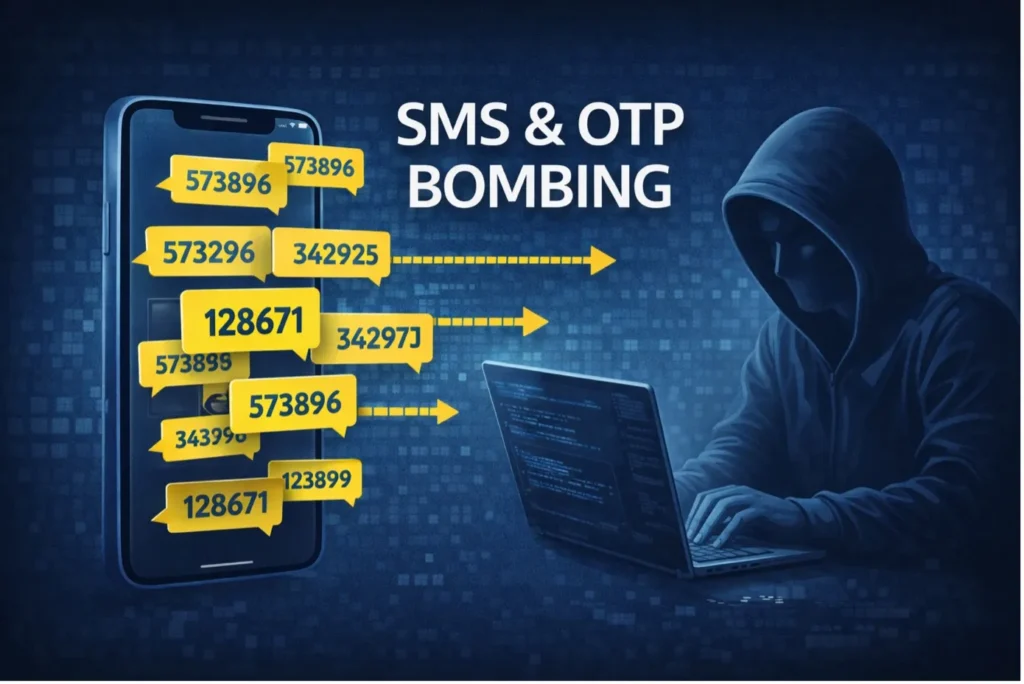

SMS i OTP bombing – jak atakujący nadużywają API i omijają SSL

Nowoczesny ekosystem uwierzytelniania opiera się na założeniu, że żądania jednorazowych kodów (OTP) są zawsze inicjowane przez użytkownika. To fundamentalne założenie – stale testowane przez cyberprzest...

Monitoring NHI – jak wykryć, że pod maszynę podszywa się człowiek?

Wraz z rosnącą rolą automatyzacji w organizacjach przybywa tożsamości maszynowych (Non-Human Identities, NHI) – kont serwisowych, tokenów API itp. Jednocześnie wzrasta ryzyko, że ktoś (pracownik lub atakuj...

Nowy Notatnik Windows: proste narzędzie, które stało się poważnym wektorem ataku

Notatnik (Notepad) przez lata był najprostszym edytorem tekstu w Windows – otwierasz, piszesz i zapisujesz plik .txt. W ostatnich wersjach Microsoft dodał do niego nowe funkcje, w tym obsługę Markdown oraz...