Kampania: Informatyka Śledcza

A więc (od „a więc” się zdania nie zaczyna, ale łamiemy językowe taboo na Kapitanie Hacku jak Mitnick łamał hasła) publikujemy kampanię w nowej niż dotychczas formie.

Dotychczas publikowaliśmy wszystkie artykuły z Kampanii równocześnie. Teraz będziemy je udostępniać co jakiś czas, dawkując wiedzę i informacje trzymając się tematu kampanii. Informacje o nowych artykułach będą się pojawiać na Linkedin-ie i w Facebook-u.

Gorąco zachęcamy do sprawdzania naszych profili na portalach społecznościowych.

Tematem nowej kampanii jest informatyka śledcza (ang. computer forensics) – dział informatyki powiązany z naukami o bezpieczeństwie i naukami prawnymi, którego celem jest dostarczanie cyfrowych środków dowodowych. Często w sprawach popełnionych przestępstw lub nadużyć, ale także w celu odtworzenia stanu pierwotnego przy ustalaniu motywów działania sprawcy lub ofiary.

Forensic to dziedzina powiązana z prawem i bezpieczeństwem zyskująca coraz większe znaczenie w świecie informatyki.Jej zadaniami są: zbieranie, odzyskiwanie, analiza i prezentacja cyfrowych danych, znajdujących się na różnego rodzaju nośnikach (dyski twarde komputerów, dyskietki, płyty CD, pamięci przenośne, serwery, telefony komórkowe itp.), oraz w coraz popularniejszych ostatnio systemach i serwisach zdalnego gromadzenia, przechowywania i przetwarzania danych, takich jak: (serwisy społecznościowe, przestrzeń dyskowa w chmurze czy wyszukiwarki internetowe).

W Kampanii opiszemy także zagadnienia prawne związane z dowodem cyfrowym, opowiemy jak wygląda współpraca służb międzynarodowych, pokażemy metody ukrywania śladów w chmurze i na fizycznych nośnikach danych. Opiszemy jak wygląda analiza logów i odzyskiwanie danych.

Zapraszamy do lektury.

Wyodrębnianie i crack’owanie haseł z pakietów sieciowych za pomocą narzędzia Brute Shark

O hasłach i metodach ich pozyskiwania przez cyberprzestępców często piszemy na Kapitanie Hack’u. W dzisiejszym artykule znajdą się informacje o … Czytaj dalej

Jakie informacje może zdradzić o Tobie przeglądarka Internetowa? Jak stać się anonimowym?

Czy kiedykolwiek zastanawiałeś(aś) się jakich informacji o Tobie i o Twoim komputerze jest w stanie dowiedzieć się właściciel strony WWW … Czytaj dalej

Metody na zrzut pamięci z procesu lsass.exe oraz wyciąganie z niego haseł użytkowników

W dzisiejszym artykule opiszemy różne metody pozwalające wykonać zrzut z pamięci procesu lsass.exe, który na końcu posłuży nam do dekodowania … Czytaj dalej

Dowody cyfrowe pozyskiwane z zagranicy

Co się dzieje, jeżeli dowody cyfrowe znajdują się na terenie innego Państwa? Na przykład dlatego, że na tym terenie znajduje … Czytaj dalej

Ekstrakcja danych z konta Google. Jakie informacje zawiera nasz profil?

Polityka firmy Google wymusza na Tobie utworzenia konta, jeśli tylko chcesz skorzystać z jakiejkolwiek usługi dostarczanej przez firmę. Czy jest … Czytaj dalej

Jak sprawdzić w systemie podpinane urządzenia np. pendrive USB?

Chyba ciężko dzisiaj byłoby znaleźć urządzenie, które nie można byłoby podpiąć po USB do komputera. Zapewne każdy podzieli też nasza … Czytaj dalej

Czym jest Dowód cyfrowy?

Brzmi tajemniczo, ale tajemnicze nie jest. Dowód cyfrowy to informacja zapisana lub transmitowana w formie cyfrowej, uznana przez sąd jako … Czytaj dalej

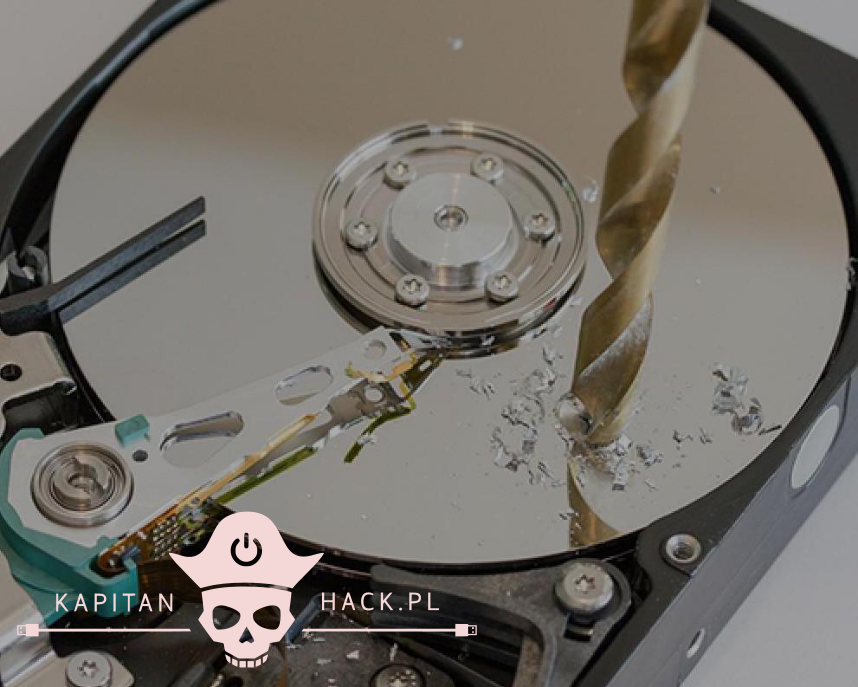

Bezpowrotne usuwanie danych z komputera

Trwałe i skuteczne usunięcie wszelkich danych z nieużywanych dysków jest kluczowe z punktu widzenia bezpieczeństwa. Duże firmy i instytucje często … Czytaj dalej