Secure Access Service Edge (SASE) – jak chmura redefiniuje bezpieczeństwo

Notepad++ naprawia mechanizm aktualizacji po ataku hakerów – co musisz wiedzieć?

Notepad++ naprawia mechanizm aktualizacji po ataku hakerów – co musisz wiedzieć?

Monitoring NHI – jak wykryć, że pod maszynę podszywa się człowiek?

Wraz z rosnącą rolą automatyzacji w organizacjach przybywa tożsamości maszynowych (Non-Human Identities, NHI) – kont serwisowych, tokenów API itp. Jednocześnie wzrasta ryzyko, że ktoś (pracownik lub atakuj...

Nowy Notatnik Windows: proste narzędzie, które stało się poważnym wektorem ataku

Notatnik (Notepad) przez lata był najprostszym edytorem tekstu w Windows – otwierasz, piszesz i zapisujesz plik .txt. W ostatnich wersjach Microsoft dodał do niego nowe funkcje, w tym obsługę Markdown oraz...

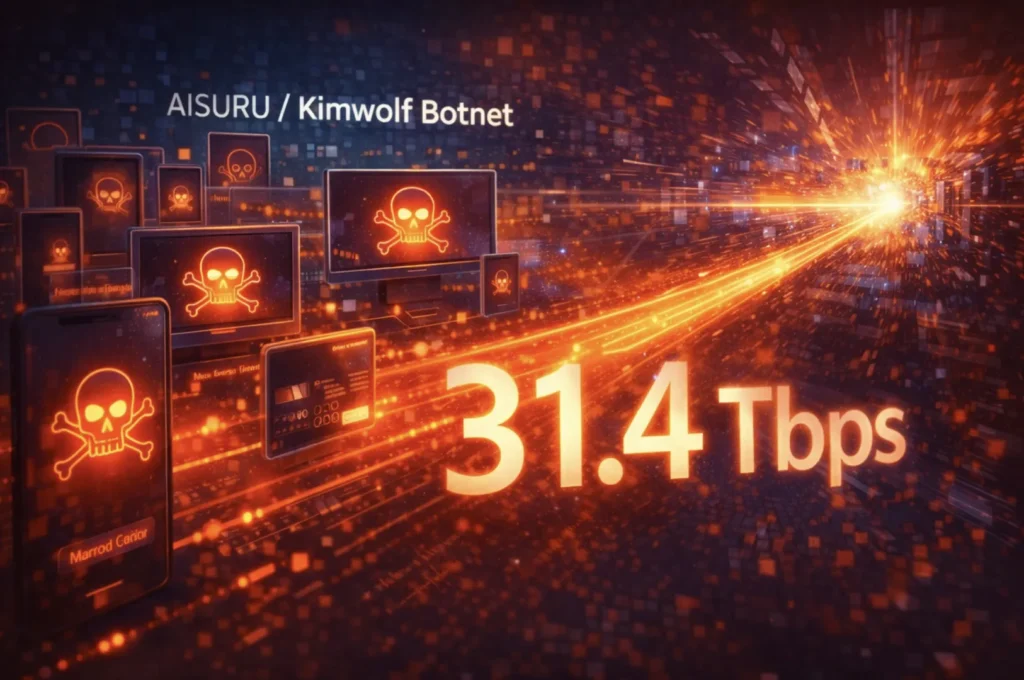

Botnet AISURU/Kimwolf przeprowadza rekordowy atak DDoS o wielkości 31,4 Tbps

W listopadzie 2025 roku świat cyberbezpieczeństwa był świadkiem jednej z największych dotychczas udokumentowanych kampanii rozproszonej odmowy usługi (Distributed Denial-of-Service, DDoS), którą przepro...

Nowy model biznesowy w atakach ransomware. Omawiamy raport Coveware

W ostatnim raporcie Coveware omówiony został nowy model biznesowy w atakach. Autorzy tekstu twierdzą, że samo wykradanie danych nie jest już lukratywnym podejściem, a grupy ransomware będą coraz częście...

Wyłudzanie danych płatniczych użytkowników Apple Pay

Analitycy z Malwarebytes ostrzegają przed nową falą oszustw phishingowych, w których przestępcy wykorzystują zaufane komunikaty o problemach z usługą Apple Pay oraz fałszywe rozmowy telefoniczne wsparcia...

Tematy na czasie

Sztuczna inteligencja a cyberbezpieczeństwo

Raport Microsoft Data Security Index – jak chronić dane w erze AI

Wraz z gwałtownym wzrostem liczby zastosowań sztucznej inteligencji organizacje stoją przed wyzwaniem, jak wykorzystać generatywne i agentowe technologie AI do zwiększenia produktywności i innowacji, nie w...

Hakerzy z Korei Północnej używają AI do generowania backdoorów PowerShell w kampaniach phishingowych

Najbardziej aktywny północnokoreański aktor zagrożeń, znany jako Konni (śledzony również pod nazwami takimi jak Opal Sleet, TA406 czy Earth Imp), rozszerzył swoje taktyki cyberataków, sięgając po narzędzi...

Reprompt – luka w Microsoft Copilot pozwalała kraść dane jednym kliknięciem

Specjaliści z Varonis Threat Labs odkryli nowy, niepokojący wektor ataku skierowany przeciwko Microsoft Copilot Personal - konsumenckiej wersji asystenta opartego na sztucznej inteligencji. Technika n...