Posty

Uwaga na ransomware od Black Basta!

Działalność Black Basta stała się głównym, nowym zagrożeniem w ciągu zaledwie kilku miesięcy. Dowody wskazują, że Cybergang w lutym 2022…

Czytaj więcej ›

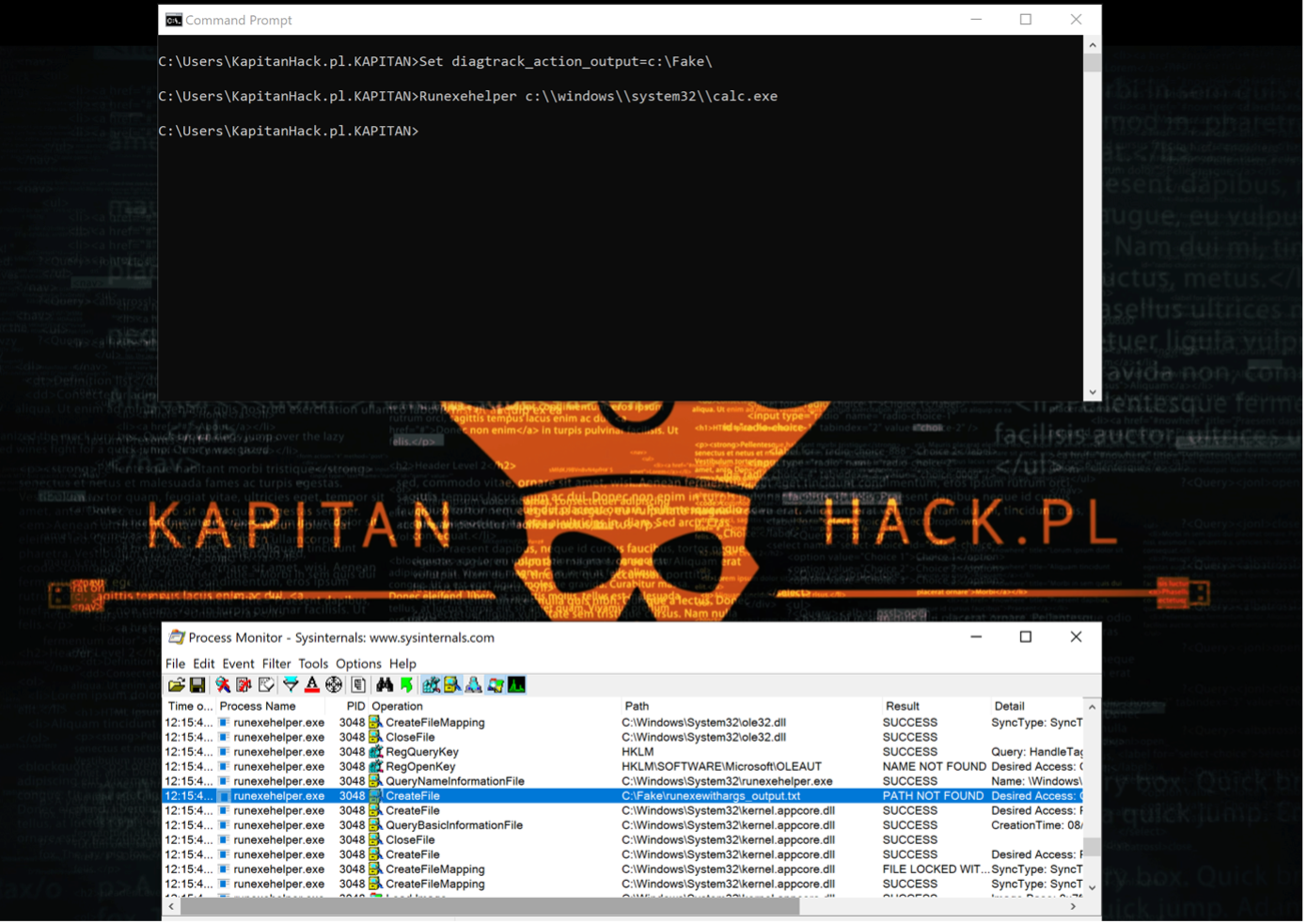

Kolejny LOLBIN umożliwia niekontrolowane uruchomienie malware na Windows

W dzisiejszym poście opiszemy i przetestujemy kolejną aplikację/plik wykonywalny, wbudowany w system operacyjny Windows o nazwie „runexehelper.exe”, który może pozwolić…

Czytaj więcej ›

Jak zabezpieczyć swój telefon – najlepsze praktyki Agencji Bezpieczeństwa Narodowego

Rok temu opisywaliśmy, w jaki sposób FBI uzyskuje dostęp do iPhone’ów oraz odzyskuje z nich wiadomości. Mimo iż Signal jest…

Czytaj więcej ›

Niebezpieczna funkcjonalność w Microsoft Office 365, która otwiera drogę dla ransomware

Ataki ransomware tradycyjnie dotyczą danych w punktach końcowych lub na dyskach sieciowych. Do tej pory zespoły bezpieczeństwa uważały, że zasoby…

Czytaj więcej ›

Hakerzy atakują serwery Exchange za pomocą BlackCat

Jak podaje Microsoft, grupa ransomware BlackCat uzyskuje dostęp do sieci firmowych wykorzystując niezałatane luki w zabezpieczeniach serwerów Exchange. Po uzyskaniu…

Czytaj więcej ›

Milion witryn na WordPresisie zagrożonych! Chciałoby się powiedzieć „znowu”.

Jak podaje Securityweek ponad milion witryn postawionych na WordPressie było narażonych poprzez krytyczną lukę w zabezpieczeniach wtyczki Ninja Forms. Uwaga,…

Czytaj więcej ›

Atakowanie kont usługowych gMSA w Active Directory

W poprzednim tygodniu na łamach naszego portalu ukazał się artkuł, w którym opisywaliśmy, jak zarządzać kontami usług (MSA i gMSA)…

Czytaj więcej ›

Symbiote – prawie niewykrywalny malware atakujący Linuksy

Administratorzy i Bezpiecznicy środowisk Linux powinni być postawieni w stan gotowości, a już na pewno powinni zapoznać się z poniższym…

Czytaj więcej ›

Filtrowanie URL i DNS, dlaczego to takie ważne?

Filtrowanie adresów URL ogranicza zawartość stron internetowych, do których użytkownicy mają dostęp. Odbywa się to poprzez blokowanie określonych adresów URL…

Czytaj więcej ›

Problemy z kontami backdoor w urządzeniach przemysłowych

Na Kapitanie Hacku najczęściej piszemy o włamaniach w środowisku biurowym. Dajemy rady jak zabezpieczyć Windowsy. Opisujemy wektory ataków, które rozpoczynają…

Czytaj więcej ›

Zarządzanie kontami usług (MSA i gMSA) w Active Directory

Managed Service Account (MSA) to specjalny typ konta Active Directory, którego można używać do bezpiecznego uruchamiania usług, aplikacji i zaplanowanych…

Czytaj więcej ›

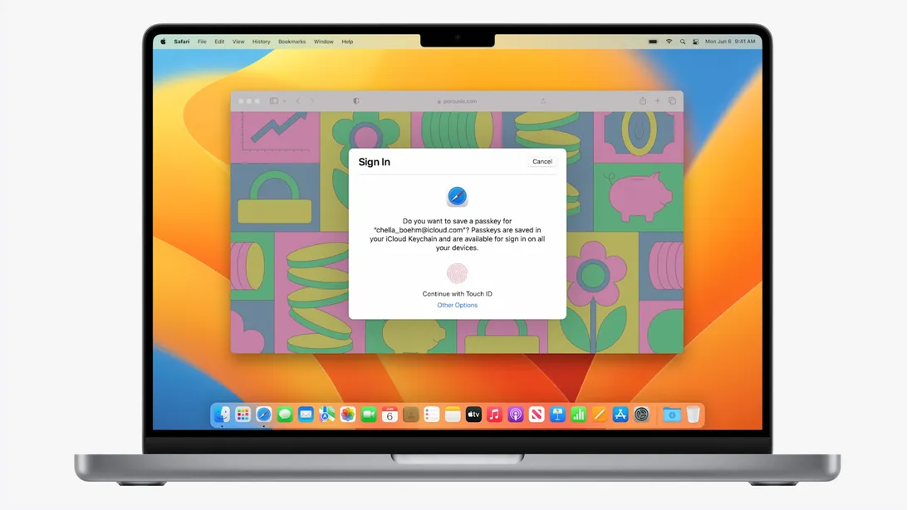

Czy Apple „Passkeys” pomoże na zawsze wyeliminować potrzebę używania haseł?

Podczas poniedziałkowej konferencji WWDC 2022 Apple zademonstrowało „klucze dostępu” (aplikacja Passkeys), nowy standard logowania biometrycznego, który może wreszcie na dobre…

Czytaj więcej ›

XLoader – stary botnet z nowymi sztuczkami

W lipcu 2021 roku pisaliśmy o botnecie o nazwie XLoader, który z powodzeniem ukrywał swoją infrastrukturę C2. Opisaliśmy dwie wersje…

Czytaj więcej ›

Uwaga na SMSFactory na Androida – subskrybuje usługi premium

Badacze bezpieczeństwa ostrzegają przed złośliwym oprogramowaniem na Androida o nazwie SMSFactory. Dodaje subskrypcje do rachunku, zapisując ofiary do usług premium.…

Czytaj więcej ›

Polonium atakuje cele w Izraelu

Badacze Microsoft twierdzą, że odkrył i wyłączył infrastrukturę OneDrive cyberprzestępcom atakującym organizacje w Izraelu. Badania wykonano w oparciu o wiktymologię…

Czytaj więcej ›