Posty

Instaluj łatki na atak wymierzony w procesory! Błąd sprzętowy dotyka wielu systemów korporacyjnych!

Niedawno ujawniony spekulacyjny atak- Retbleed wymierzony w procesory Intela i AMD. W tym kwartale Producenci zaczęli aktualizować oprogramowanie, aby rozwiązać…

Czytaj więcej ›

Kolejna łatka na aktywnie wykorzystywany zeroday umożliwiający eskalację uprawnień na Windows!

We wtorek Microsoft udostępnił nowy zestaw łatek w ramach lipcowego programu „Patch Tuesday”, w tym jedną na podatność klasy zero-day.…

Czytaj więcej ›

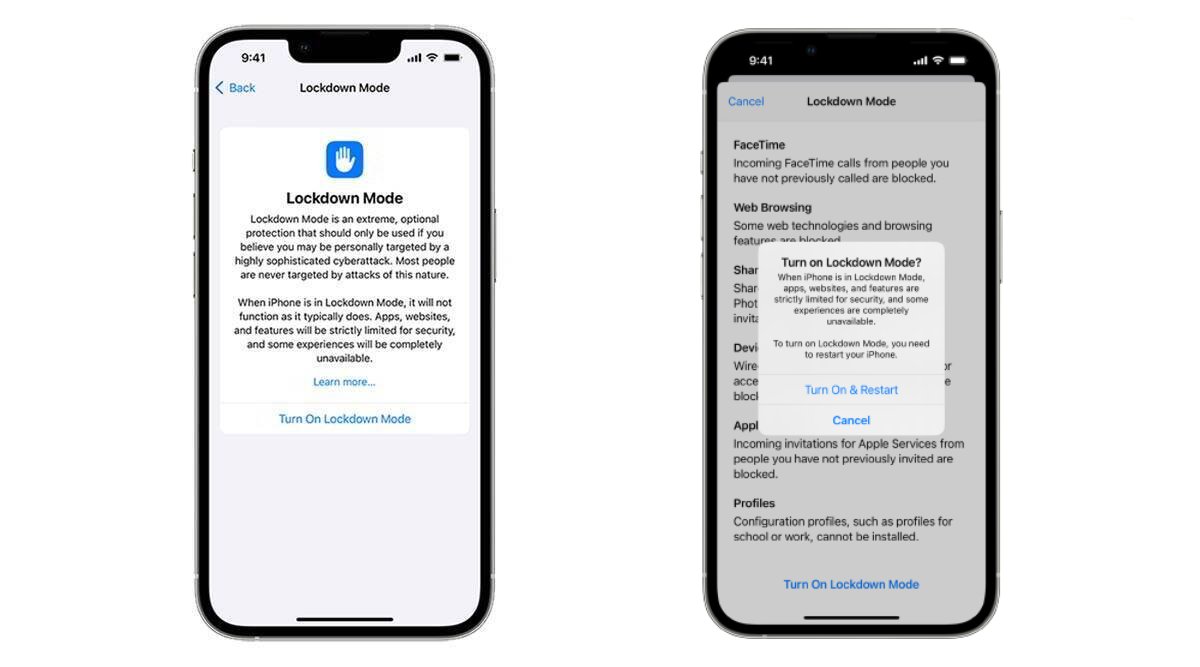

Nowa funkcja Apple „Lockdown Mode” ochroni Cię przed oprogramowaniem szpiegującym

Apple ogłosił wprowadzenie trybu "Lockdown", ustawienia bezpieczeństwa, które zapewnia dodatkową ochronę użytkownikom. Jest to szczególnie ważna funkcja dla tych, którzy…

Czytaj więcej ›

Koncepcja Zero Trust- Historia i przyszłość

„Termin »zero zaufania« jest obecnie używany tak często i tak powszechnie, że prawie stracił swoje znaczenie” tak brzmi teza artykułu…

Czytaj więcej ›

Luka w protokole ExpressLRS pozwala przejąć kontrolę nad dronem

Popularny protokół dla modelów samolotów i dronów sterowanych połączniem radiowym (RC) o nazwie ExpressLRS może zostać zhakowany w zaledwie kilku…

Czytaj więcej ›

Cloud Security Assessment: fundament bezpieczeństwa w chmurze

Tym artykułem rozpoczynamy kampanię o bezpieczeństwie chmury obliczeniowej. Czytelnicy Kapitana Hacka doskonale wiedzą, że z roku na rok wydatki przedsiębiorstw…

Czytaj więcej ›

Microsoft po cichu łata błąd, który umożliwia przeprowadzenia ataku NTLM Relay

Microsoft naprawił wcześniej ujawnioną lukę „ShadowCoerce” w ramach zbiorczych aktualizacji z czerwca 2022 r., która umożliwiała atakującym wykorzystanie techniki NTLM…

Czytaj więcej ›

Microsoft ostrzega przed złośliwym oprogramowaniem na Androida, które wykrada Twoje pieniądze.

Microsoft ostrzega, że złośliwe oprogramowanie typu Toll Fraud Malware jest jednym z najbardziej rozpowszechnionych na Androida. Staje się coraz bardziej…

Czytaj więcej ›

Złośliwy dokument MS Office przechowuje kod w właściwościach oraz omija zabezpieczenia Microsoft

W dzisiejszym artykule pokażemy na przykładzie specjalnie skonstruowanego dokumentu Microsoft Office (Word) jak atakujący mogą ominąć wbudowane zabezpieczenia Windows oraz…

Czytaj więcej ›

Uwaga na e-maile o naruszeniu praw autorskich! Instalują ransomware LockBit

Grupy przestępcze korzystające z ransomware LockBit 2.0 wykorzystują ciekawą sztuczkę, aby nakłonić ludzi do zainfekowania swoich urządzeń. Ukrywają ransomware w…

Czytaj więcej ›

Atak ramsomware – analiza przypadku Uniwersytetu w Maastricht

Do napisania tego postu skłoniły nas informacje, które pojawiły się w sobotę. Holenderski uniwersytet, który padł ofiarą masowego ataku oprogramowania…

Czytaj więcej ›

Uwaga na ataki na serwery Exchange i IIS oraz tworzone w nich backdoor’y

Badacze z Kaspersky odkryli nowy wariant złośliwego oprogramowania służącego do atakowania serwerów Exchange i IIS oraz tworzenia na nich backodoor’ów…

Czytaj więcej ›

Łamanie hasła PDF-a przy pomocy John The Ripper

O John the Ripper wspominaliśmy już raz opisując to narzędzie jako warte uwagi dla każdego pentestera. To szybki program do…

Czytaj więcej ›

Zorganizowana kampania malware atakuje chińskojęzyczne kraje

Specjaliści z Check Point Research opisali klaster złośliwych aktywności, który obserwowali od kilku lat. Kampania ma silne powiązania z chińską…

Czytaj więcej ›

Krytyczne luki w chmurze MEGA pozwalające na deszyfracje plików.

Firma MEGA wydała aktualizację bezpieczeństwa w celu wyeliminowania poważnych luk, które mogły ujawnić dane użytkowników, nawet jeśli dane były przechowywane…

Czytaj więcej ›