Posty

Krytyczna podatność w DNS na serwerach Microsoft. Umożliwia zdalne wykonanie kodu (RCE)

Nie ukrywamy, że administratorzy w firmach mają (lub będą mieli) co robić w tym tygodniu. Oczywiście współczujemy, bo już piąteczek.…

Czytaj więcej ›

Kolejne, krytyczne podatności RCE w serwerach F5 Big-IP

Nowoodkryte, krytyczne luki w platformie F5 Big-IP oraz Big-IQ umożliwiają nieautoryzowane wykonanie dowolnego kodu (bez uwierzytelnienia). Lepiej aktualizujcie systemy jak…

Czytaj więcej ›

USA planuje nową strategię zabezpieczenia infrastruktury krytycznej

W Stanach Zjednoczonych mają miejsce „rozmowy na szczycie”. Najwyższy urzędnik ds. Cyberbezpieczeństwa Białego Domu współpracuje z Komisją Papierów Wartościowych, a…

Czytaj więcej ›

McAfee zmienia właściciela. Przetasowania na rynku bezpieczeństwa

McAfee ponownie zmienia właścicieli. Transakcja jest warta 4 miliardy dolarów i obejmuje sprzedaż jednostki biznesowej. McAfee wczoraj ogłosił, że sprzedaje…

Czytaj więcej ›

Bug w aplikacji WiFi Mouse pozwala przejąć kontrole nad komputerem

Według badacza Christopher’a Le Roux’a, aplikacja mobilna o nazwie WiFi Mouse, która umożliwia użytkownikom kontrolowanie ruchów myszy na komputerze PC…

Czytaj więcej ›

Zestawienie tygodniowe 1 – 8 marca

Czy FIFA 21 oszukuje? No i okazuje się, że to najprawdopodobniej to moja wina, że tak słabo idzie mi w…

Czytaj więcej ›

Ten botnet wykorzystuje transakcje Bitcoin do ukrycia serwerów C2

Sprawa jest bardzo ciekawa. Szczególnie dla osób interesujących się kryptowalutami i systemami blockchain. Mianowicie, znany botnet używany do nielegalnych działań…

Czytaj więcej ›

Ataki hackerskie na serwery Exchange! Microsoft naprawia cztery aktywnie exploitowane błędy 0-day!

Administratorzy serwerów Microsoft Exchange On-premises – łatajcie Wasze serwery Exchange! Microsoft wydał właśnie awaryjne aktualizacje zabezpieczeń (poza oficjalnym programem wydań…

Czytaj więcej ›

Już wkrótce Wirtualny Komputer od Microsoft! Czy będzie bezpieczny?

Microsoft pracuje nad nowym, zwirtualizowanym środowiskiem pulpitu o nazwie „Cloud PC”. Chce jak najbardziej zabezpieczyć środowisko poprzez częste aktualizacje oraz…

Czytaj więcej ›

Jak oszukać użytkowników Amazon Alexa?

Amazon Alexa to asystent głosowy, podobny do Siri czy Google Assistant, który został wyposażony w szereg funkcjonalności aktywowanych za pośrednictwem…

Czytaj więcej ›

Zestawienie tygodniowe 23 luty – 1 marca

Facebook płaci za naruszenia prywatności W piątek sędzia federalny zatwierdził ugodę dotyczącą ochrony prywatności, przeciwko Facebookowi, w wysokości 650 milionów…

Czytaj więcej ›

Eksfiltracja danych przy użyciu protokołu ICMP i komendy ping.exe

Badając różne metody eksfiltracji danych, natknęliśmy się na pewien ciekawy proof of concept, który postanowiliśmy przetestować i opisać w dzisiejszym…

Czytaj więcej ›

FBI ostrzega o atakach TDoS, które mogą kosztować ludzkie życie

Zgodnie z ostrzeżeniem wydanym wspólnie przez DHS (ang. Department of Homeland Security) oraz FBI cyberprzestępcy na terenie całych Stanów Zjednoczonych…

Czytaj więcej ›

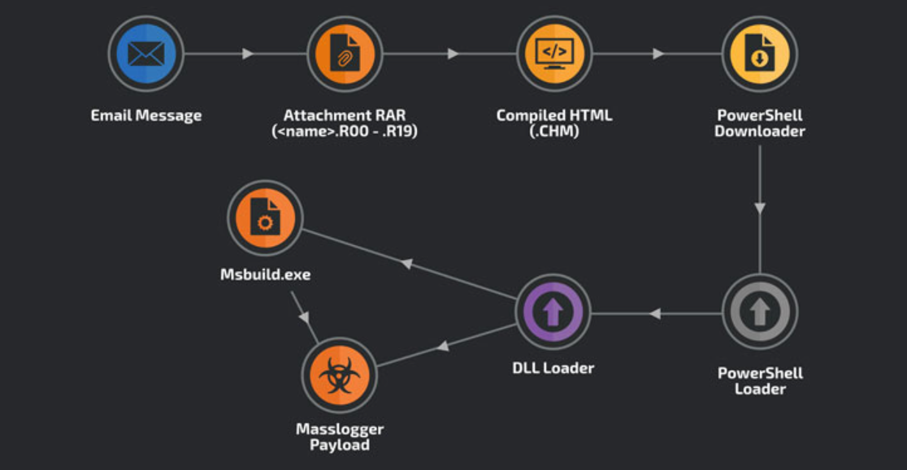

Ulepszony trojan MassLogger kradnie poświadczenia z Chrome i Outlook

Trojan MassLogger to sławny złodziej poświadczeń, który już od kwietnia 2020 atakuje systemy Windows w kampaniach phishingowych. Teraz pojawił się…

Czytaj więcej ›

Ciekawy sposób na ominięcie antywirusa oraz EDR’a na Windows! Przykład ataku i kradzieży poświadczeń

W dzisiejszym artykule opiszemy i pokażemy prosty oraz ciekawy sposób na ominięcie zabezpieczeń wbudowanego w Windows składnika pilnującego jego bezpieczeństwa…

Czytaj więcej ›