Posty

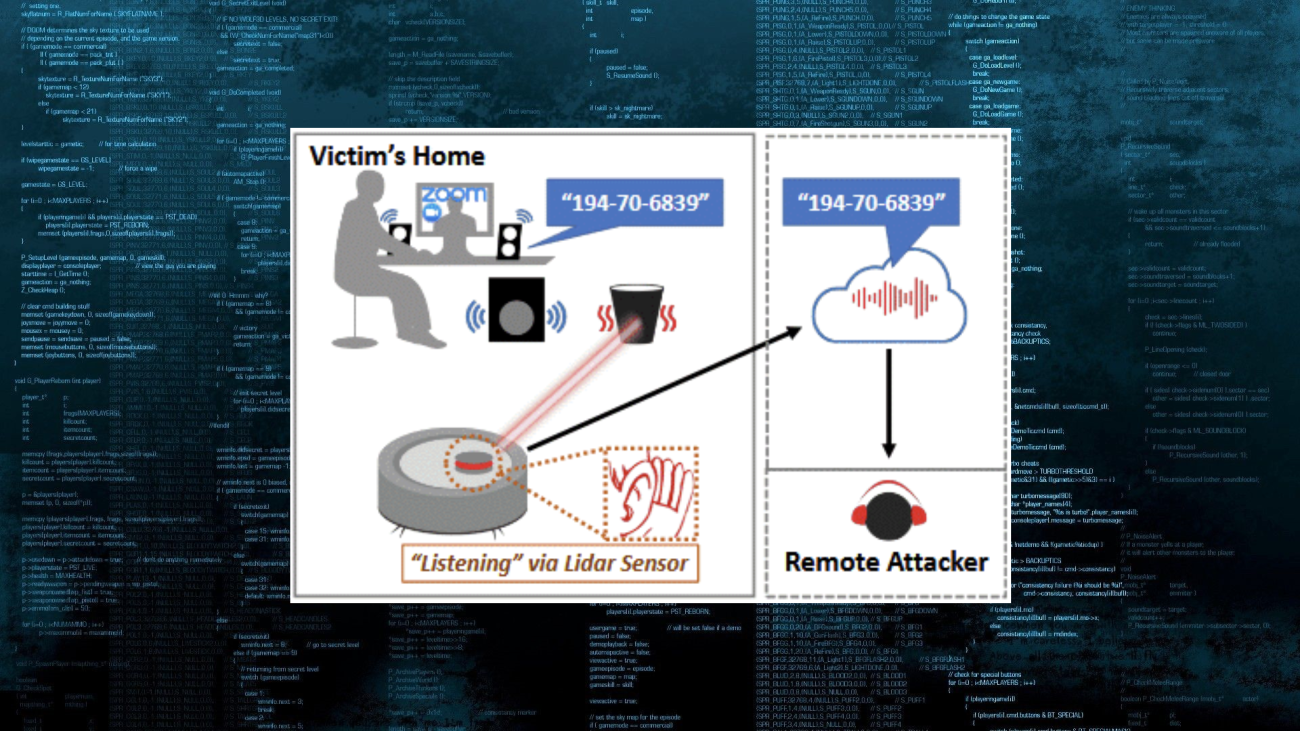

Nietypowy atak pozwala przekształcić autonomiczny odkurzacz w mikrofon do podsłuchu!

Ataki cybernetyczne ewoluują tak szybko jak cała otaczająca nas technologia. Metody włamań dostosowują się do urządzeń oraz do użytkowników, a…

Czytaj więcej ›

Problemy Vmware z wydawaniem poprawek

O serii wpadek przechodzących w prawidłowość. W poniedziałek VMware poinformował użytkowników, że pracuje nad poprawką krytycznej luki w zabezpieczeniach umożliwiającej…

Czytaj więcej ›

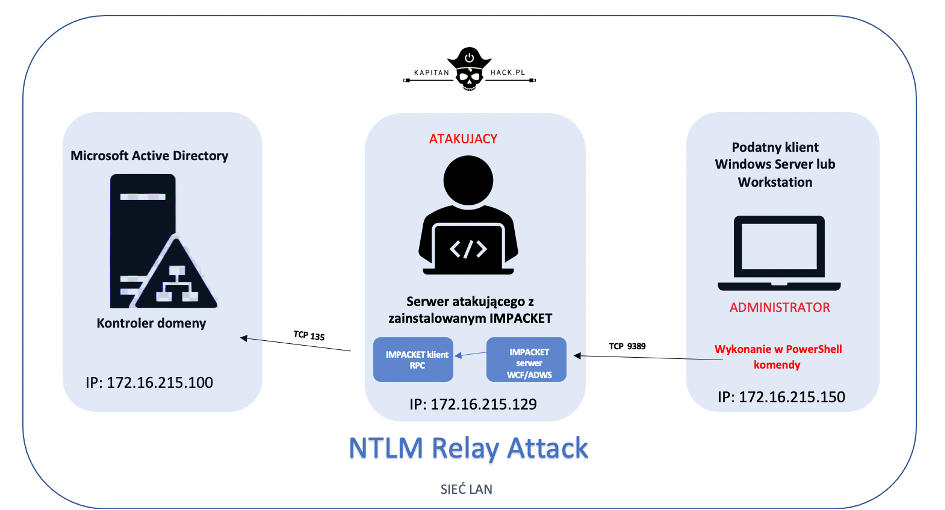

Przeprowadzenie ataku NTLM Relay z wykorzystaniem usług Active Directory Web Services/WCF

Protokół uwierzytelniania NTLM, z powodu swoich słabości, od kilku lat jest często używany przez zespoły RedTeam oraz atakujących w infrastrukturze…

Czytaj więcej ›

Zestawienie tygodniowe 16 – 23 listopada

Papieski Instagram Jak donosi "The Guardian" oficjalne konto papieża Franciszeka polubiło na Instagramie zdjęcie Natali Garibotto. Pani Natalia na zdjęciach…

Czytaj więcej ›

Nowa metoda na poznanie haseł lokalnych użytkowników Windows oraz administratorów?

Hasła użytkowników, w szczególności administratorów są jak klucze do królestwa, a po ich zdobyciu zawsze jest co robić :). O…

Czytaj więcej ›

Microsoft ostrzega użytkowników przed stosowaniem niektórych MFA

Dyrektor ds. Bezpieczeństwa tożsamości z Microsoft napisał ostatnio ostrzeżenie, które dotyczy rodzaju stosowanych zabezpieczeń MFA (ang. Multi-Factor Authentication). Firma z…

Czytaj więcej ›

SAD DNS – nowa technika ataku umożliwiającą zatruwanie pamięci podręcznej DNS

Naukowcy z Uniwersytetu Kalifornijskiego i Uniwersytetu Tsinghua odkryli serię krytycznych luk w zabezpieczeniach, które mogą prowadzić do ataków zatruwania pamięci…

Czytaj więcej ›

Nowy malware ModPipe atakuje punkty transakcji bezgotówkowych

Badacze zajmujący się cyberbezpieczeństwem z ESET ujawnili nowy rodzaj zaawansowanego, modułowego backdoora, który dotyczy oprogramowania Oracle do zarządzania punktami sprzedaży…

Czytaj więcej ›

Zestawienie tygodniowe 9 – 16 listopada

Microsoft informuje o atakach na firmy produkujące szczepionki Microsoft opublikował na swoim blogu informacje, że wykrył próby kradzieży cennych danych…

Czytaj więcej ›

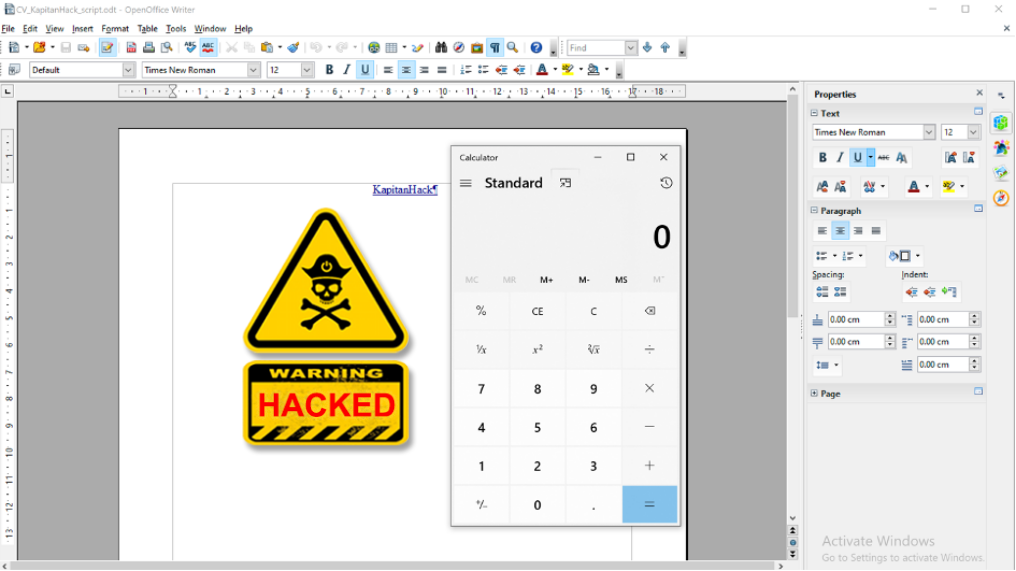

Luka RCE w OpenOffice!

Jeśli używasz na swoim komputerze pakietu OpenOffice powinieneś go jak najszybciej zaktualizować do najnowszej wersji, ponieważ to o czym poniżej…

Czytaj więcej ›

Jak być bezpiecznym w Social Media?

Internet pełen jest niebezpieczeństw i pułapek, jakie czekają na użytkowników korzystających z mediów społecznościowych. Sami wielokrotnie pisaliśmy o tym, w…

Czytaj więcej ›

Jak zapobiec stosowaniu wyciekniętych haseł w Active Directory

Wiele firm zastanawia się obecnie, jak zwiększyć bezpieczeństwo w całej organizacji, gdyż pandemia i sytuacja z pracą zdalną nabierają dynamiki…

Czytaj więcej ›

Poważna podatność RCE w Oracle WebLogic. Aktualizujcie serwery!

Serwery Oracle Weblogic są często używane przez firmy jako ujednolicona i rozszerzalna platforma do tworzenia, wdrażania i uruchamiania aplikacji biznesowych,…

Czytaj więcej ›

Zestawienie tygodniowe 2 – 9 listopada

Podatność w Oracle WebLogic wektorem ataku dla ransomware Securityweek informuje, że co najmniej jeden operator ransomware dodał do swojego arsenału…

Czytaj więcej ›

Ominięcie blokad użycia MSBuild.exe i wykonanie ładunku na Windows

W dzisiejszym artykule opiszemy ciekawy sposób na ominięcie blokad bezpieczeństwa Windows, które nie pozwalają na kompilację złośliwego kodu za pomocą…

Czytaj więcej ›