Posty

Zestawienie tygodniowe 22 – 28 października

Zainfekowane aplikacje w AppStorze. Krąży dość powszechne przekonanie o wyższości systemów Apple-a nad konkurencją pod wzglądem bezpieczeństwa. Niemniej nikt nie…

Czytaj więcej ›

Cyberwłamanie do samochodu. Jak się chronić? Co zrobić w takiej sytuacji?

Jeszcze niedawno, mówiąc o zabezpieczaniu samochodu przed włamaniami, mieliśmy na myśli zamykanie okien, blokowanie drzwi, ukrywanie cennych rzeczy czy włączanie…

Czytaj więcej ›

PING – jaką role pełni w cyberatakach?

Wiele osób nie zdaje sobie sprawy jak istotny z punktu widzenia bezpieczeństwa jest protokół ICMP. O jego strukturze, zawartości pakietów…

Czytaj więcej ›

Zestawienie tygodniowe 14 – 21 października

Avast potwierdza atak Czeski producent oprogramowania antywirusowego ogłasza drugi atak mający na celu zagrożenie uruchomieniu CCleaner. W opublikowanym dzisiaj oświadczeniu…

Czytaj więcej ›

Nowa funkcja Windows Defender odpowiedzią na zaawansowany malware. Opcja Tamper Protection dostępna globalnie

Kilka dni temu, w artykule tutaj, pisaliśmy o nowym zaawansowanym trojanie Nodersok oraz innych złośliwych oprogramowaniach, które w swoim działaniu…

Czytaj więcej ›

Ukrywanie aktywności w logach Microsoft. Czyli jak można ogłupić SIEM’a i systemy bezpieczeństwa

W tym artykule skupimy się na sposobach jakie używają cyberprzestępcy w celu zatajenia swojej aktywności w logach Microsoft. Na temat…

Czytaj więcej ›

Zestawienie tygodniowe 8 – 14 października

Tydzień bez wycieku tygodniem straconym - Imperva To trochę taki „odgrzewany kotlet” za to całkiem strawny, bo podany profesjonalnie. W…

Czytaj więcej ›

Słabości uwierzytelniania NTLM i nowe podatności w Microsoft

NTLM jest jednym z popularnych protokołów używanych przez komputery z systemem Windows do uwierzytelniania się w sieci. Jego wersja druga…

Czytaj więcej ›

W jaki sposób współczesne wirusy atakują i wyłączają ochronę antywirusową na komputerze?

O sposobach na obejście antywirusa przez złośliwe oprogramowane pisaliśmy w artykule tutaj. W tym artykule skupimy się na nieco innej…

Czytaj więcej ›

Cyber Fake as a service. Jaka przyszłość czeka sterowany przekaz

Wszyscy znamy pojęcie „fake newsów”. Informacje o farmach troll, internetowym hejcie i działaniach „piarowych” z wykorzystaniem nowoczesnych środków przekazu dominują…

Czytaj więcej ›

Zestawienie tygodniowe 1 – 7 października

Problemy z nowym wydaniem MS Użytkownicy systemu Windows 10 zaczęli zgłaszać problemy z uruchamianiem, drukowaniem i menu Start po zainstalowaniu…

Czytaj więcej ›

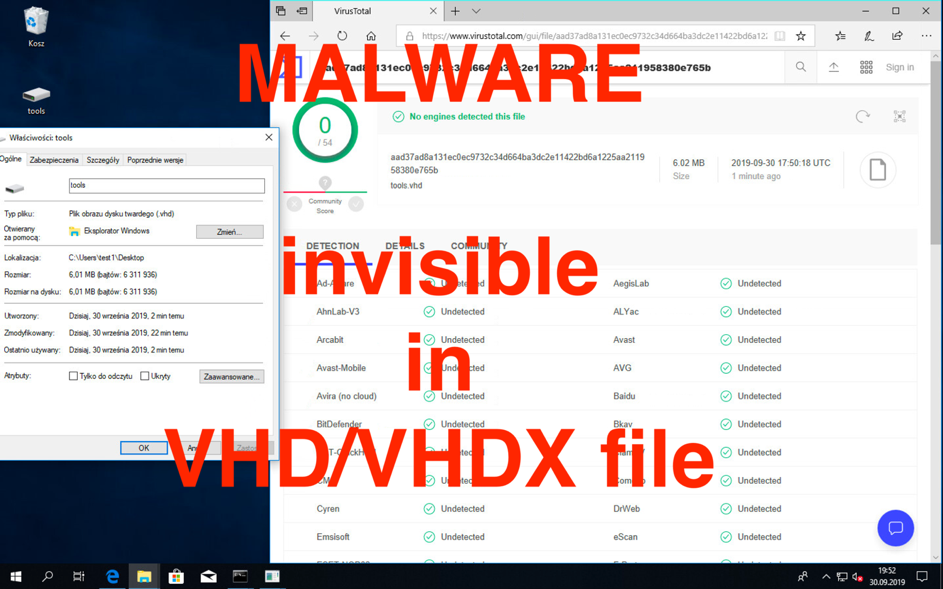

Złośliwe pliki umieszczone w plikach VHD(X) mogą ominąć zabezpieczenia systemów pocztowych oraz antywirusa!

W tym artykule opisujemy i testujemy nową metodę omijania skanerów bezpieczeństwa poczty i antywirusów – ukrywanie złośliwych plików wewnątrz pliku…

Czytaj więcej ›

Złamano szyfrowanie PDF – hackerzy mogą czytać i zmieniać treść chronionych dokumentów

Jeśli korzystasz z zabezpieczania dokumentów PDF hasłem lub podpisywania ich certyfikowanym podpisem za pomocą narzędzi do przeglądania PDF, to ten…

Czytaj więcej ›

Twoje wiadomości email z załącznikami nie docierają do adresata? Zapoznaj się z nowymi rozszerzeniami blokowanymi przez Microsoft

Całkiem niedawno Microsoft dodał prawie 40 nowych rozszerzeń do czarnej listy platformy Outlook. Celem jest oczywiście ochrona użytkowników poczty przed…

Czytaj więcej ›

Zestawienie tygodniowe 24 – 30 września

Problemy mBanku Commerzbank w ogłoszonej niedawno strategii zapowiedział sprzedaż mBanku. Chyba największym przeciwnikiem sprzedaży jest Niebezpiecznik.pl 🙂 W trzech kolejnych…

Czytaj więcej ›