Posty

Złośliwy backdoor Skip-2.0 na Microsoft SQL Server

Całkiem niedawno, zespół specjalistów z firmy ESET zajmujący się badaniem podatności przeanalizował próbkę nowego malware stworzonego specjalnie do przejmowania kontroli…

Czytaj więcej ›

Zestawienie tygodniowe 12 – 19 listopada

Kolejny duży atak ransomware na lokalne systemy rządowe w USA. W tym roku szerzą się ataki ransomware na amerykańskie gminy…

Czytaj więcej ›

Visa ostrzega o nowym sposobie kradzieży danych płatniczych! Wykryto już 16 zarażonych stron www

Zespół powołany przez organizację Visa w ramach projektu „Payment Fraud Disruption” opublikował swoje ostatnie odkrycie i zarazem ostrzeżenie dla klientów…

Czytaj więcej ›

Mój telefon zachowuje się dziwnie. Czy zostałem zhackowany?

Świadomość lub przypuszczenia, że nasz telefon został zhackowany, może w dzisiejszych czasach powodować nie lada problem, a u niektórych pewnie…

Czytaj więcej ›

Cyberatak na stronę Partii Pracy. Nowa odsłona Brexitu

Rzecznik Partii Pracy (partii opozycyjnej w Wielkiej Brytanii) potwierdził, że miał miejsce atak DDoS na stronę internetową oraz narzędzia i…

Czytaj więcej ›

Zestawienie tygodniowe 4 – 11 listopada

Biedronka i Rossmann nie informują o konkursach wiadomościami z błędami. Od kilku lat falami rozsyłane są SMS-y z informacją, że…

Czytaj więcej ›

Moja strona została zhackowana.. Co mam zrobić?

W ostatnim artykule o hackowaniu serwera webowego pisaliśmy o najczęstszych technikach oraz intencjach cyberprzestępców podczas ataków na strony www. Teraz…

Czytaj więcej ›

Ransomware uderza w Hiszpanii

4 listopada br. Ransomware zaatakował dwie duże hiszpańskie firmy. Pierwszym z nich jest Everis, firma konsultingowa w zakresie IT, należąca…

Czytaj więcej ›

Kradzież haseł użytkowników poprzez DPAPI

Na Kapitanie Hack’u dużo piszemy o bezpieczeństwie, zwłaszcza jeśli dotyczy ono haseł użytkowników. Poznanie haseł jest jednym z największych priorytetów…

Czytaj więcej ›

Bezpieczeństwo Firmware. Czy możemy coś z tym zrobić?

Cyberprzestępcy planując atak przeważnie szukają najprostszej ścieżki i wybierają cele, które są najbardziej odsłonięte oraz których przejęcie da im najwięcej…

Czytaj więcej ›

Zestawienie tygodniowe 29 października – 4 listopada

Akcja Znicz 2019. Rzadko piszemy o bezpieczeństwie fizycznym, ale liczby powiązane z kontrolą kierowców w długie weekendy nomen omen rozwalają.…

Czytaj więcej ›

Co zrobić jeśli haker włamał się do Twojej poczty, przejął ją i wyciekły z niej dane?

W poprzedni piątek, w kampanii Apteczka Security opisywaliśmy jak poradzić sobie w sytuacji, w której hacker przejmie kontrolę nad samochodem…

Czytaj więcej ›

Jak zhackować Web Server i jak się przed tym ochronić?

Trudno byłoby wyobrazić sobie dzisiejszy Świat bez stron internetowych. Przez ostatnich 20 lat Internet dotknął praktycznie każdego aspektu naszego życia…

Czytaj więcej ›

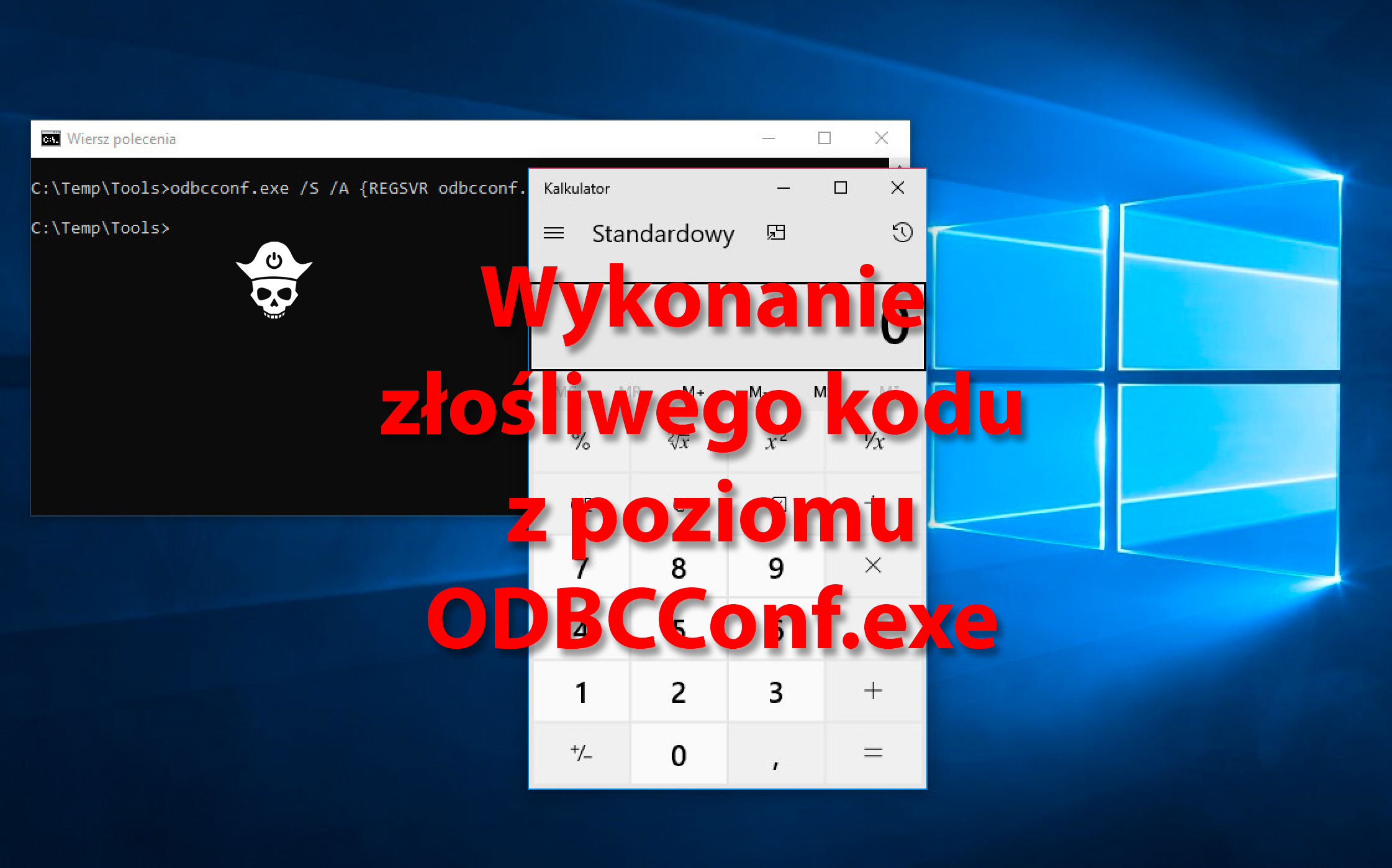

ODBCConf – sposób na obejście zabezpieczeń i wykonanie dowolnego kodu na Windows

Na kapitanie wielokrotnie pisaliśmy już o wbudowanych w system operacyjny narzędziach (LotL), które pozwalają cyberprzestępcom omijać zabezpieczenia. Dzisiaj, zgodnie z…

Czytaj więcej ›

Cyberatak w Gruzji

Od wczorajszego dnia Gruzja zmaga się, jak twierdzą niektórzy, z największym cyberatakiem w swojej historii. Atak jest porównywany z tym…

Czytaj więcej ›