Posty

Zestawienie tygodniowe 9 – 16 grudnia

Ataki na miasta w Stanach Zjednoczonych Cały czas pojawiają się nowe informacje o atakach ransomwarowych na miasta w USA. W…

Czytaj więcej ›

Krytyczne podatności pozwalające na zdalne wykonanie kodu zagrażają globalnym elektrowniom

W poniższym tekście nie będziemy pisać o Windowsach czy Androidzie, których popularności pod względem ataków i exploitów nie jest w…

Czytaj więcej ›

Ransomware „Snatch” potrafi wyłączyć ochronę na komputerze i skutecznie zaszyfrować pliki

Specjaliści cyberbezpieczeństwa z firmy SophosLabs wykryli oraz opisali nowy wariant znanego już ransomware o nazwie Snatch. Nowa technika polega na…

Czytaj więcej ›

Atak na użytkowników w sieci lokalnej poprzez sfałszowanie komunikacji LLMNR i NBT-NS. Przykład i porady.

W tym artykule przedstawimy ciekawy atak Man-in-the-middle (atak pośredniczący) służący do przejmowania poświadczeń użytkowników. Wciąż popularny i wykonywany w niezabezpieczonej…

Czytaj więcej ›

Zestawienie tygodniowe 2 – 9 grudnia

Cyber-akcje przeciwko Ukraińskim urzędnikom Grupa hakerska Gamaredon atakuje ukraińskich dyplomatów, urzędników rządowych i wojskowych oraz organy ścigania od połowy października…

Czytaj więcej ›

Malware Dexphot masowo infekuje urządzenia i niezauważalnie kopie kryptowaluty

Malware Dexphot został po raz pierwszy wykryty i opisany już w październiku 2018 roku. Jednak od tego czasu, jego aktywność…

Czytaj więcej ›

Metody na zrzut pamięci z procesu lsass.exe oraz wyciąganie z niego haseł użytkowników

W dzisiejszym artykule opiszemy różne metody pozwalające wykonać zrzut z pamięci procesu lsass.exe, który na końcu posłuży nam do dekodowania…

Czytaj więcej ›

Zestawienie tygodniowe 26 listopada – 2 grudnia

Kradzież 49 milionów dolarów w kryptowalucie Południowo-koreańska giełda kryptowalut Upbit ogłosiła, że hakerom udało się ukraść 49 milionów dolarów w…

Czytaj więcej ›

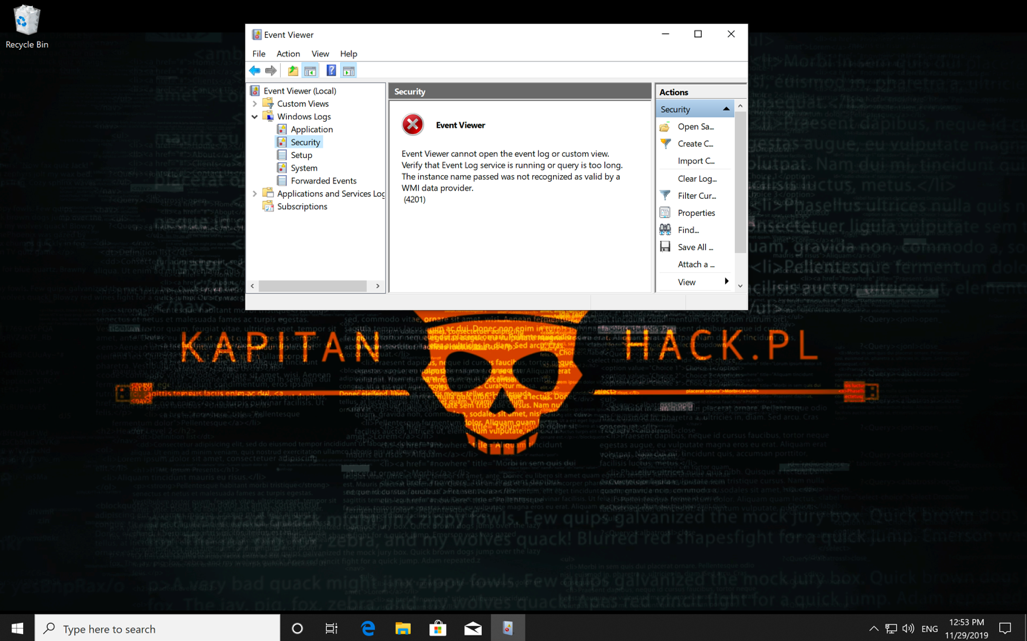

Nowy sposób na wyłączenie logów Security i oszukanie systemów bezpieczeństwa (w tym SIEM)

Istnieje nowy sposób w jaki malware po zdobyciu wysokich uprawnień w systemie Windows może wymazać cała aktywność w logach Security,…

Czytaj więcej ›

Jakie są oznaki zainfekowanego komputera i co robić w takiej sytuacji?

Kolejny artykuł z kampanii Apteczka Security skupia się na najbardziej powszechnym urządzeniu, które może paść ofiarą cyberprzestępców. Chodzi oczywiście o…

Czytaj więcej ›

Błąd aplikacji aparat na Androidzie pozwala innym aplikacjom nagrywać wideo bez wiedzy użytkownika!

Jedno z ciekawszych odkryć researcher’ów bezpieczeństwa w ostatnim czasie w bezpieczeństwie urządzeń mobilnych zaserwowało nam nową lukę w systemie Android.…

Czytaj więcej ›

Konkretnie o modelu Zero Trust Security

Dzisiaj napiszemy o koncepcji, która w środowisku cyberbezpieczeństwa wywołała w ostatnich latach pewnego rodzaju zmianę kierunku myślenia, nawet u największych…

Czytaj więcej ›

Ciekawa metoda na wykonanie ruchu bocznego i atakowanie komputerów w sieci – na przykładzie bezplikowego narzędzia SCShell i DNS-Shell

W dzisiejszym artykule opiszemy nową, ciekawą metodę, za pomocą której można wykonać ruch boczny w środowisku Windows i odpalić na…

Czytaj więcej ›

Zestawienie tygodniowe 19 – 26 listopada

DDoS - Raport za 3 kwartał 2019 roku. W skrócie, wymaganym przez formę zestawienia, podajemy wnioski płynące z obserwacji „rynku…

Czytaj więcej ›

Trywialny sposób na eskalację uprawnień w Windows ze zwykłego konta użytkownika lub „gość” do NT AUTHORITY\SYSTEM

Jeśli nie pamiętacie naszej zabawy z wyskakującymi oknami Windows, notatnikiem i eskalacją uprawnień do konta SYSTEM, czyli procesem consent.exe i…

Czytaj więcej ›