Ceny oferowane za exploity zero-day są wyższe niż kiedykolwiek wcześniej

Dobre wieści dla hackerów i poszukiwaczy podatności, ale straszne wieści dla producentów technologii. Firma Zerodium opublikowała nagrody za podatności zero-day, które oferuje w ramach swojego programu bug bounty. Kwoty są większe niż kiedykolwiek wcześniej!

Organizacja Zerodium jest teraz gotowa zaoferować nawet 2 miliony dolarów za w pełni działający exploit zero-day na urządzenia mobilne. Dotyczy to przede wszystkim przejęcia uprawnień, kradzieży danych z aplikacji WhatsApp, iMessage i innych tego typu.

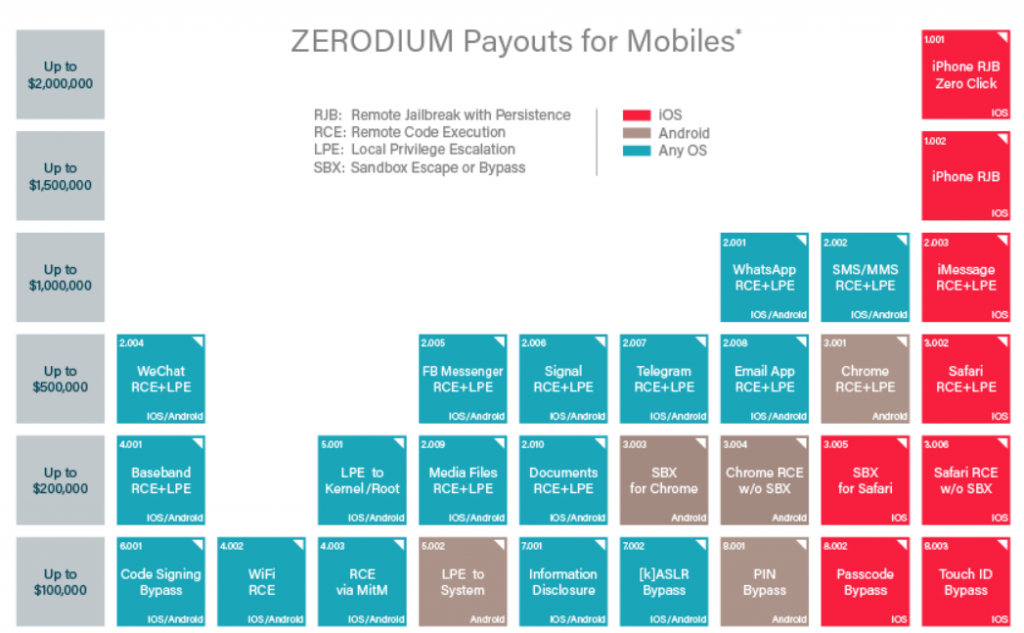

Polityka Zerodium polega na kupowaniu od hackerów i sprzedawaniu agencjom rządowym na całym świecie patentów na podatności zero-day. Najwięcej płacą za urządzenia mobilne, a w szczególności za zdalne jailbreak’i na IPhone. Więcej szczegółów na grafice poniżej.

Wcześniej firma oferowała 1,5 miliona dolarów za trwałe jailbreak’i iOS, które mogą być wykonywane zdalnie bez interakcji użytkownika (zero-click), ale teraz firma zwiększyła tę kwotę do 2 milionów dolarów. Nagroda za zdalny jailbreak systemu iOS, który wymaga minimalnej interakcji z użytkownikiem (one-click) wynosi 1,5 miliona dolarów. Kwota wzrosła o 50% w porównaniu z poprzednim rokiem.

Zerodium podwoiła również cenę za exploity zdalnego uruchamiania kodu (RCE), które przeznaczone są na aplikacje do wysyłania wiadomości, takie jak WhatsApp, iMessage i SMS/MMS dla wszystkich mobilnych systemów operacyjnych. Kwota w tym przypadku to 500 000 USD.

źródło: zerodium.com

Tak znaczna podwyżka cen za bug bounty spowodowana jest coraz większą popularnością aplikacji i urządzeń mobilnych, a także zwiększeniem poziomu zabezpieczeń i nakładu finansowego w tych systemach. Dodatkowo celem jest przyciągnięcie większej liczby naukowców, hackerów i bug hunterów.

Kwota płacona przez Zerodium za nabycie oryginalnych exploitów zero-day zależy od popularności i poziomu bezpieczeństwa danego oprogramowania lub systemu, a także od jakości przesłanego exploita, np. czy dzięki niemu można przejść całą ścieżkę killchain, czy dotyczy bieżących wersji, czy jest widoczny dla użytkownika itp.

Aby odebrać nagrodę pieniężną, odkrycie podatności musi być oryginalne i wcześniej niezgłoszone. Zerodium gotów jest zapłacić nawet większe kwoty, jeśli wykryta podatność dotyczyła będzie czegoś zupełnie wcześniej nieznanego i będzie miała krytyczny wpływ na działanie i bezpieczeństwo systemów mobilnych.