Apple wprowadza nową możliwość logowania do zewnętrznych aplikacji – „Sign in with Apple”. Zapewnia prywatność i bezpieczeństwo

W najbliższej przyszłości, obok opcji „login with Google” czy „login with Facebook”, pojawi się propozycja szybkiej rejestracji i logowania do nowych aplikacji oraz witryn za pomocą konta Apple ID.

Apple prezentując swoją nową usługę na konferencji WWDC zapewnia, że metoda chroni prywatność użytkowników, nie ujawniając ich rzeczywistych adresów e-mail stronom trzecim. Wszystkie dane personalne przekazywane aplikacjom ograniczane są do niezbędnego minimum.

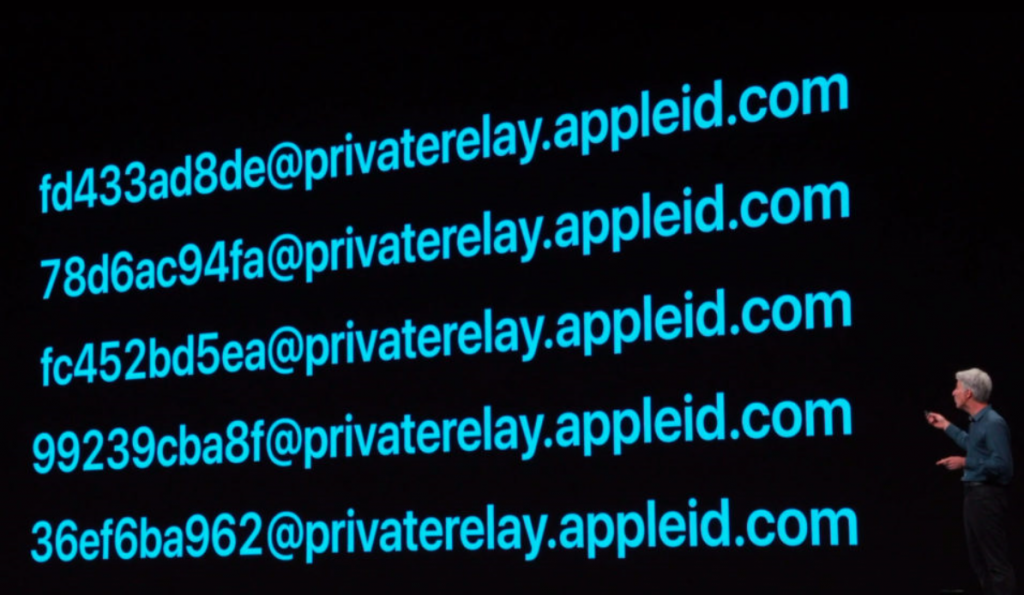

Cały sekret prywatności polega na tym, że gdy użytkownik wybierze sposób single-sign-on od Apple, to wygenerowany zostanie losowy, unikalny adres email, który będzie wewnętrznie przesyłał wszystkie zapytania od serwisu do pierwotnego maila z Apple ID. W każdej nowej aplikacji, generowany będzie nowy losowy email. Pozwala to kontrolować wykorzystywanie i „sprzedawanie” list mailingowych przez aplikację do rozsyłania spamu czy treści reklamowych.

Opcja będzie niedługo dostępna jako API dla deweloperów chcących zintegrować rejestrację i autoryzację użytkowników z ich kontem Apple ID. Pytanie tylko, czy jeśli ta metoda logowania zapewnia praktycznie całkowitą prywatność i nie pozwala na śledzenie użytkowników w aplikacji czy stronie www, to serwisy będą korzystać z niej chętnie. Logowanie za pomocą Google czy Facebook nastawione jest głównie na profilowanie treści reklamowych i często duże witryny mają korzyści z implementowania takie uwierzytelniania u siebie.

Użytkownicy Apple korzystający z „Sign in with Apple” będą mogli używać do logowania funkcji rozpoznawania twarzy (Face ID) oraz czytania linii papilarnych (Touch ID). To z pewnością duży plus.

Wkrótce przekonamy się, czy funkcja od Apple, zaprojektowana tak by przekazywać niezbędne minimum danych o użytkowniku do serwisów stron trzecich zdobędzie popularność. Czy jednak logowanie za pomocą social media, wprowadzane przez twórców aplikacji głównie ze względów na profilowanie treści, pozostanie powszechnym sposobem logowania.