Prowadzisz firmę lub kupujesz towar za granicą? Uważaj na telefony z zagranicznych numerów kierunkowych! Możesz słono zapłacić

W dzisiejszych czasach, gdy towar możemy kupić praktycznie wszędzie przez Internet np. w Chinach na Aliexpresie, łatwo paść ofiarą takiego ataku. Numer telefonu podajemy przy każdych zakupach. W szczególności warto uważać, gdy prowadzisz firmę i kontaktujesz się z kontrahentami z zagranicy. Z pewnością dzwoniący numer z zagranicy nie zaskoczy Ciebie tak bardzo jak zwykłego użytkownika. Opisywana w tym artykule metoda na okradanie użytkowników sieci komórkowych nie jest nowa, lecz nadal potrafi być skuteczna. Pomimo wprowadzanych blokad w sieciach telefonii komórkowej (czasami nie wszystkie są włączone domyślnie) przeciwko podejrzanym numerom okazuje się, że przestępcy wymyślają nowe, a użytkownicy nadal się na nie nabierają i co ciekawe robią to nieświadomie lub przez przypadek. W konsekwencji na koniec miesiąca przychodzi do Ciebie rachunek, który może wynosić nawet kilka tysięcy złotych.

Jak wygląda niebezpieczne połączenie?

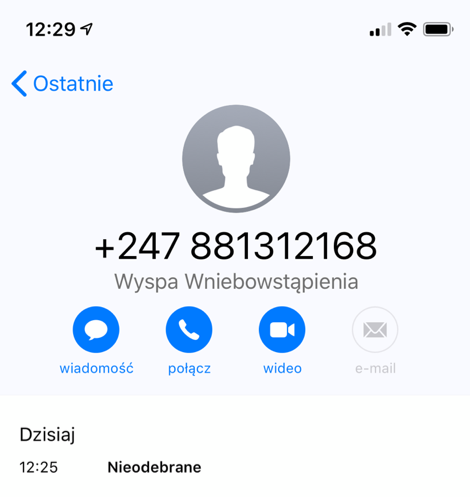

W ostatnim czasie zaobserwowaliśmy nasilone połączenia z numerów kierunkowych Wyspy Wniebowstąpienia (+247) lub Republiki Konga (+243). Poniżej przykład numeru wykonanego z Wyspy Wniebowstąpienia.

Ciekawostką jest to, że numery te można łatwo pomylić z numerami kierunkowymi z Płocka (24), zaś połączenia z Wybrzeża Kości Słoniowej (+225) łudząco przypominają połączenia z Warszawy (22).

Na czym polega oszustwo?

Tym razem przestępcy upatrzyli sobie w pierwszej kolejności firmy, które publikują w Internecie numery telefonów komórkowych. W dobie dzisiejszej cyfryzacji istnieje wysokie prawdopodobieństwo, że dokonują one zakupów i kontaktują się z kontrahentami z zagranicy. W całym natłoku pracy, gdy często wykonujemy podczas dnia połączenia numery takie mogą nie budzić podejrzeń. W szczególności telefony takie mogą nie budzić podejrzeń dla osób, które często podróżują. Oczywiście połączenia do tych użytkowników nie stanowią wyjątku. Atakowani są także użytkownicy z numerami prywatnymi. Na szczęście zdrowy rozsądek i spokój mogą tutaj nam pomóc i zaoszczędzić kłopotu. Lecz na czym polega metoda?

Metoda polega na wykorzystywaniu skłonności użytkowników do oddzwaniania na nieodebrane połączenia. Przychodzący numer najczęściej to tzw. „głuchy telefon” trwający bardzo krótko.

W sytuacji, kiedy oddzwonimy na taki numer usłyszymy sygnał rozłączenia. Warto pamiętać, że dopóki samemu nie rozłączymy się (nie naciśniemy symbolu czerwonej słuchawki), połączenie jest kontynuowane, a operator naliczy wysokie opłaty.

Opłata za takie połączenie może wynieść ponad tysiąc złotych.

Głuche telefony najczęściej wykonywane są w porze wieczornej, abyśmy na spokojnie mogli oddzwonić z samego rana, generując tym samym wysoką opłatę abonentową – pisze o tym także na swojej stronie Urząd Komunikacji Elektronicznej.

Porady dla użytkowników

- Włącz u swojego operatora linii komórkowej wszystkie blokady dotyczące podejrzanych połączeń

- Zanim oddzwonisz sprawdź podejrzany numer w Internecie – na pewno ktoś już wcześniej go opisał

- Jeśli się nie spodziewasz telefonu z zagranicy, a wyświetlony na twoim telefonie numer jest zadziwiająco długi – lepiej nie odbieraj.