Podstawy zabezpieczenia sieci Wi-Fi przed hackerami

Nie ma chyba dzisiaj firmy oraz gospodarstwa domowego bez prywatnej sieci bezprzewodowej. Wi-Fi jest niesamowitym rozwiązaniem i pozwala na swobodny dostęp do Internetu przez 24 godziny na dobę ze wszystkich urządzeń znajdujących się w zasięgu. To wszystko oczywiście bez używania kabli.

To, że Wi-Fi jest tak „bezproblemowa” i daje dużo swobody, wpływa na to jak ją traktujemy. Często zaniedbujemy i nieodpowiednio zabezpieczamy. Raz skonfigurowana sieć Wi-Fi, pozostawiana jest przez lata na pastwę losu (bo przecież działa w porządku i nikt nie narzeka).

Dla cyberprzestępców sieć bezprzewodowa jest atrakcyjnym wektorem ataku. Głównie ze względu na to, że sygnał z routera przenika przez ściany budynków i może być widoczny z poza terenu firmy lub domu. Istnieją więc punkty dostępowe, gdzie atakujący może podłączyć się do sieci organizacji z zewnątrz. To podstawowy powód, dla którego zabezpieczenie sieci Wi-Fi jest tak ważne.

Można się teraz zastanowić, co tak naprawdę zyska hacker podłączając się niezauważonym do prywatnej sieci Wi-Fi?

Jest wiele profitów, ale jednym z najbardziej oczywistych i najprostszych do przeprowadzenia dla przestępców jest podszywanie się pod inną osobę w Internecie. Uzyskując dostęp do domowej sieci, atakujący uzyskuje także adres IP przydzielony przez router dostawcy Internetu. To powoduje, że jego adres IP widoczny ze świata zewnętrznego jest tożsamy z adresem właściciela sieci domowej. Istnieje wiele spraw, gdzie niewinne osoby skończyły w więzieniu za przestępstwa (głównie kradzieże) popełnione przez Internet, które w rzeczywistości popełnił cyberprzestępca dostający się do domowej sieci Wi-Fi.

Kolejnym aspektem jest po prostu darmowe korzystanie z czyjegoś łącza i wykorzystywanie go do własnych celów. Skutkuje to pogorszeniem jakości transferu lub zwiększeniem opłat miesięcznych za Internet.

Często w sieci lokalnej urządzenia współdzielą zasoby plikowe lub nawet dostępne są zdalne logowania bez autoryzacji do innych urządzeń. Na to również zwracają uwagę atakujący.

Nie musimy chyba tłumaczyć jak niebezpieczne może być włamanie się do sieci Wi-Fi lub przechwycenie i podsłuchanie w niej ruchu w rozległej organizacji. Taki incydent może być początkiem zaplanowanego ataku hackerskiego, który zakończy się utratą reputacji, kradzieżą danych biznesowych czy w skrajnych przypadkach całkowitą kompromitacją i upadkiem firmy.

Zabezpieczenie sieci Wi-Fi nie jest trudne. Wystarczy przestrzegać kilku dobrych praktyk i nie iść na łatwiznę. Najpierw jednak warto poznać podstawowe zabezpieczenie Wi-Fi jakim są standardy szyfrowania WEP oraz WPA.

Co to jest WEP i WPA?

W sieciach bezprzewodowych możemy wyróżnić kilka wersji standardów szyfrowania połączeń. Dzięki nim, dane z Wi-Fi wysyłane w przestrzeń, są zabezpieczone przed nieautoryzowanym dostępem. Teoretycznie nikt z poza sieci Wi-Fi nie może podejrzeć komunikacji i przejąć prywatnych danych użytkowników. Istnieją cztery główne metody, różniące się przede wszystkim wykorzystywanymi protokołami i algorytmami szyfrowania:

- The Wired Equivalent Privacy (WEP) – pierwszy standard szyfrowania stosowany w sieciach bezprzewodowych. Powstał 1999r. w związku z rosnącą popularnością Wi-Fi i standardu IEEE 802.11. Stosowany jest w wielu urządzeniach do dziś, jednak z uwagi na liczne błędy oraz słaby algorytm szyfrujący RC4, nie powinien być używany.

- The Wi-Fi Protected Access (WPA) – wprowadzony w 2003r. przez organizację WiFi w celu poprawienia wszystkich błędów wcześniejszego standardu. Wykorzystuje TKIP (Temporal Key Integrity Protocol), PSK (pre-shared key) oraz uwierzytelnienie EAP. Podatny jest na ataki słownikowe.

- The Wi-Fi Protected Access 2 (WPA2) – wprowadza zmiany w metodach enkrypcji w stosunku do pierwszej wersji. Zamiast RC4 używane jest szyfrowanie AES. Też podatne na przechwycenie pakietu podczas uwierzytelniania i słownikowe łamanie klucza, aczkolwiek jest to dużo trudniejsze niż w przypadku WPA.

- The Wi-Fi Protected Access 3 (WPA3) – wprowadzany do nowych urządzeń od 2018 roku. Dodaje dodatkowe zabezpieczenie, które uniemożliwia łamanie hasła offline za pomocą słowników.

Z taką wiedzą jesteśmy już w stanie stwierdzić, że odpowiednio zabezpieczona sieć powinna korzystać ze standardu WPA2 lub WPA3.

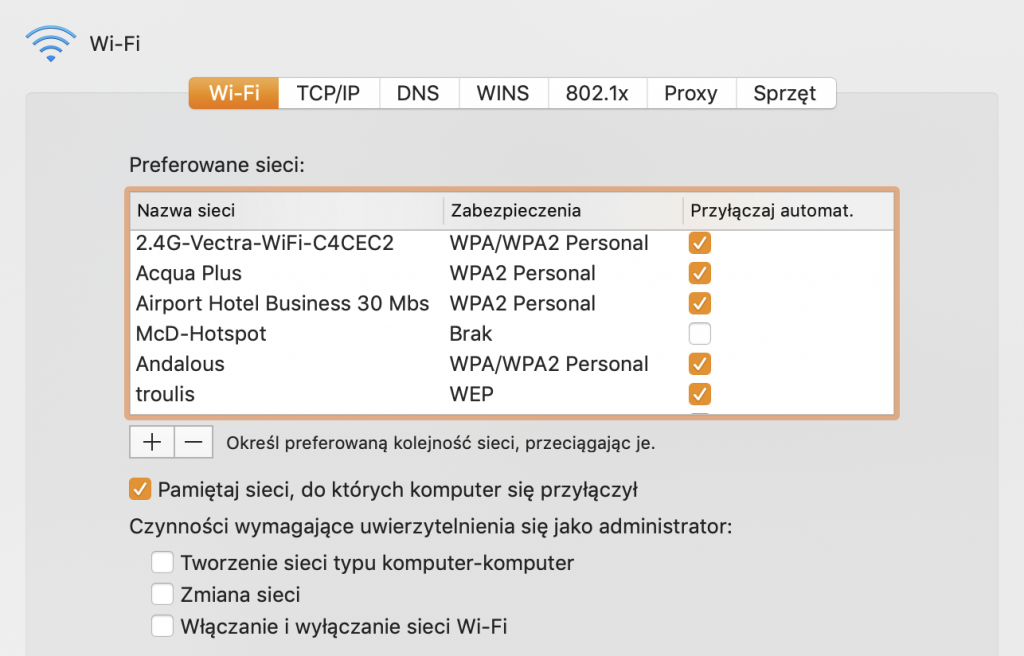

Aby sprawdzić jaką metodę wykorzystuje dana sieć wystarczy na dowolnym urządzeniu z kartą Wi-Fi przejrzeć dostępne sieci w okolicy i klikając na ich właściwości odczytać standard szyfrowania.

Podstawy zabezpieczenia sieci Wi-Fi

- Jeśli Twoja sieć nie posługuje się standardem WPA2 możesz bez problemu zmienić to w ustawieniach routera hostującego sieć. Pamiętaj, aby nigdy nie używać standardu WEP. Istnieją proste metody na złamanie go w kilka minut.

- Zmień hasło do sieci Wi-Fi na bardziej skomplikowane. Zazwyczaj hasła w sieciach domowych są za proste, gdyż nie ma żadnych wymogów co do ich złożoności. Zalecane jest jednak stosowanie różnych znaków, cyfr, dużych i małych liter oraz nawet cykliczne zmiany hasła.

- Ukryj nazwę swojej sieci. Każdy router ma możliwość ukrycia nazwy swojej sieci, tak aby nie była ona dostępna publicznie. Jest to spore utrudnienie dla cyberprzestępców, gdyż oprócz hasła muszą wtedy poznać jeszcze nazwę sieci, którą chcą przejąć.

- Zaktualizuj swój router. Przede wszystkim dotyczy to starszych urządzeń, które zawierać mogą znane podatności pozwalające na zdalne włamanie się do nich, a tym samym przejęcie uprawnień administracyjnych w sieci.

- Wprowadź filtrowanie urządzeń po adresach MAC. Zaawansowane opcje w konfiguracji sieci Wi-Fi pozwalają na stworzenie białej listy adresów MAC. Jeśli tylko nie będzie to dla Ciebie problematyczne i użytkownicy w sieci łączą się stale z tych samych urządzeń, to warto wprowadzić takie restrykcje. Zablokuje to możliwość dostępu do sieci urządzeniom z zewnątrz.

- Sprawdź czy Twoja sieć nie zawiera nieautoryzowanych punktów dostępowych (ang. rogue access point). Są to dodatkowe urządzenia podłączone do sieci, transmitujące tę samą sieć Wi-Fi, bez wiedzy administratora. Najczęściej są to niewielkie karty sieciowe z anteną, podłączone bezpośrednio do routera lub komputera przyłączonego do sieci. Takie punkty są furtką dla atakującego i stanowią duże zagrożenie, ponieważ obchodzą zabezpieczenia sieciowe w organizacji. W ich wykryciu może pomóc darmowe oprogramowanie o nazwie NetSpot.