Złamano szyfrowanie PDF – hackerzy mogą czytać i zmieniać treść chronionych dokumentów

Jeśli korzystasz z zabezpieczania dokumentów PDF hasłem lub podpisywania ich certyfikowanym podpisem za pomocą narzędzi do przeglądania PDF, to ten artykuł dotyczy właśnie Ciebie. Specjaliści z Niemiec opracowali nowe obejście, które pozwala nieuprawnionym osobom złamać enkrypcję PDF i uzyskać dostęp do treści, a nawet przerabiać ją bez ingerencji w podpis cyfrowy pliku. Atak nazwany został PDFex. O podatnościach i exploitach wykorzystywanych w dokumentach PDF pisaliśmy także tutaj.

Zespół specjalistów odpowiedzialnych za znalezienie podatności i opracowanie techniki łamania zabezpieczeń PDF, podzielił atak na dwie oddzielne metody. Jedna z nich potrafi oszukać popularne przeglądarki PDF na desktopy i otworzyć zabezpieczony hasłem dokument bez posiadania hasła (opisano go tutaj. Druga technika polega na obejściu walidacji podpisów cyfrowych w dokumentach PDF. Szczegóły przedstawiono pod linkiem.

Szyfrowane PDF-y nie są już bezpieczne

Sam atak polega na wykorzystaniu słabości standardu PDF i nie dotyczy tak naprawdę łamania zabezpieczeń, które aplikacje dodają do dokumentów. W testach, twórcom ataku udało się uzyskać dostęp do szyfrowanego PDF-a w 21 popularnych desktopowych przeglądarkach PDF. Aplikacje podatne na atak to między innymi Adobe Acrobat czy wbudowane przeglądarki PDF w Chrome oraz Firefox.

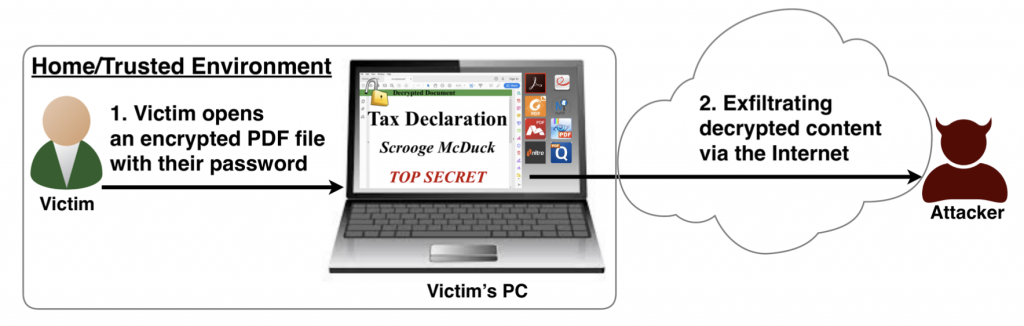

PDFex wykorzystuje fakt, że część zaszyfrowanego pliku PDF jest dostępna do manipulacji bez posiadania hasła. Jest to możliwe jednak tylko po tym, jak osoba mająca hasło otworzy plik. Mówiąc dokładniej, specyfikacja PDF umożliwia mieszanie treści zaszyfrowanych ze zwykłym tekstem. W połączeniu z funkcją PDF, która umożliwia ładowanie zasobów zewnętrznych poprzez HTTP, atakujący przeprowadzają bezpośredni atak eksfiltracyjny, gdy ofiara tylko otworzy plik.

Ingerencja w podpisany dokument

Druga z technik PDFex pozwala na podstawie posiadanego podpisanego dokumentu PDF, stworzyć dokument o zmodyfikowanej treści i podpisać go w imieniu tego samego użytkownika, firmy, podmiotu. Praktycznie każda z aplikacji do przeglądania i weryfikowania PDF jest podatna na ten atak.

Jako przykład i demonstracja ataku badacze użyli dokumentu PDF podpisanego przez [email protected]. Treść zamówienia została zmieniona w ten sposób, że atakujący powinni otrzymać od firmy Amazon miliony dolarów. Wszystko to bez naruszania podpisu cyfrowego. Twórcy twierdzą, że tylko osoba, która zna i rozumie szczegóły dotyczące formatu PDF może wykryć taką modyfikację.

Jak się chronić?

Badacze odpowiedzialni za opracowanie exploita współpracują z organizacją BSI-CERT w celu kontaktu ze wszystkimi vendorami i dostarczeniu im proof-of-concept podatności, tak aby mogli załatać swoje aplikacje do przeglądania PDF. Niektóre aplikacje z pewnością już otrzymały swoje aktualizacje. Należy więc jak najszybciej podnieść je do najnowszych wersji.

Nie ma metody na ochronę przed takimi rodzajami ataków. Jedynym sposobem wydaje się stosowanie dodatkowej warstwy zabezpieczeń, jak na przykład szyfrowanie komunikacji TLS oraz szyfrowanie danych na dyskach twardych, czyli tak naprawdę nic poza dobrymi praktykami.