Istnieje nowy sposób w jaki malware po zdobyciu wysokich uprawnień w systemie Windows może wymazać cała aktywność w logach Security, a wręcz wyłączyć jej możliwość rejestrowania przez system!

Chyba nie ma nic gorszego w bezpieczeństwie jak brak logów z systemu, w którym zadziało się coś „złego” i nie możemy przeprowadzić inwestygacji. O słabościach polegających na poleganiu jedynie na logach Microsoft pisaliśmy w artykule „Ukrywanie aktywności w logach Microsoft. Czyli jak można ogłupić SIEM’a i systemy bezpieczeństwa”

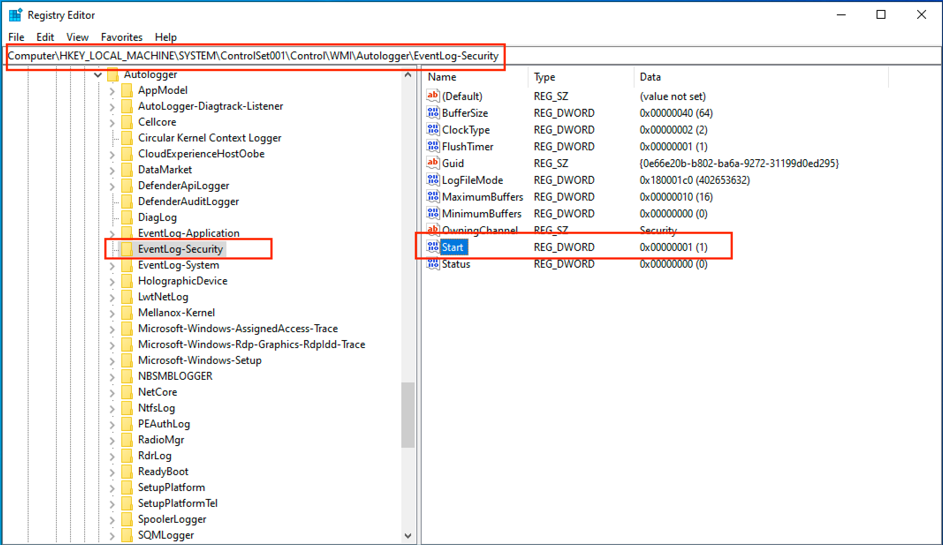

Okazuje się, że istnieje nowa metoda umożliwiająca cyberprzestępcy na wyłączenie auditingu w systemie operacyjnym (rejestrowania aktywności w natywnych logach Microsoft). Zmieniając wartość wpisu „Start” w gałęzi w rejestrze systemowym Windows:

„HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\WMI\Autologger\Eventlog-Security”

na „0” lub usuwając z gałęzi dowolny inny klucz spowodujemy, że po restarcie komputera Windows przestanie tworzyć nowe wpisy w logu Security.

Możemy w podobny sposób wyłączyć inne logi np. Aplikacyjny, Systemowy.

Scenariusz

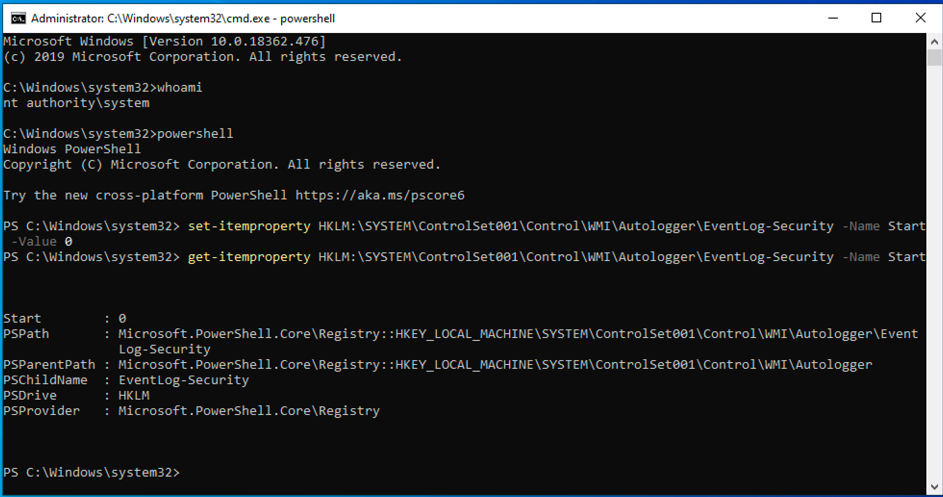

Do wykonania operacji zmiany wartości klucza użyliśmy poświadczeń SYSTEM na Windows 10. W niektórych wersjach Windows można wykonać operację na normalnych uprawnieniach zalogowanego użytkownika!

Zmianę dokonaliśmy z PowerShell za pomocą poniższej komendy.

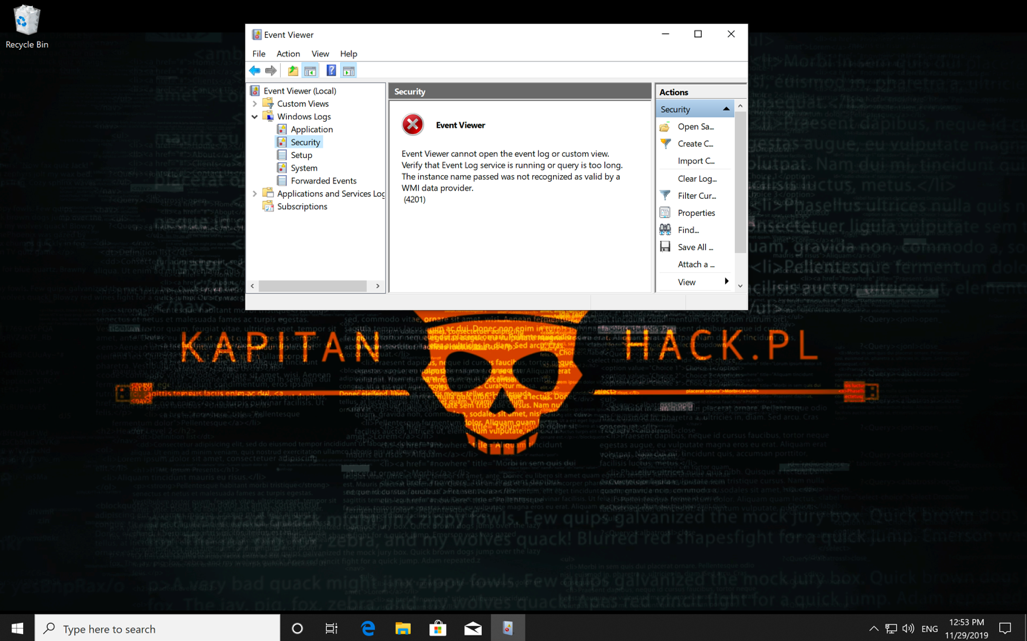

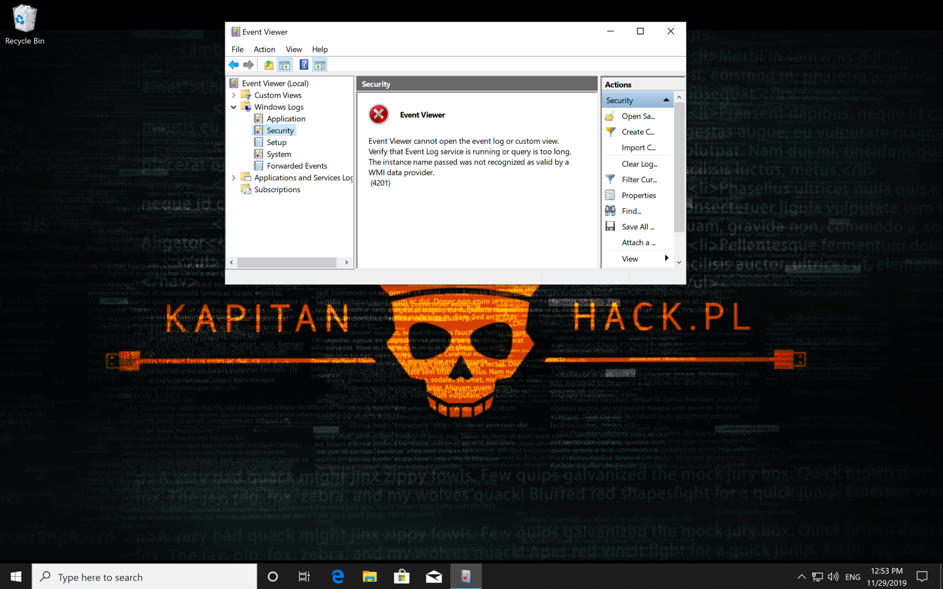

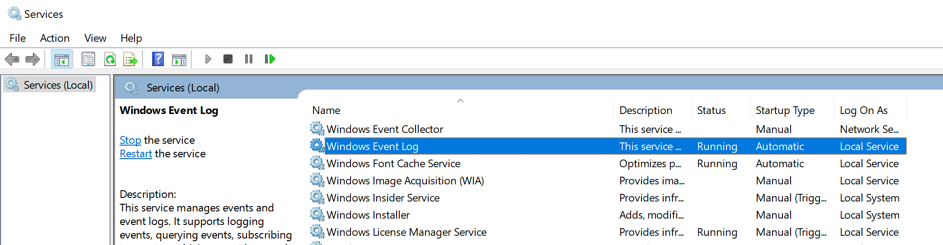

Po tym kroku należy zrestartować komputer. Wynik po restarcie prezentuje poniższy zrzut ekranu.

Jak widać na powyższym ekranie próbując wejść w log Security otrzymujemy komunikat błędu 4201. Logi nie są generowane w systemie! Dzieje się tak ponieważ usługa Windows Event Log, odpowiedzialna za rejestrowanie logów w systemie przy starcie nie bierze pod uwagę tego konkretnego logu (w naszym przypadku logu Security).

Jak sobie radzić z problemem?

Dodanie reguł monitorujących zmiany w wartościach kluczy gałęzi rejestru „HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\WMI\Autologger” w SIEM z pewnością będzie dobrą praktyką. Drugi sposób to wdrożenie rozwiązania do bezpieczeństwa posiadającego możliwość rejestrowania zaawansowanych logów niezależnych od logów Microsoft. Ponadto warto zastosować porady z artykułu tutaj oraz tutaj.