Jakie zdarzenia z logu Windows Security warto monitorować i analizować?

Najczęstszy schemat wykrywania i reagowania na incydenty bezpieczeństwa polega na naprawianiu szkód i szukaniu przyczyn ataków, które nastąpiły kilka tygodni … Czytaj dalej

Najczęstszy schemat wykrywania i reagowania na incydenty bezpieczeństwa polega na naprawianiu szkód i szukaniu przyczyn ataków, które nastąpiły kilka tygodni … Czytaj dalej

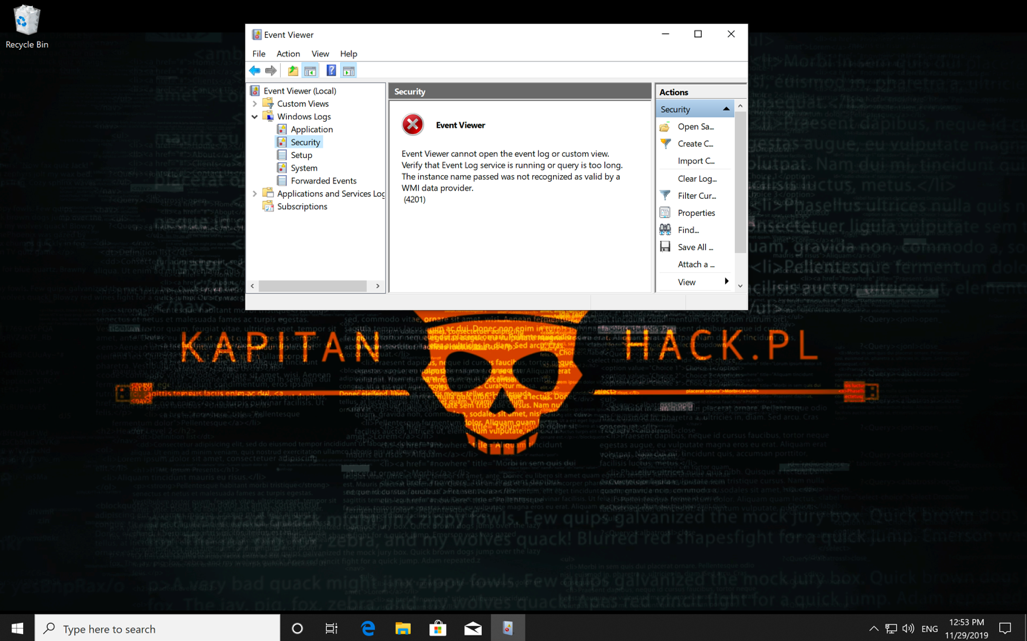

Istnieje nowy sposób w jaki malware po zdobyciu wysokich uprawnień w systemie Windows może wymazać cała aktywność w logach Security, … Czytaj dalej

Randy Franklin Smith to uznany na całym świecie ekspert w zakresie bezpieczeństwa i kontroli systemów Windows oraz ochrony Active Directory. … Czytaj dalej

Zapytaliśmy specjalistę z firmy Appeal – Grzegorza Szafrańskiego: Jak podejść do analizy logów Microsoftu, jaką mamy alternatywę dla natywnego audytu? … Czytaj dalej

Odpowiedź na to pytanie zaciekawi na pewno niejedną osobę zajmującą się bezpieczeństwem IT, ale zanim przejdziemy do wyjaśniania tematu warto … Czytaj dalej

Odpowiedź na to pytanie zaciekawi na pewno niejedną osobę zajmującą się bezpieczeństwem IT. Podczas naszej wieloletniej pracy z systemami bezpieczeństwa … Czytaj dalej