Połowa stron z modułem WebAssembly używana do złośliwych celów

Sprawa jest poważna, ponieważ okazuje się, że wiele popularnych stron internetowych korzysta z modułu mającego zwiększyć wydajność i szybkość witryny w celach świadczących o złośliwym działaniu. Czy administratorzy stron są tego świadomi czy nie, tego już nie wiemy.

Całość dotyczy świeżej technologii o nazwie WebAssembly opracowanej w 2017 roku przez kolaborację 4 największych vendorów przeglądarek internetowych. W 2019 roku technologia została zatwierdzona przez W3C (World Wide Web Consortium) jako standard i jest aktualnie wspierana przez wszystkie przeglądarki zarówno na desktop jak i mobile.

Celem stosowania WebAssembly jest przyspieszenie działania stron internetowych w skutek zmiany kompilacji i transmisji kodu z serwerów webowych do przeglądarek. Dane wynikowe mają być szybciej prezentowane użytkownikom. Szczególnie tyczy się to skomplikowanego kodu obciążającego CPU, zamrażającego naszą przeglądarkę. JavaScript nigdy nie był przystosowany do optymalizacji pod kątem czasu wykonywania obliczeń, dlatego właśnie używanie WebAssembly w niektórych przypadkach może przynieść zaskakujące rezultaty.

Z badań przeprowadzonych na Uniwersytecie Technicznym w Braunschweig dowiedzieliśmy się o interesujących statystykach.

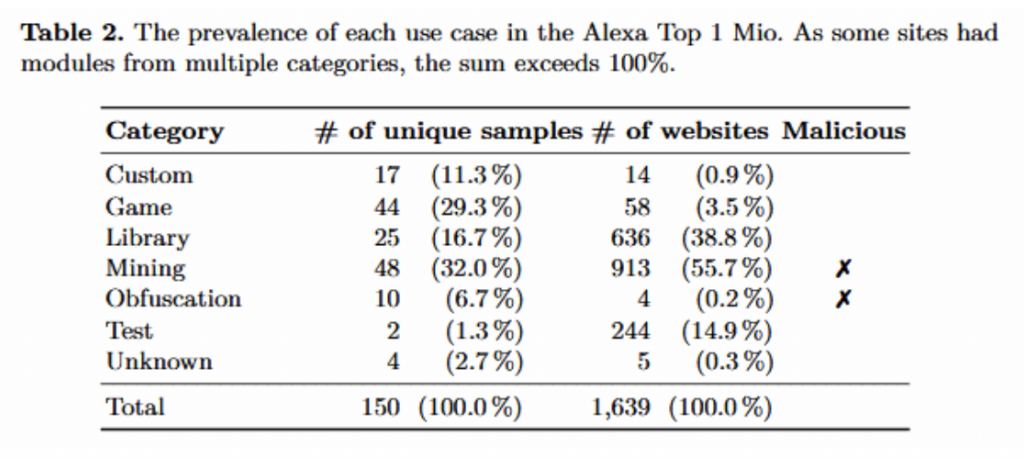

Badania miały na celu sprawdzenie popularności technologii WebAssembly po około roku od jej oficjalnego wprowadzenia. Pomiarów dokonano na witrynach znajdujących się na Top 1 Million w rankingu najpopularniejszych witryn według alexa.com. Okazało się, że modułu używa 1639 witryn z listy, co nie jest imponującą ilością na pierwszy rzut oka. Jednak patrząc na większą, globalną skalę jest to dowód, że badana technologia jest używana na dużej ilości stron internetowych, po których chodzą użytkownicy.

Badacze poszli o krok dalej i badali naturę kodu, który jest ładowany na stronę przez moduł WebAssembly. Wyniki są zaskakujące. Przedstawiamy je w tabeli poniżej.

źródło: www.sec.cs.tu-bs.de/pubs/2019a-dimva.pdf

Widzimy, że ponad połowa kodu WebAssembly używana jest na witrynach w celu złośliwego kopania kryptowalut na maszynie nieświadomego usera, czyli do ataku zwanego „cryptojacking”. Polega to na umieszczaniu złośliwego kodu na stronie, wymuszania skomplikowanych obliczeń na komputerze użytkownika i używanie przeglądarki jako medium w celu przesyłania wykopanych kryptowalut. Wniosek z tego taki, że technologia, opracowana przez liderów na światowym rynku, posłużyła przede wszystkim cyberprzestępcom do szybszego bogacenia się.

Kolejnym ciekawym aspektem jest fakt używania tej technologii do obfuskacji kodu umieszczonego na stronie. Wspomniane badania wykazały, że jest to przede wszystkim ukrywanie złośliwych treści reklamowych na legalnych witrynach.

Autorzy raportu zawierającego wyniki badań ostrzegają o nadchodzącej nowej generacji wirusów umieszczanych na stronach internetowych. Rada Uniwersytetu odpowiedzialnego za badania nawołuje do firm zajmujących się cyberbezpieczeństwem do inwestowania i aktualizowania swoich rozwiązań o wykrywanie złośliwej aktywności w przeglądarkach Internetowych.