Ciekawy sposób na obejście blokady AppLocker na Windows 10

W tym krótkim artykule zaprezentujemy ciekawy sposób na obejście blokad systemu Windows, przed uruchamianiem niedozwolonych komend przez użytkownika.

W kontrolowanym środowisku Windows, gdzie zaimplementowana jest funkcjonalność AppLocker dział IT może zabronić użytkownikom uruchamiania określonych plików i komend np. Powershell.exe, certutil.exe i innych, za pomocą których mogliby oni lub złośliwi aktorzy uruchamiać złośliwy kod.

Znaleźliśmy sposób jak takie obejście mogłoby wyglądać. Poniżej przykład.

Scenariusz obejścia blokady AppLocker

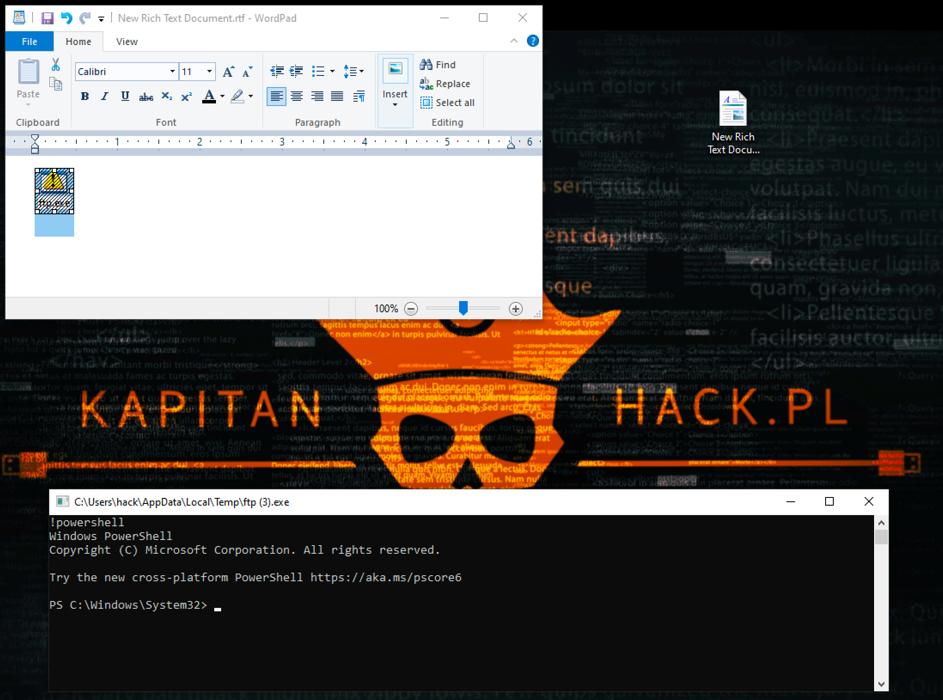

W naszym scenariuszu wykorzystamy plik WordPada (rtf), w którym osadzimy aplikację systemową ftp.exe. Następnie z tej aplikacji postaramy się uruchomić polecenie „powershell.exe”

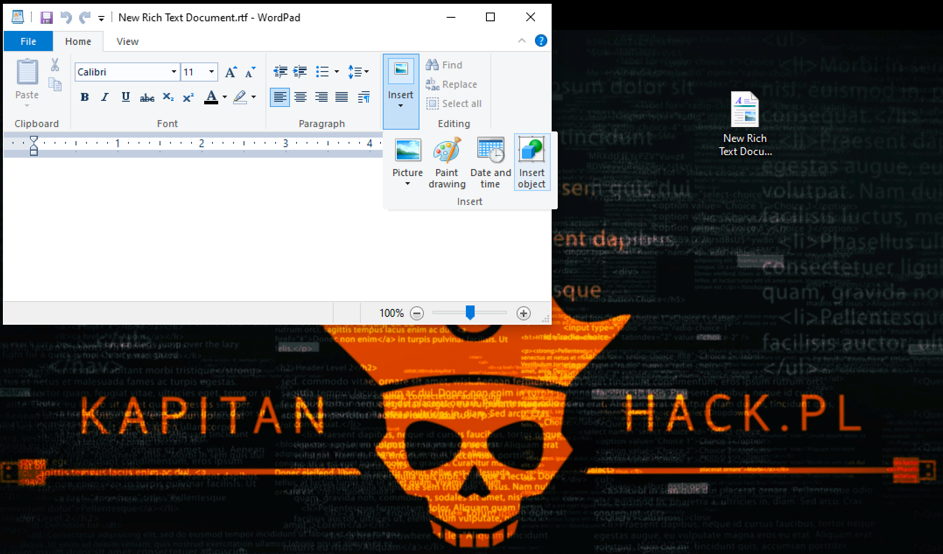

Krok 1 – tworzymy dokument RTF i osadzamy w nim zewnętrzny plik

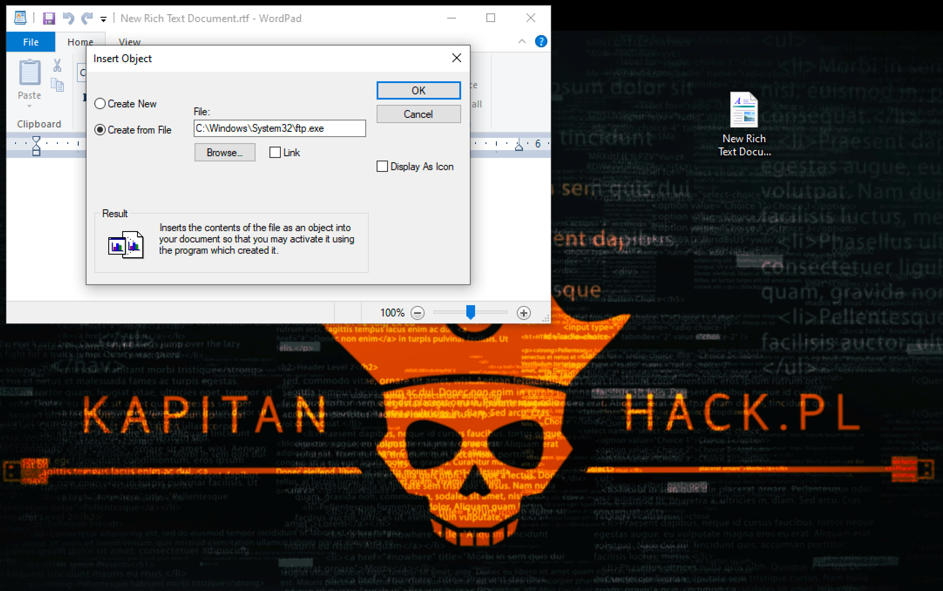

Krok 2 – jako zewnętrzny plik wybieramy „ftp.exe”

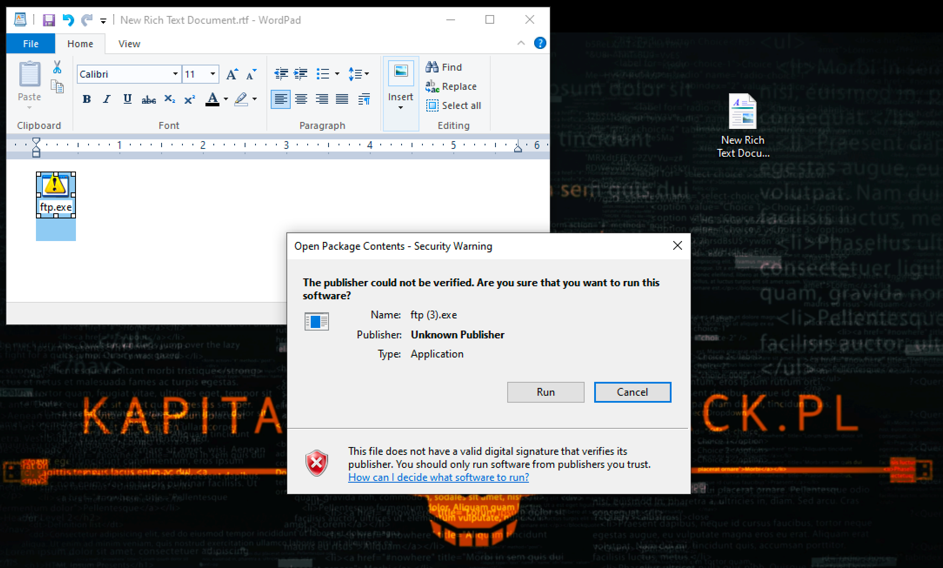

Krok 3 – Klikamy dwukrotnie na obiekt „ftp.exe”

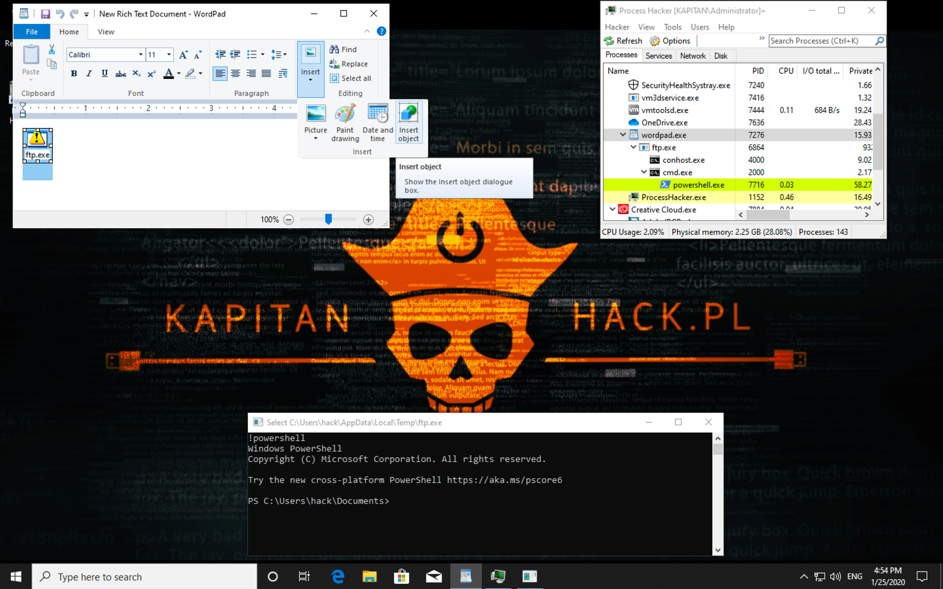

Krok 4 – wpisujemy komendę „!powershell”

W ten sposób możemy uruchamiać dowolne polecenie z systemu Windows.

Wynik od strony procesów wygląda następująco (prawe okno ProcessHacker’a).