Uwaga na fałszywe maile o koronawirusie infekujące komputery!

Uważajcie na fałszywe maile o koronawirusie podszywające się pod organizację WHO, bo możecie zainfekować komputer wirusem TrickBot!

Trwa wzmożona kampania wykorzystująca obawy ludzi przed koronawirusem (COVID-19), która atakuje użytkowników we Włoszech za pomocą szkodliwego oprogramowania. TrickBot, bo o nim mowa, wykrada dane z komputerów. Sprzyjające ku temu okoliczności, czyli panujący na Świecie strach, panika i zamieszanie wokół koronawirusa powoduje, że ludzie stają się mniej czujni na inne zagrożenia. Chętniej przeglądają wszelkie informacje o rozwoju epidemii. To właśnie wykorzystują cyberprzestępcy. Zachęcają odbiorców do otworzenia załączników.

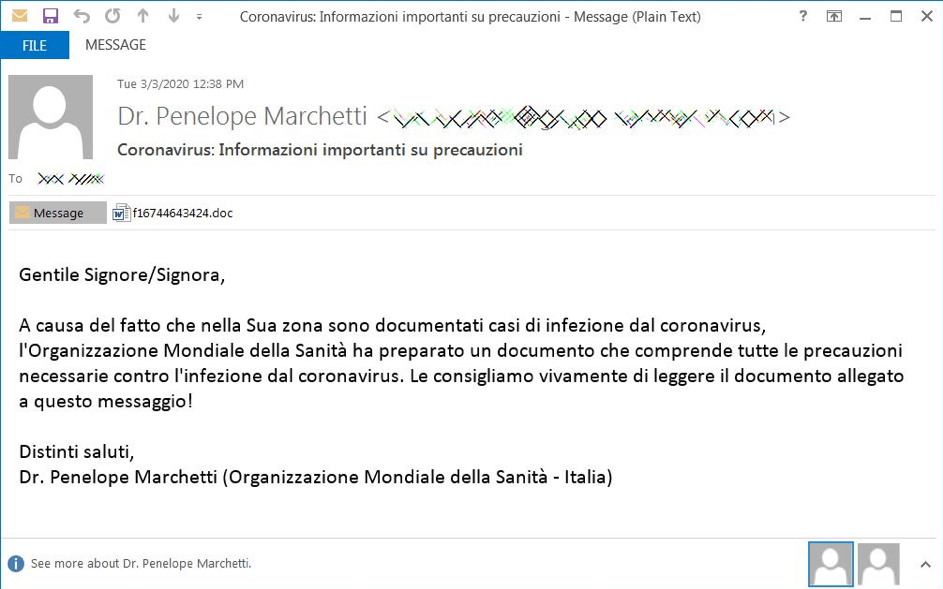

We Włoszech, nowa, złośliwa kampania spamowa podszywa się pod lekarza Światowej Organizacji Zdrowia (WHO) – Dr Penelope Marchetti.

Temat wiadomości e-mail to: „Coronavirus: Informazioni importanti su precauzioni” natomiast jej treść zawiera niezbędne informacje oraz środki zapobiegawcze, które ludzie we Włoszech powinni podjąć w celu ochrony przed wirusem Coronavirus.

Powyższy email w języku polskim wyglądałby następująco:

„Szanowni Państwo,

Ze względu na fakt, że odnotowano w Twojej okolicy przypadki zakażenia koronawirusem, Światowa Organizacja Zdrowia przygotowała dokument zawierający wszystkie niezbędne środki ostrożności przeciwko zakażeniu koronawirusem. Zdecydowanie zalecamy przeczytanie dokumentu dołączonego do tej wiadomości!

Z poważaniem,

Dr Penelope Marchetti (Światowa Organizacja Zdrowia – Włochy)”

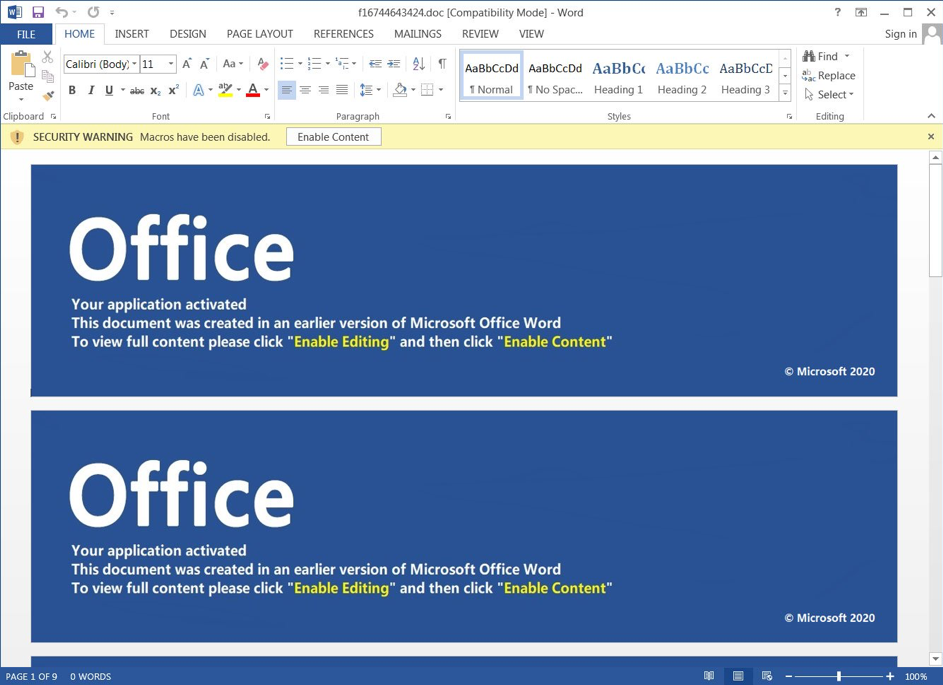

Okazuje się, że załączony do maila dokument Word jest złośliwy i zawiera wirusa. W momencie otworzenia dokumentu użytkownik w celu dostępu do jego treści musi włączyć specjalnym przyciskiem jego zawartość – zostaniemy poinformowani o tym komunikatem „Włącz zawartość”/Enable content.

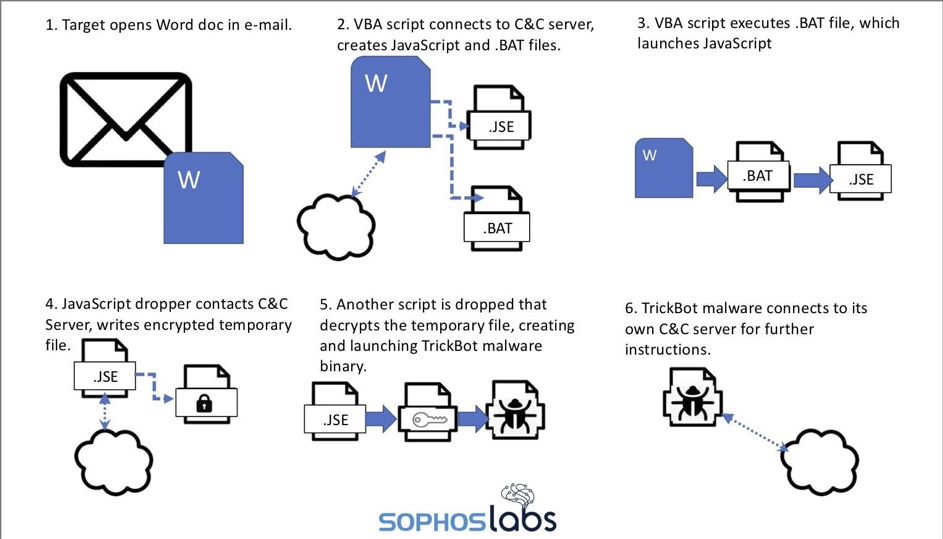

Po kliknięciu na przycisku na komputerze zostaną wykonane złośliwe makra, które wyodrębnią różne pliki w celu zainstalowania i uruchomienia szkodliwego oprogramowania Trickbot. Schemat ataku przedstawia poniższy ekran.

Po zainstalowaniu TrickBot zbiera różne informacje z zainfekowanego komputera, a następnie próbuje rozprzestrzeniać się w sieci w celu zebrania większej ilości danych. Przypominamy, że w Internecie grasują grupy hackerskie wykorzystujące malware TrickBot do sprzedaży dostępu do komputerów w sieci.

TrickBot w tle pobiera różne moduły, które kradną:

- pliki cookie,

- informacje o przeglądarce,

- klucze OpenSSH,

- bazę danych usługi Active Directory, dzięki czemu są wstanie rozprzestrzeniać się na inne komputery w firmie.

Po zebraniu sieci wszystkich cennych danych, TrickBot w ostatniej fazie uruchomia PowerShell Empire lub Cobalt Strike, aby umożliwić atakującym dostęp do zainfekowanego komputera poprzez umieszczone w Internecie serwery C2.

TrickBot jest bardzo niebezpiecznym malware, ponieważ udostępnia cyberprzestępcom dostęp do sieci komputerowych. Jeśli wykorzystają oni ransomware Ryuk mogą zaszyfrować pliki wszystkich komputerów w sieci oraz wymuszać okupu, a także wykraść dane osobowe.

Jak się chronić?

Póki co, w przeciwieństwie do Włoch, sytuacja z koronawirusem w Polsce jest znacznie lepsza. Niezależnie od tego bądźcie podejrzliwi wobec wszystkich otrzymywanych wiadomości e-mail i nie otwierajcie żadnych załączników od osób, których nie znacie, bez uprzedniego potwierdzenia, że e-mail jest zgodny z prawem. Tym bardziej jeśli zawiera załącznik/dokument i jest związany z koronawirusem!

Bardziej rozbudowane porady jak się chronić przedstawiliśmy w naszym artykule tutaj.

Pamiętajcie, że czasy, w których panuje chaos i kryzys osłabia w ludziach czujność i dzięki temu łatwiej jesteśmy podatni na inne zagrożenia. Uważajcie i nie dajcie się złapać na to oszustwo!