Luka w aplikacji Facebook Messenger pozwala na uruchomienie malware

Specjaliści z Reason Labs ujawnili dziś szczegóły podatności, którą odkryli niedawno w aplikacji Facebook Messenger na systemy Windows.

Luka, która znajduje się w programie Messenger w wersji 460.16, może pozwolić atakującym na wykorzystanie aplikacji do potencjalnego wykonania złośliwych plików już obecnych na zaatakowanym systemie. Dzięki temu złośliwe oprogramowanie może poszerzyć dostęp w środowisku lokalnym lub niezauważalnie wykonywać polecenia.

Reason Labs podzielił się swoimi odkryciami z Facebookiem w kwietniu, po czym portal społecznościowy załatał tę lukę, wydając zaktualizowaną wersję programu Facebook Messenger dla użytkowników systemu Windows za pośrednictwem sklepu Microsoft.

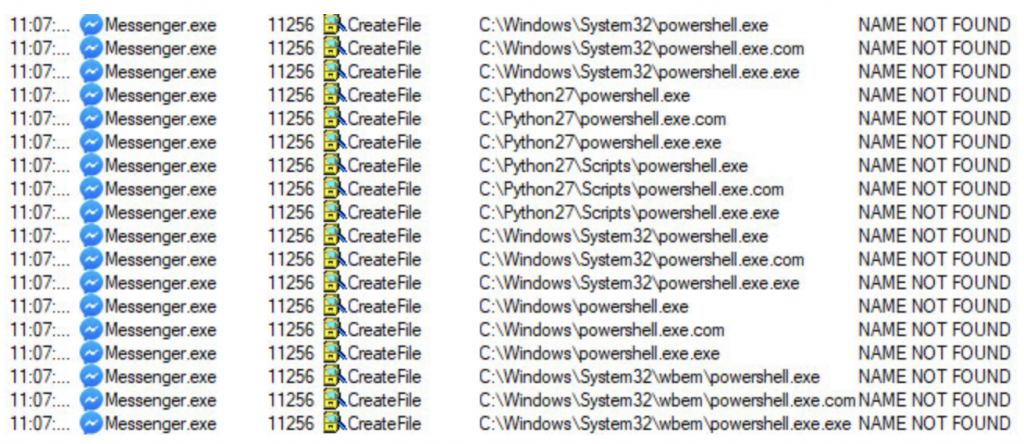

Według naukowców, podatna na ataki aplikacja wyzwala wywołanie programu Windows Powershell ze ścieżki C:\python27. Ścieżka ta jest zwykle tworzona podczas instalacji wersji Pythona w wersji 2.7 i domyślnie przy instalacji samego Windows nie istnieje.

Atakujący mogą przejąć połączenia Messenger, które próbują załadować potencjalnie nieistniejące zasoby w celu potajemnego wykonania złośliwego oprogramowania. Ponadto, ponieważ katalog docelowy znajduje się również w lokalizacji o niskiej integralności, złośliwe programy mogą uzyskać dostęp do ścieżki bez uprawnień administratora.

Aby przetestować, czy luka nadaje się do wykorzystania, zespół Reason Labs utworzył odwrotną powłokę Powershell.exe i umieścił ją w katalogu Python. Następnie uruchomili aplikację Messenger, która wyzwoliła połączenie, z powodzeniem wykonując odwrotną powłokę, udowadniając w ten sposób, że złośliwi aktorzy mogliby wykorzystać tę lukę do ataku.

Zwykle hakerzy stosują metody typu „persistance” polegają na kluczach rejestru, zaplanowanych zadaniach i usługach systemowych w celu utrzymania aktywnego dostępu do systemu. Ten szczególny rodzaj podatności w popularnej aplikacji jest uważny za dużo bardziej niebezpieczny i nietypowy.

Luka została naprawiona w wersji 480.5, która jest najnowszą wersją przetestowaną przez Reason. Użytkownicy korzystający z wcześniejszych wersji powinni jak najszybciej zaktualizować się do najnowszej. Chociaż nic nie wskazuje na to, że podatność została wykorzystana przed odkryciem, takie podatności są bardzo ryzykowne. Złośliwi aktorzy mogą wykorzystywać je do utrzymywania trwałego, niezauważalnego dostępu do urządzeń. Stały dostęp pozwala hackerom na przeprowadzanie dalszych kroków – szpiegowania ofiary, eksfiltracji danych, czy skanowania innych zasobów w sieci.

Ponadto, jeśli zagrożenie zostałoby rozpowszechnione, mogłoby zebrać pokaźne żniwo. Facebook Messenger ma 1,3 miliarda aktywnych użytkowników. Chociaż liczba ta dotyczy wszystkich użytkowników na różnych urządzeniach, wielu uzyskuje dostęp do usługi za pośrednictwem swoich komputerów z systemem Windows.

Jeszcze bardziej niepokojące jest, że aplikacje do przesyłania wiadomości znajdują zastosowanie podczas trwającej pandemii koronawirusa. Ze względu na ograniczenia w podróży, blokady i wymuszoną pracę z domu, użytkownicy w dużym stopniu polegają na aplikacjach do przesyłania wiadomości i narzędziach do prowadzenia wideokonferencji. Luki w komunikatorach i narzędziach do współpracy są teraz szczególnie niebezpieczne.