Celem praktycznie każdego „złośliwego działania” w sieci jest złamanie zabezpieczeń systemu i zainstalowanie na nim nieautoryzowanego oprogramowania. Coraz częściej ścieżka ta powiązana jest z podstawowym czynnikiem, czynnikiem ludzkim, czyli użytkownikiem. Socjotechnika cały czas jest najprostszą metodą dostarczenia malware do organizacji. W ciągu ostatnich kilku lat branża IT ulepszyła znacznie ochronę przed atakami z zewnątrz. Bardziej dba się o higienę pracy, bezpieczeństwo urządzeń końcowych, regularne aktualizacje i audyty. Jednak edukacja pracowników, którzy w dzisiejszych czasach są narażeni na oszustwa bardziej niż kiedykolwiek, stanęła w miejscu.

Przy każdej kampanii ze złośliwym oprogramowaniem atakujący zawsze próbują opracować i wdrożyć najskuteczniejsze przynęty, aby przyciągnąć uwagę użytkowników i przekonać ich do interakcji. Wypróbowali wiele różnych taktyk skupiających uwagę ofiar, takich jak: zakłopotanie, strach, ciekawość, problemy finansowe, problemy rodzinne, itp., jednak najbardziej skuteczną w ostatnich latach jest jedna – bieżące wydarzenia na Świecie, czyli „Events as Lures”.

W aktualnych czasach myśli wszystkich skupione są przede wszystkim na śledzeniu newsów o epidemii COVID-19, ale też inne wydarzenia są na ustach całego Świata takie jakie wzmożona aktywność ruchu antyrasistowskiego „Black Lives Matter” czy ostatni wybuch w porcie w Bejrucie.

Wydarzenia tak istotne powinny być uwzględniane w politykach bezpieczeństwa w organizacji i wszelkie maile czy dokumenty zawierające powiązane informacje powinny być szczególnie prześwietlane przez skanery bezpieczeństwa.

„Events as Lures”

Od początku, kiedy cyberprzestępcy próbowali zmusić użytkowników do zarażenia się wirusem, wykorzystywali bieżące wydarzenia. Może to przybierać różne formy, ale często opiera się po prostu na kalendarzu. Obejmuje takie rzeczy, jak okres rozliczeń podatkowych, święta międzynarodowe i wydarzenia handlowe, takie jak Czarny Piątek. Każdego roku obserwujemy gwałtowny wzrost tego rodzaju aktywności wokół tych wydarzeń.

Organizacje zajmujące się bezpieczeństwem sieci powinny być na to przygotowane. Obejmuje to procesy i procedury związane z wykrywaniem tego typu zagrożeń oraz sposoby przygotowania i przeszkolenia pracowników w konkretnych okresach danych aktywności.

Druga klasa przynęt, które są efektywnie używane, są związane z tym, co dzieje się w dzisiejszym społeczeństwie. W tej chwili jest to w przeważającej mierze powiązane z COVID-19. Sprawa ta dotyczy praktycznie każdego oraz wprowadza niepokój i strach, co czyni takie informacje idealnym medium na hackerów.

W ciągu ostatnich kilku miesięcy praktycznie każde nowe zagrożenie, o którym pisaliśmy, wykorzystywało COVID jako przynętę w takiej czy innej kampanii. Nie ogranicza się to tylko do oprogramowania typu ransomware lub innego złośliwego oprogramowania motywowanego finansowo. Widzieliśmy również, że jest używany w bardziej ukierunkowanych atakach, takich jak na przykład PoetRAT. To pokazuje, jak skuteczna jest to przynęta.

Pułapki na użytkowników związane z wydarzeniami są trudne do przewidzenia, ale organizacje zajmujące się bezpieczeństwem mogą wprowadzać na bieżąco procedury radzenia sobie z takimi zmianami, najlepiej dostosowując listę słów i zwrotów używanych w phishingu na podstawie aktualnych wydarzeń.

Przynęty z życia wzięte

Poniżej opisaliśmy kilka znanych malware i przypadków kampanii z ostatnich miesięcy wykorzystujących zjawisko „Events as Lures”.

TRICKBOT

TrickBot to szeroko rozpowszechniony modułowy trojan bankowy, który w przeszłości obszernie opisywaliśmy w naszych artykułach. Zwykle dostarczany jest za pośrednictwem złośliwego oprogramowania jako ładunek dodatkowy.

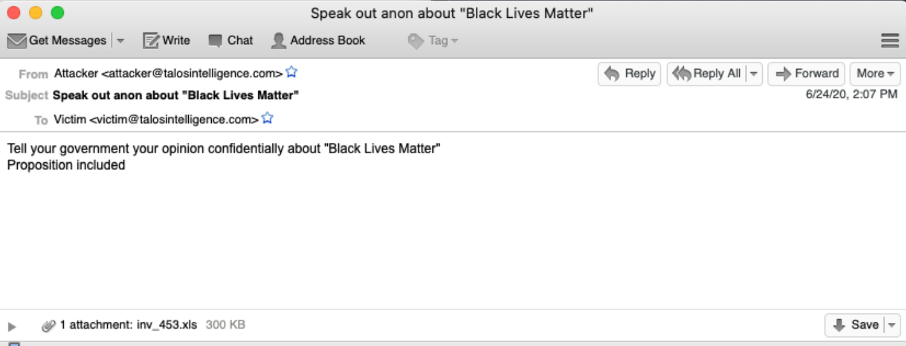

Poniżej znajduje się przykład związany z „Black Lives Matter” jako jedna z kampanii TrickBot. Jak widać, treść jest dość prosta, a do maila dołączony jest plik XLS lub DOC w zależności od wersji analizowanej wiadomości.

Gdy użytkownik otworzy załączony arkusz kalkulacyjny, zostanie mu przedstawiony rozmyty obraz, który zwykle kojarzy się z złośliwym spamem opartym na makrach. Jedyną rzeczą, która sprawia, że jest to nieco inne, jest brak informacji dotyczących włączania makr lub zawartości. Użytkownik ma dostępny tylko przycisk drukowania na dokumencie. Jeśli użytkownik kliknie przycisk drukowania, wywoływane jest fałszywe okienko z błędem. W tle pobierany wtedy jest TrickBot, a następnie instalowany w systemie i wykorzystujący jego podatności.

Istnieje kilka sposobów detekcji, które organizacja może obrać, aby znaleźć tego typu e-maile. Najpierw przeszukanie tematów i treści wiadomości w poszukiwaniu słów kluczowych. Wreszcie, wyszukiwanie nazw załączników dla docelowych słów kluczowych, które jest ważniejsze i bardziej krytyczne.

ASTAROTH

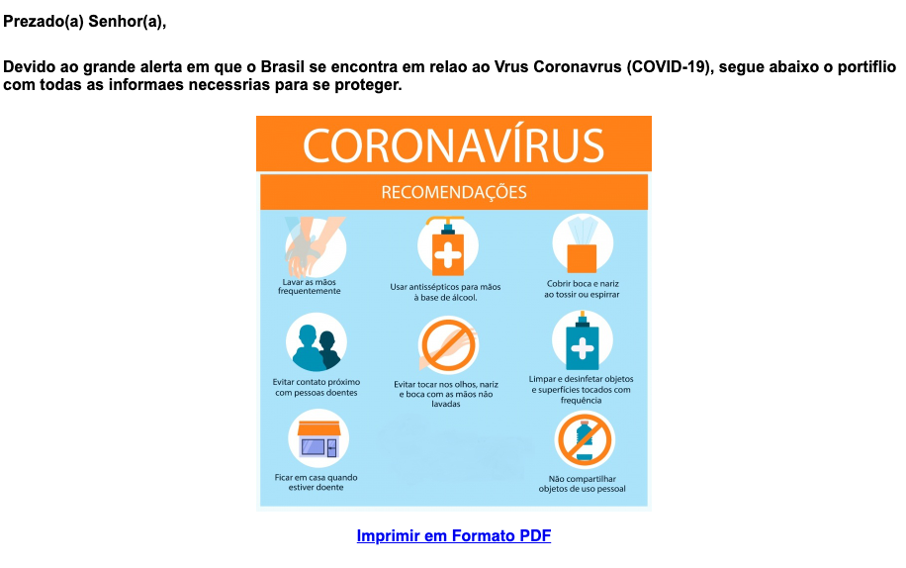

Astaroth to wysoce wyrafinowany malware służący do kradzieży danych, którego zidentyfikowano wyłącznie w Brazylii. Znany jest ze swojego unikania wykrycia i bardzo skomplikowanego łańcucha infekcji, który korzysta z zaawansowanych metod jak proces hollowing, dll side loading czy pozyskiwanie zakodowanych adresów serwerów C2 z postów na Facebooku. Jest to rodzina złośliwego oprogramowania, która została dostarczona do Brazylii przy użyciu różnych przynęt, w tym koronowirusowej pokazanej poniżej:

Kampania miała rzekomo być informacją od brazylijskiego Ministerstwa Zdrowia i zapewnia użytkownikom zalecenia dotyczące zabezpieczeń przed infekcją koronawirusa. Ataki były motywowane finansowo, których celem były dane uwierzytelniające brazylijskiej bankowości. To ponownie pokazuje globalny zasięg takich przynęt.

LOKIBOT

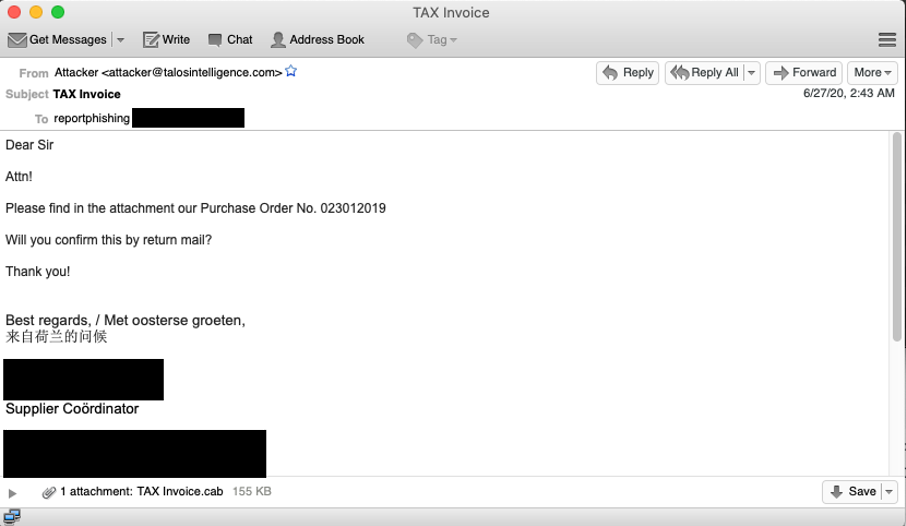

Lokibot jest szeroko rozpowszechnionym złodziejem poświadczeń, który jest rozprowadzany za pośrednictwem kampanii spamowych. Niedawno w USA zidentyfikowano jedną z ciekawych wiadomości wykorzystującą aktualne wydarzenie – rozliczenie podatkowe.

W powyższym przykładzie do wiadomości dołączono plik .cab, który zawiera jeden plik wykonywalny (TAX Invoice.exe). Po uruchomieniu w systemie plik wykorzystuje GuLoader do załadowania Lokibota, infekując system.

Jak dostosować politykę bezpieczeństwa?

Bieżące wydarzenia społeczne to coś, na co działy zajmujące się bezpieczeństwem muszą być przygotowane. Dotyczy to zarówno bezpieczeństwa fizycznego jak i informatycznego. Organizacje mogą wdrożyć wiele sposobów poprawy bezpieczeństwa, a jednym z najbardziej podstawowych jest edukacja użytkowników.

Zespoły bezpieczeństwa mogą wysyłać pracownikom informacje z ostrzeżeniami. Przykładem może być wysłanie wiadomości e-mail przed sezonem podatkowym, przypominającej pracownikom, że należy sceptycznie podchodzić do wszelkich dokumentów lub linków, które rzekomo mają związek z podatkami. Tego typu proste e-maile edukacyjne mogą zmniejszyć skuteczność przynęt w firmie. Ponadto warto rozważyć wysyłanie dodatkowych powiadomień, gdy pojawią się nagłe bieżące wydarzenia, takie jak aktualne przynęty związane z COVID.

Sposobem walki z takimi przynętami może też być analiza historycznych wiadomości. Warto przejrzeć cały phishing dostarczony do firmy i odpowiedzieć sobie na przykładowe pytania:

- Ile incydentów z ostatnich 6 miesięcy można przypisać przynęcie związanej z COVID-19?

- Czy często otrzymujesz maile związane z fałszywymi fakturami w okresie rozliczeń podatkowych?

- Czy jakaś przynęta jest podobna do innej, na przykład podszywa się pod ten sam podmiot lub dotyczy tych samych wydarzeń?

Głównym wektorem ataków oczywiście pozostaje poczta e-mail. Dlatego jednym z najważniejszych zabezpieczeń, jakie może mieć organizacja jest ochrona poczty i monitoring przepływu maili. Technologie te mogą na przykład zapobiegać trafianiu do skrzynek odbiorczych złośliwych załączników, a w niektórych przypadkach mogą uruchamiać nieznane pliki w środowiskach piaskownicy, próbując ograniczyć narażenie użytkowników końcowych na złośliwą zawartość. Zapewnienie, że organizacja ma zaimplementowane zabezpieczenia poczty e-mail, które jest poprawnie skonfigurowane ma kluczowe znaczenie.

Idąc o krok dalej, jeśli organizacja utrzymuje aktywną listę zagrożeń, które atakują daną sieć, zacznij śledzić, kiedy ataki zmieniają swoją taktykę. Skorzystaj z istniejącej analizy zagrożeń, aby zidentyfikować te grupy, które są potencjalnym celem. Gdy nowe ataki się zaczną, powinieneś być w stanie je wyprzedzić i przewidzieć jak dany malware albo kampania phishingowa zachowa się w przyszłości.

Wreszcie, organizacje powinny stosować te same rodzaje taktyk podczas przeprowadzania testów w swojej sieci. Uwzględniając kilka aktualnych wydarzeń społecznych możesz zarówno ocenić, jak dobrze jesteś przygotowany do radzenia sobie z tymi incydentami, jak i jak dobrze działa Twój komunikat w zakresie edukacji użytkowników.

Podsumowując, kroki te mogą naprawdę pomóc obniżyć wskaźnik powodzenia tego typu ataków i miejmy nadzieję, poprawić ogólne bezpieczeństwo użytkowników, poprzez edukację o przynętach, z którymi będą się mierzyć, a następnie weryfikacje czy szkolenia przyniosły efekty.

Podsumowanie

Cyberprzestępcy zawsze pracują nad znalezieniem najszybszego i najskuteczniejszego sposobu na złamanie zabezpieczeń. Niestety w wielu organizacjach najsłabszym ogniwem jest użytkownik. Bieżące wydarzenia na Świecie zawsze będą istotną częścią zagrożeń i czymś, co osoby odpowiedzialne za bezpieczeństwo powinny mieć na uwadze i wdrożyć procedury odnośnie ochrony i zapobiegania takim kampaniom.