Cerberus – malware do wynajęcia

Istnieje wiele popularnych i niebezpiecznych „wirusów” na urządzenia z systemem Android. Można powiedzieć, że kilka lat temu zaczęła się prawdziwa rewolucja, kiedy to swoją pocztę, swój bank oraz inne prywatne dane ludzie przenieśli na smartfony. Powstały takie zagrożenia jak trojany Anubis, Agent Smith, Red Alert 2.0, GM bot czy Exobot. Jednak jeden z nich wyróżnił się znacząco.

Malware nazwany przez autora „Cerberus” oprócz posiadania podobnych możliwości hackowania co poprzednicy, oferuje również swoje usługi do wynajęcia dla zwykłych zarejestrowanych użytkowników. Twórca tego złośliwego oprogramowania jest bardzo aktywny na Twitterze i chwali się swoim dziełem. Twierdzi, że Cerberus został zakodowany od podstaw i nie wykorzystuje ponownie żadnego kodu z istniejących już trojanów bankowych.

Autor potwierdził także, że na początku używał trojana do prywatnych celów przez co najmniej dwa lata, a od roku wynajmuje go każdemu zainteresowanemu podmiotowi za 2000 USD za 1 miesiąc użytkowania, 7000 USD za 6 miesięcy oraz 12000 USD za 12 miesięcy.

Poniżej film demonstracyjny Cerberus wraz z zaawansowanym portalem do zarządzania nim i przeglądania wszystkich podległych mu botów, skradzionych danych i nieudanych infekcji.

Cerberus został już wielokrotnie przeanalizowany przez różne grupy cybersecurity. Lista jego możliwości jest obszerna i zawiera:

- robienie zrzutów ekranu

- nagrywanie dźwięku

- keylogging

- wysyłanie, odbieranie i usuwanie SMS-ów

- kradzież list kontaktów

- przekierowanie połączeń

- zbieranie informacji o urządzeniu

- śledzenie lokalizacji

- pobieranie dodatkowych aplikacji i ładunków

- usuwanie aplikacji z zainfekowanego urządzenia

- wysyłanie powiadomień

- blokowanie ekranu

Po zainfekowaniu Cerberus najpierw ukrywa swoją ikonę w szufladzie aplikacji, a następnie prosi o zezwolenie na dostęp, podszywając się pod znaną i zaufaną usługę. W USA jest to zazwyczaj Flash Player, w Polsce najczęściej spotykana opcja to aplikacja kurierska InPost. Jeśli dostęp zostanie przyznany, złośliwe oprogramowanie automatycznie rejestruje zaatakowane urządzenie na swoim serwerze Command & Control, umożliwiając atakującemu zdalne sterowanie smartfonem i wykonywanie wylistowanych powyżej akcji.

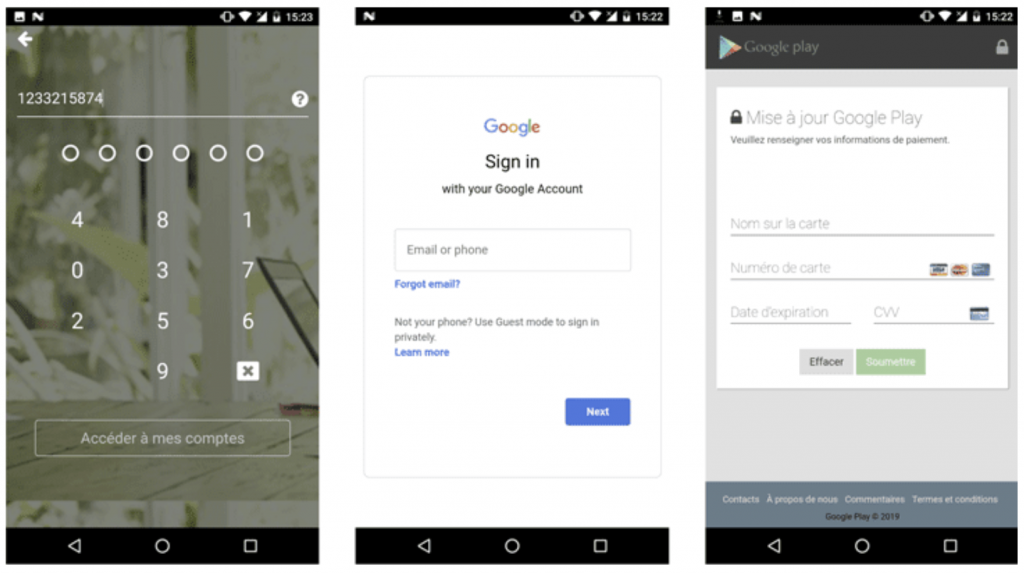

Aby ukraść numery kart kredytowych użytkowników, poświadczenia bankowe i hasła do innych kont internetowych, Cerberus umożliwia atakującym przeprowadzanie ataków z wykorzystaniem nakładki ekranowej, która przysłania rzeczywisty wygląd okna aplikacji. W ataku z wykorzystaniem nakładki trojan wyświetla obraz na legalnych aplikacjach bankowości mobilnej i nakłania użytkowników Androida do wprowadzenia swoich danych logowania bankowego na fałszywym ekranie logowania, podobnie jak w przypadku ataku phishingowego.

Poniżej przykłady z francuskich aplikacji bankowych, które trudno odróżnić od phishingu:

Według autora, Cerberus zawiera już ponad 50 różnych nakładek do popularnych aplikacji bankowych z USA, Japonii, Chin, Francji czy Niemiec oraz wiele innych, takich jak konto Google, Amazon, Instagram.

Unikanie wykrycia

Jak wiele zaawansowanych złośliwych aplikacji, Cerberus wykorzystuje kilka interesujących technik, aby uniknąć wykrycia przez rozwiązania antywirusowe i zapobiec analizie.

Ciekawym sposobem jest tutaj użycie czujnika przyspieszeniomierza urządzenia do pomiaru ruchów ofiary. Pomysł jest prosty – gdy użytkownik się porusza, jego urządzenie z Androidem zwykle generuje pewną ilość danych z czujnika ruchu. Złośliwe oprogramowanie monitoruje kroki użytkownika przez czujnik ruchu urządzenia, aby sprawdzić, czy działa na prawdziwym fizycznym telefonie, a nie na symulowanym systemie.

Jeśli urządzenie użytkownika nie ma danych z czujników, szkodliwe oprogramowanie zakłada, że działa w piaskownicy, która jest emulatorem Android bez czujników ruchu i nie uruchomi złośliwego kodu.

Należy zauważyć, że złośliwe oprogramowanie Cerberus nie wykorzystuje żadnej luki, aby zostać automatycznie zainstalowanym na docelowym urządzeniu. Zamiast tego instalacja złośliwego oprogramowania opiera się na taktyce inżynierii społecznej. Niestety wiele aplikacji nawet z zaufanego Google Play może zawierać ładunek z malware. Dlatego, aby uchronić się przed takim zagrożeniem, zaleca się ostrożność podczas pobierania czegokolwiek na telefon i zdecydowanie przemyślenie czy aplikacja jest nam koniecznie do czegoś potrzebna czy tylko chcemy sprawdzić czym jest i jak działa.